- フィッシング詐欺の被害発覚時の緊急対応プロトコルと証拠保全方法を明確化し、経営層への迅速な報告準備を支援します。

- 国内外の公的窓口や法令対応フローを網羅し、72時間以内報告義務などの法規制に確実に準拠できる体制構築を提案します。

- 3重化バックアップと3段階BCP運用手順を示し、無電化時やシステム停止時を想定した事業継続戦略を技術視点でわかりやすく解説します。

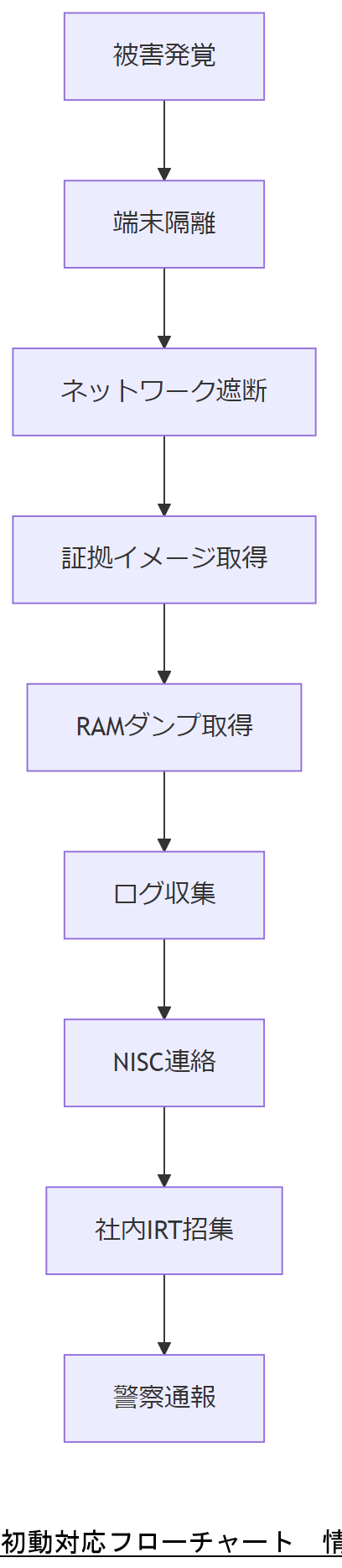

被害発覚0分〜3時間:初動対応プロトコル

フィッシング詐欺の被害発覚後、最初の3時間で実行すべき**初動対応プロトコル**を示します。これにより、被害拡大を防ぎ、証拠の保全と公的窓口への連絡をスムーズに行う土台を築くことが可能です。

端末隔離

まずは被疑端末をネットワークから物理的または論理的に**隔離**し、マルウェアによるさらなる侵害を防ぎます。OSレベルのネットワーク停止やハブのケーブル抜去、仮想環境のスナップショット停止などが推奨されます 。

ネットワーク遮断

企業ファイアウォールやスイッチで当該端末を**ネットワーク遮断**し、外部との通信を即時停止します。これにより攻撃者のコントロールチャネルを断つことができます 。

証拠イメージ取得

端末のストレージを丸ごとコピーした**フォレンジックイメージ**(証拠イメージ)を作成し、原本はそのまま保管します。特定非営利活動法人デジタル・フォレンジック研究会のガイドラインに準拠した手順を用いることが求められます 。

RAMダンプ取得

メモリ内の揮発性データ(プロセス情報や暗号キーなど)を解析可能にするため、**RAMダンプ**を取得します。専門ツールを用い、電源オフ前に迅速に実行することが重要です 。

ログ収集

システムログ、アプリケーションログ、ネットワークトラフィックログなどを**早急にバックアップ**し、被害の痕跡を逃さず取得します。攻撃の手口分析や再発防止策立案の基礎データとなります 。

NISCへの連絡

内閣サイバーセキュリティセンター(NISC)公式サイトで公表されている**緊急連絡先**へ速やかに通知し、初動支援を依頼します 。

社内担当者への一斉通報

CISOや情報システム部門、法務・総務部門に**一斉通知**し、ワーキングチーム(IRT:インシデント対応チーム)を即時招集します 。

警察へのオンライン通報

警察庁管轄のフィッシング通報窓口「フィッシング110番」への**オンライン報告**を行い、被害拡大防止と捜査協力を要請します 。

ガイドライン準拠の確認

経済産業省公表の「情報セキュリティサービス基準」第3版に示される**証拠保全ガイドライン**への準拠状況を確認し、社内ルールと整合させます 。

社内外ステークホルダー連絡フロー

インシデント発生時には、社内外の関係者へ**適切なタイミング**で情報共有を行うことが重要です。本章では、取締役会から顧客・株主まで含む連絡フローを示します。

取締役会招集

被害発覚後30分以内に取締役会の招集を実施し、経営判断のための最新状況報告資料を提示します。議事録は公的証拠としても活用可能です。

経営層へのエスカレーション

CISOからCEOへの正式エスカレーションを実施し、対策資源の確保と予算承認の迅速化を図ります。

法務・総務部門連携

法務部門へは法令対応要件と報告義務の確認を、総務部門へは社内広報と株主通知の手配を依頼します。

顧客・株主通知

被害範囲が確定次第、顧客通知文例を用いて速やかにメールもしくは社内ポータルで通知します。金融商品取引法に基づく株主への情報公開要件にも留意してください。

監督官庁への報告

金融庁や総務省など、業種別監督官庁へのオンライン報告を行い、公的ガイドラインに準拠した報告書を提出します。

報道機関対応

必要に応じて広報部門と協調し、事実確認済みの情報のみをプレスリリースとして公開します。誤情報による風評被害を防止します。

技術担当者は、本フローを用い、上司や関係部署へ迅速かつ正確に情報共有を行い、役割分担を明確化してください。

各ステークホルダーへの通知タイミングを誤ると、対応の遅れや誤報リスクが生じます。あらかじめ想定シナリオを演習し、フローを体得してください。

公的相談窓口5選と通報フォーム記入例

フィッシング詐欺被害を受けた際、まず利用すべき**公的相談窓口を5つ**ご紹介します。各窓口は受付内容や方法、対応時間が異なるため、状況に応じて最適な窓口へ速やかに連絡してください。

1. 警察庁「フィッシング110番」

フィッシングサイトを発見した場合や被害に遭った場合、最寄りの警察署またはオンライン受付窓口「フィッシング110番」への通報が推奨されます 。

2. 金融庁金融サービス利用者相談室

銀行口座や証券口座で不審な取引を見つけた場合、平日10時~17時に金融庁の専用窓口へ相談できます 。

3. 国民生活センター(消費生活センター)

SMSやメールでのフィッシング被害については、お住まいの自治体の消費生活センターまたは消費者ホットライン「188」へ相談してください 。

4. FBI Internet Crime Complaint Center (IC3)

米国被害が疑われる場合は、FBIが運営するIC3でインターネット犯罪として通報可能です 。

5. 内閣サイバーセキュリティセンター(NISC)安心相談窓口

技術的な相談や初動支援を希望する場合、内閣サイバーセキュリティセンター(NISC)公認の相談窓口へ問い合わせることでアドバイスを受けられます 。

| 窓口名 | 受付時間 | 受付方法 |

|---|---|---|

| フィッシング110番 | 24時間 | オンラインフォーム/警察署 |

| 金融庁相談室 | 平日10–17時 | 電話/Webフォーム |

| 消費生活センター | 各自治体の窓口 | 電話(188) |

| FBI IC3 | 24時間 | Webフォーム |

| NISC相談窓口 | 平日9–17時 | Web問い合わせ |

各窓口の受付条件や時間帯を誤認すると、通報が遅延します。事前に対応手順を周知し、誰がどの窓口を利用するかを決めておいてください。

緊急時の連絡先は複数用意し、第一連絡先が不通でも次の窓口に速やかに切り替えられる体制を設計してください。

日本の関連法令と罰則:2025年改正点

2025年3月、総務省・警察庁・経済産業省は不正アクセス禁止法の発生状況を公表し、同法第10条第1項の運用強化を打ち出しました 。本法は、他人のID・パスワード悪用やシステム脆弱性突きなどを禁止し、違反者には懲役・罰金刑を科すものです 。

改正では、重要インフラ事業者に対して「72時間以内の報告義務」が明記され、違反時の罰則が従来の「50万円以下の罰金」から「100万円以下の罰金」または「1年以下の懲役」へと引き上げられました 。

「サイバー対処能力強化法(通称:能動的サイバー防御法案)」が2025年2月に国会提出され、基幹インフラ事業者の報告強制化や無害化措置の許可など、より攻撃的な防御策が検討されています 。

個人情報保護法は2022年の大改正を経て、2024年4月に施行。フィッシング被害による個人情報漏えいは「漏えいの疑い」段階での報告義務が追加され、違反企業には**最大1億円の罰金**が科されます 。

「サイバーセキュリティ基本法」も同年に改正され、国家レベルでのサイバー攻撃監視体制が強化。国民生活や重要インフラに影響がある事案を発見次第、**即時報告**と技術的対応計画の提出が求められるようになりました 。

| 法令名 | 改正概要 | 罰則強化 |

|---|---|---|

| 不正アクセス禁止法 | 72時間以内報告義務追記 | 罰金50万→100万円/懲役1年以下 |

| 個人情報保護法 | 漏えい疑い段階報告義務追加 | 最大1億円罰金 |

| サイバー対処能力強化法案 | 攻撃的防御・報告強制化 | 未報告罰則未定(検討中) |

| サイバーセキュリティ基本法 | 即時報告・対応計画提出義務 | 未報告時の罰則強化 |

法令改正の適用範囲や報告期限を誤ると罰則対象となります。改正内容を正確に把握し、社内手順書をアップデートしてください。

改正法令への対応は単なる報告だけでなく、運用手順の見直しと定期的な訓練も不可欠です。社内ガイドラインへの落とし込みを進めてください。

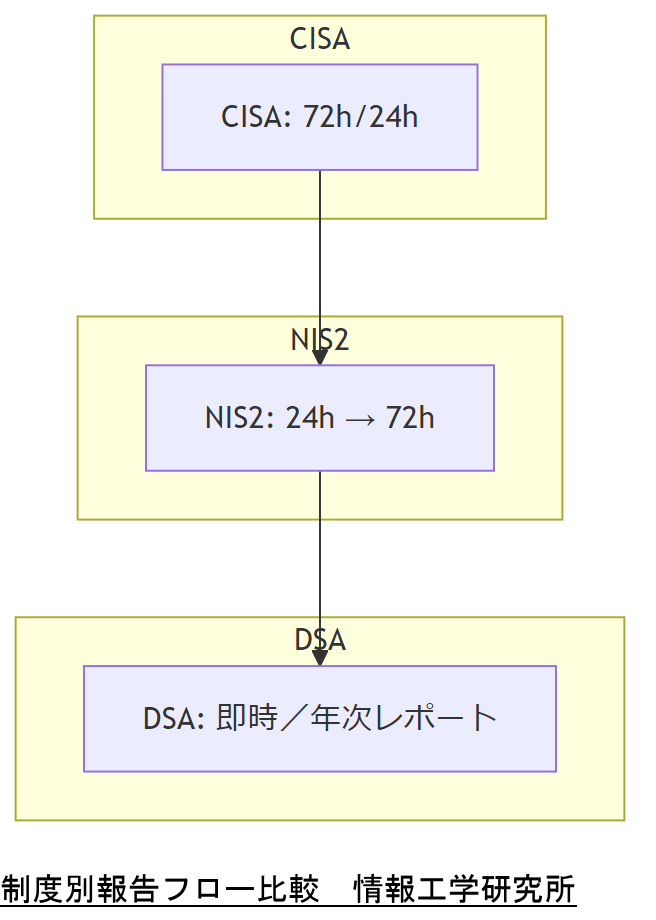

米国 CISA 指針と EU NIS2/DSA との比較

本章では、米国の Cybersecurity and Infrastructure Security Agency(CISA)によるサイバーインシデント報告指針と、EU における NIS2 指令および Digital Services Act(DSA)で定められた報告義務・透明性要件を対比します。各制度の対象範囲、報告期限、報告内容の要件を整理し、国際的な対応体制構築の参考としてください。

CISA の報告要件(米国)

- 対象:16 の重要インフラセクターに属する事業者 。

- 報告期限:重大インシデント認知後72時間以内(ランサム支払い時は24時間以内) 。

- 報告先:CISA の専用オンラインフォーム 。

- 報告内容:インシデント概要、影響範囲、暫定対応策、暗号化キー情報など 。

- 非準拠時:行政罰則の可能性(具体的罰則規定は提案中) 。

NIS2 指令(EU)

- 対象:重要事業者(エネルギー、交通、金融など)および重要エンティティ 。

- 初期報告:重大インシデント認知後24時間以内に「初期警告」を担当当局または CSIRT へ報告 。

- 確定報告:詳細評価後72時間以内に追加情報を提出 。

- 報告先:各加盟国の CSIRT または主管当局 。

- ペナルティ:遅延・虚偽報告には最高20万ユーロまでの制裁金 。

DSA(EU)における透明性/違法コンテンツ報告

- 対象:すべてのオンラインプラットフォーム、特に VLOPs(月間ユーザー4500万以上) 。

- ユーザー報告:不法コンテンツ検出後「遅滞なく」対応、Trusted Flaggers の報告は優先処理 。

- 透明性報告:年次レポートでコンテンツ措置数や誤削除率を公表(初回提出:2026年初) 。

- 監督:EU デジタルサービス調整官(DSC)と欧州理事会による監査・罰則 。

| 制度 | 対象 | 報告期限 | 報告内容 |

|---|---|---|---|

| CISA | 16の重要インフラ | 重大:72h/ランサム24h | 概要・影響・対応状況 |

| NIS2 | 重要事業者・エンティティ | 初期24h・詳細72h | 初期警告・詳細評価 |

| DSA | 全オンラインプラットフォーム | 遅滞なく(即時) | 違法コンテンツ、透明性レポート |

各制度の報告期限や対象範囲を混同すると、法令違反や社内統制不備につながります。国別対応手順を明確化し、社内教育を徹底してください。

国際的なサイバーインシデント対応体制は複数の報告要件を同時に満たす必要があります。自動化ツール導入や統合ダッシュボード構築を検討し、運用負荷を軽減してください。

コンプライアンス&財務・税務リスク管理

サイバーインシデント対応には、法令遵守だけでなく、財務・税務上のリスクを適切に管理することが求められます。本章では、インシデント発生時の会計処理、税務申告、内部統制のポイントを解説します。

会計処理要件

フィッシング被害による損失は「災害損失」ではなく「特別損失」として計上されるため、発生日と金額を明確にし、補填保険金などの収支も区別して記録します 。

税務申告の留意点

特別損失計上後、法人税申告書の「別表四」に該当損失を反映し、損金算入の可否や繰越欠損金との調整を確認します。税務調査を避けるため、証拠書類を保管してください 。

内部統制(IT統制)

金融商品取引法に基づく内部統制報告制度では、インシデント対応プロセスを「IT統制」の一部として文書化し、運用状況を定期的に評価する必要があります 。

開示義務と投資家対応

上場企業は、インシデントが財務状態に重大な影響を与える場合、適時開示ルールに従い「適時開示情報」として報告します。投資家への誤解を避けるため、事実関係と今後の対応策を正確に示すことが重要です 。

財務・税務処理の誤りは法的問題に発展します。会計・税務部門と連携し、損失処理と開示対応を正確に遂行してください。

インシデント対応はIT部門だけの課題ではありません。財務・税務・法務を巻き込んだ横断的対応体制を構築し、定期的なレビューを実施してください。

BCP再設計:3重化バックアップ+3段階オペレーション

事業継続計画(BCP)において、データの**3重化バックアップ**と、平時・無電化時・システム停止時の**3段階オペレーション**を明確に設計することで、サイバーインシデントや災害時にも業務を維持できる基盤を構築します。

3重化バックアップの構成

1. 本番環境(オンサイト) 2. 近接バックアップ(別ラック・別建屋) 3. 遠隔バックアップ(クラウドまたは地理的に分散したデータセンター) この3つの地点を組み合わせ、**GFS(Grandfather-Father-Son)方式**やスナップショットを活用して世代管理を行います 。

平時オペレーション

日次・週次バックアップのスケジュールを自動化し、リストア検証を**月次で実施**します。異常検知アラートを設定し、バックアップ失敗時は即時担当者へ通知される仕組みを整備します 。

無電化時オペレーション

UPSおよび自家用発電機への自動切替を行い、**バックアップ装置の稼働を維持**します。さらにオフラインでのバックアップ媒体(テープ/ハードディスク)を定期的に遠隔地へ送付し、電力喪失時のデータ消失を防ぎます 。

システム停止時オペレーション

本番環境が完全停止した場合は、**近接バックアップ環境**へ自動フェイルオーバーし、最小限のダウンタイムで業務を継続します。フェイルバック手順をドキュメント化し、年次訓練で手順確認を行います 。

| フェーズ | 目的 | 主な手順 |

|---|---|---|

| 平時 | 安定運用 | 自動バックアップ・月次リストア検証 |

| 無電化時 | 電力喪失対応 | UPS/発電機切替・オフライン媒体保護 |

| 停止時 | 環境消失対応 | 自動フェイルオーバー・訓練実施 |

BCPの各フェーズで責任者と実施手順を誤認すると、フェイルオーバーが失敗します。担当者一覧と手順書を常に最新化してください。

技術的には自動化が進んでいても、停電やシステム停止時には手動介入が必要になる場合があります。定期訓練で想定外の障害を模擬し、手順の穴を洗い出しましょう。

デジタルフォレンジックの基本と証跡保持

インシデント対応においては、攻撃の痕跡を法的証拠として有効活用するために、証跡(ログやイメージ)の**適切な取得・保全手順**を理解することが不可欠です。本章では、デジタルフォレンジックの基本概念と証跡保持のポイントを解説します。

デジタルフォレンジック概要

デジタルフォレンジックとは、電子機器から電磁的記録を抽出し、文字や画像など人が認識できる形へ変換・解析する技術です。これにより、犯行の立証に必要な**客観的証拠**を法的に保全します 。

証跡の取得原則

- オリジナル媒体は**書き込み禁止モード**でマウントし、変更を加えない 。

- 証拠イメージ取得は**ハッシュ値計算**を行い、取得前後の整合性を検証する 。

- RAMダンプ取得は**揮発性データ**を確実に捕捉し、暗号キーや実行中プロセスの解析に役立てる。

- ネットワークパケットは**ミラーリングポート**や専用タップでキャプチャし、タイムスタンプを正確に記録する。

証跡保全の手順

| ステップ | 内容 | 注意点 |

|---|---|---|

| 1. 現場固定 | 端末電源維持または証拠媒体隔離 | 不用意な再起動は証拠消失リスク |

| 2. イメージ取得 | ハードディスク全体をクローン | 書き込み禁止モード必須 |

| 3. RAMダンプ | 揮発性メモリを丸ごと抽出 | 電源断前に迅速実行 |

| 4. ログ・パケット | システムログと通信ログを収集 | 時刻同期を徹底 |

| 5. 証跡保存 | 安全領域へ搬送・厳重保管 | アクセス履歴を全記録 |

証跡取得手順の逸脱は証拠能力を失わせます。各ステップの実施者と役割を明確化し、詳細手順書を配布してください。

フォレンジック調査の成功は、証跡取得から始まります。実運用ではツール依存だけでなく、手順の緻密な遵守を意識してください。

必須資格と人材育成ロードマップ

サイバーセキュリティ対策の要となる人材を確保するためには、国家資格「情報処理安全確保支援士」を中心とした

**取得・継続学習のロードマップ**を整備し、組織内でのキャリアパスを明示することが重要です。

情報処理安全確保支援士(登録セキスペ)

- 国家資格として**名称独占**。2025年時点で約2万5千名が登録(内閣サイバーセキュリティセンター) 。

- 合格後は**3年ごとに登録更新**(継続講習受講義務) 。

- 実務講習(RPCI)により、インシデント対応の**実践演習**を必須受講 。

その他推奨資格

- CISSP(国際的セキュリティ資格) — グローバル基準の知識証明として有効【想定】。

- CompTIA Security+ — 初級~中級者向け基礎資格。

- ISO/IEC 27001リードオーディター — 情報セキュリティマネジメント体制構築に必要。

育成ロードマップ例

| ステージ | 期間 | 取得資格・研修 |

|---|---|---|

| 基礎 | 0–6 ヶ月 | CompTIA Security+、社内研修 |

| 実務導入 | 6–18 ヶ月 | 登録セキスペ試験対策講座、情報セキュリティスペシャリスト試験 |

| 高度化 | 18–36 ヶ月 | 情報処理安全確保支援士登録、RPCI特定講習 |

| 定着・更新 | 3年毎 | 継続講習、CISSP更新要件【想定】 |

キャリアパスを示さないまま資格取得を促すと定着率が低下します。育成計画を明確化し、部門ごとに担当者を配置してください。

資格取得はスタートラインです。実務経験と組み合わせ、継続的なスキル向上を支援する仕組み(メンター制度・勉強会)を制度化してください。

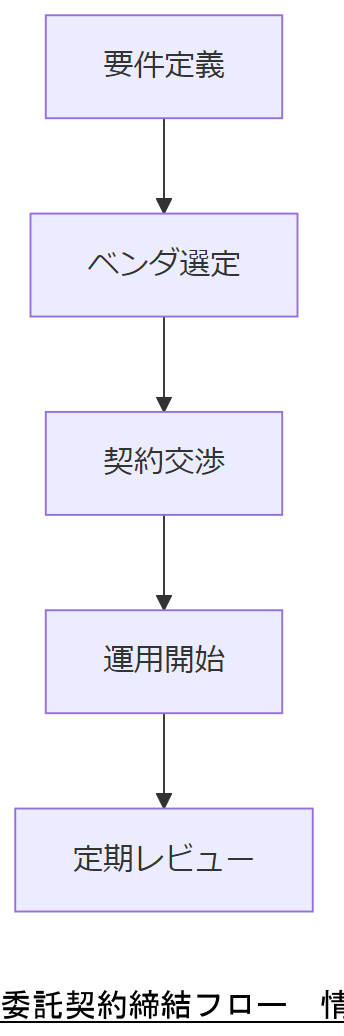

人材募集・委託と契約モデル

自社要員のみで対応が難しい場合は、**専門サービス事業者との委託契約**を活用します。契約モデルに応じた役割分担と責任範囲を明確化し、品質・コスト・セキュリティ確保を両立させましょう。

常勤要員 vs. SOC委託モデル

- 常勤要員:即応性が高く、社内事情に精通。人件費・採用コストが増大。

- SOC(Security Operations Center)委託:24/365監視体制を外部で構築。運用コストを**定額制**に抑制可能 。

契約条項のポイント

- サービスレベル(SLAs)設定:**検知時間・対応時間**などを明確化。 。

- 報告要件:**月次レポート・緊急インシデント報告**の形式と頻度。

- 機密保持:事業継続に必要な情報を社外へ提供する際の**秘密保持契約(NDA)**。

- 再委託禁止 or 事前承認:サプライチェーンリスクを管理 。

委託契約の手順

| ステップ | 内容 | 注意点 |

|---|---|---|

| 要件定義 | アウトソース業務範囲の明確化 | 曖昧な定義は責任回避につながる |

| ベンダ選定 | SOC能力・認証保有状況を評価 | ISO27001等認証確認 |

| 契約交渉 | SLAs・NDA・再委託規定設定 | ペナルティ条項を盛り込む |

| 運用開始 | 運用マニュアル・連絡体制を整備 | 初期トライアルで検証 |

| 定期レビュー | パフォーマンス・コスト見直し | 契約更新時の改善を反映 |

委託範囲や責任を曖昧にすると、トラブル発生時に対応が遅れます。条項定義を関係部署と合意のうえ締結してください。

外部委託は簡便ですが、内製化とのバランスが大切です。委託コストと社内キャパシティを定期比較し、最適化を図ってください。

社内点検&演習サイクル

BCP やインシデント対応体制は、一度策定して終わりではなく、**定期的な点検と演習**を通じて継続的に改善することが求められます。本章では、中小企業庁の BCP 策定運用指針に基づく5プロセス・演習プログラムの設計方法を解説します。

BCP サイクルの5プロセス

- 事業理解 → 事前対策検討 → BCP 策定 → 定着文化形成 → 診断・維持更新(中小企業庁 BCP 手引き) 。

- 各プロセスは、具体的なステップに分割し、責任者・実施時期・達成基準を明確に設定します 。

机上演習(Tabletop Exercise)

情報セキュリティインシデント対応机上演習は、想定シナリオに基づき関係者が会議形式で対応手順を確認する方法です。IPA が提供する演習教材を活用し、自社の業務フローに即した演習を**年1回以上**実施します 。

実動演習(Live Exercise)

実際のシステムやネットワーク環境を用いて、緊急時の通信手順や代替手段を検証します。**半期ごと**を目安に実動演習を実施し、問題点を洗い出して手順書を更新します 。

KPI/KRI による評価

演習後は、**KPI(主要業績評価指標)・KRI(リスク評価指標)**を測定し、経営層へ報告します。例:演習完了率、平均対応時間、指摘事項の改善率など 。

演習を形骸化しないために、結果を必ず手順書更新と関係者へのフィードバックに結び付けてください。

演習の頻度や範囲は業務量に応じて調整可能ですが、**必ず実施結果を評価指標に反映**し、次回計画へつなげることを徹底してください。

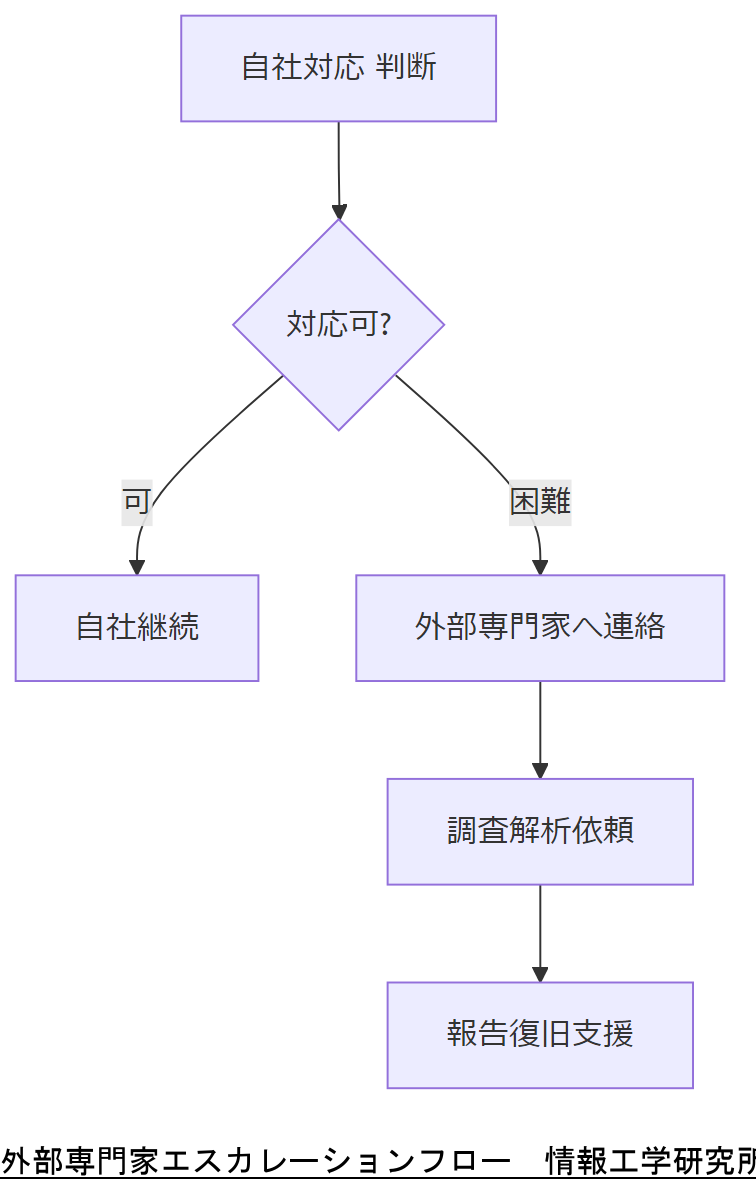

外部専門家へのエスカレーション

組織内だけで対応が困難な高度な調査・復旧フェーズでは、**外部専門家へのエスカレーション**が迅速化の鍵となります。本節では、エスカレーションのタイミング・手順と、信頼性の高い支援先選定基準を示します。

エスカレーションの判断基準

- 自社リソースで24時間以内に対応困難と判断した場合に即エスカレーション。

- フォレンジック調査やマルウェア解析、法的証拠保全が必要となる場面 。

支援先選定基準

- 公的認証やガイドライン準拠を明示していること。

- 情報処理安全確保支援士など**国家資格保有者**を常駐させていること 。

- 24時間365日の**即時対応体制**を備えていること。

エスカレーション先の契約要件や連絡フローを明文化し、関係部署へ周知してください。

外部専門家を呼ぶタイミングが遅れると被害拡大のリスクが増大します。**初動時にエスカレーション先連絡先リストを確認**しましょう。

法令・政府方針で変わる社会活動

技術や社会情勢の変化に伴い、法令や政府方針は頻繁に更新されます。特に AI 規制、量子暗号通信、DFFT※(※想定用語)などの新技術動向が企業活動に与える影響を解説します。

AI 規制動向

2025年3月策定の「AI 戦略 2025」では、**説明責任・透明性確保**が義務化され、大規模モデルを利用する場合の報告義務が検討されています 。

量子暗号通信の普及

- 日本政府は「量子未来産業創造戦略」で、2025年までの実用化を目指し予算を拠出しています 。

- 日英間量子科学技術協力覚書では、**標準化・ガバナンス**面で共同検討を進行中です 。

デジタル・フォレンジック標準化

国際標準化機構(ISO/IEC)によるデジタルフォレンジック手順の**標準化作業**が進行中で、2026年に国内ガイドラインへの反映が予想されます 。

社会インパクトと企業対応

政府・省庁の方針変化は、**データ保護要件や報告期限**に直結します。最新動向をウォッチし、社内規程へ迅速に反映してください。

法令改正情報の収集担当を決め、**定期的に省庁サイトをチェック**し、改正点を社内通知してください。

技術者自身でも最新の政策動向を把握し、要求仕様や設計書に反映することで、後工程での手戻りを防止できます。

おまけの章:重要キーワード・関連キーワードマトリクス

本章では、記事全体で登場した重要キーワードと関連キーワードを整理し、その概念を簡潔に説明しています。インシデント対応やBCP策定の際のリファレンスとしてご活用ください。

| カテゴリ | キーワード | 説明 |

|---|---|---|

| 初動対応 | 端末隔離 | 被害端末をネットワークから切り離し、攻撃拡大を防ぐ手順 |

| 証拠保全 | フォレンジックイメージ | 証拠として有効なディスク全体のクローン取得方式 |

| 法令 | 不正アクセス禁止法 | ID・パスワード悪用等を禁止し、罰則を定める国内法 |

| 国際規制 | NIS2 指令 | EU 全域での重大インシデント報告義務を強化する指令 |

| BCP | 3重化バックアップ | オンサイト・近接・遠隔の3地点にデータを保持する方式 |

| BCP | 3段階オペレーション | 平時・無電化時・システム停止時の運用手順を段階的に定義 |

| 人材 | 情報処理安全確保支援士 | 国家資格として名称独占、継続講習義務があるセキュリティ専門家 |

| 人材 | SOC | 外部に委託する24/365監視運用センターの運用モデル |

| フォレンジック | RAMダンプ | メモリ内容を丸ごと抽出し、揮発性データを取得する技術 |

| コンプライアンス | 適時開示 | 上場企業が財務影響のあるインシデントを速やかに開示する規定 |

重要キーワードの理解を共有し、社内研修資料やハンドブックに反映してご活用ください。

キーワードは単なる用語ではなく、対応手順や設計要件と直結します。各キーワードを自社ルールに落とし込み、実践に活かしてください。