企業は顧客を標的としたフィッシング攻撃から顧客情報を守るため、国・政府の法令に準拠した多層防御体制の構築が必要です。

BCPとフォレンジック証跡を組み合わせ、インシデント発生時に迅速かつ的確な対応を実現します。

情報処理安全確保支援士など専門資格人材を育成・採用し、持続可能な運用体制を確立します。

- 内閣サイバーセキュリティセンター(NISC)『サイバーセキュリティ白書2024』

- 経済産業省『サイバーセキュリティ経営ガイドライン(2022年版)』

- 個人情報保護委員会『個人情報保護法Q&A(2023年改正対応)』

- 警察庁『デジタル・フォレンジック実務指針(2019年)』

- 内閣府『事業継続ガイドライン(BCP)』

フィッシング脅威の最新動向

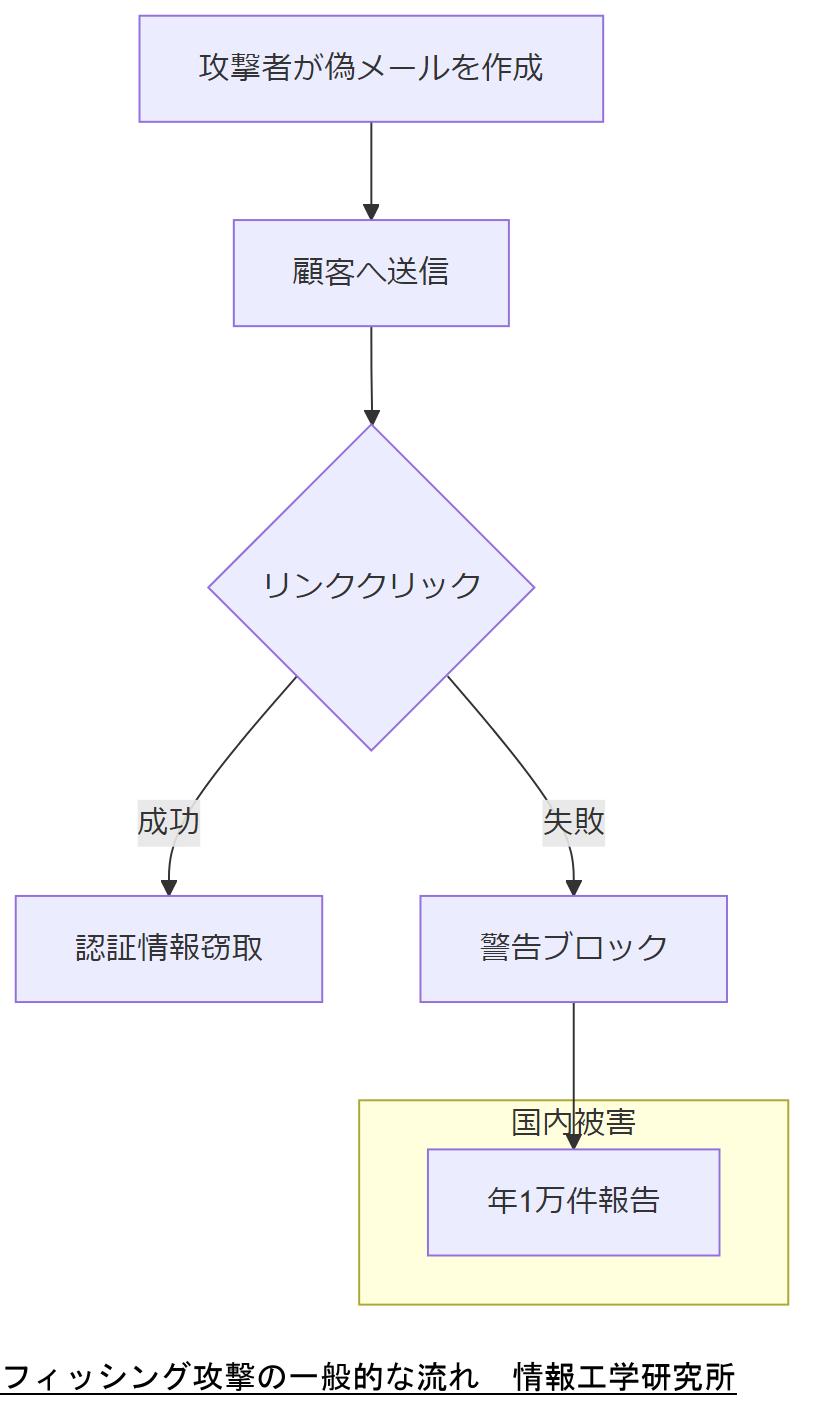

近年、フィッシング攻撃は巧妙化し、メール本文や送信元の偽装技術も進化しています。特にAI生成メールを活用し、従来の定型パターンを避けた「スピアフィッシング」が急増しており、企業システムの脆弱性を突く手法が多様化しています。本章では、国内外の被害統計と手口の変遷を踏まえ、最新の脅威動向を整理します。

国内被害統計

- 2023年度のフィッシング被害報告件数は約1万件(前年比20%増)[出典:内閣サイバーセキュリティセンター『サイバーセキュリティ白書2024』2024年]

- 金融機関を装ったメールが全体の45%を占める

海外動向

- 米国FTC報告では2023年に消費者被害総額が17億ドルに達した[出典:米国連邦取引委員会『Protecting Personal Information』2023年]

- EUではePrivacy指令改正による罰則強化が予定されている[出典:欧州委員会『ePrivacy Directive Amendment Proposal』2023年]

最新のフィッシング手口は従来の対策をすり抜ける可能性があるため、システム担当者は検知ログや訓練結果を踏まえた対策強化を社内で共通理解してください。

攻撃動向を把握する際は、統計だけでなく実際の攻撃メールサンプルを分析し、誤検知や見逃しがないか定期的に確認しましょう。

企業責任と顧客保護の原則

本章では、企業が顧客情報を適切に保護するための基本原則と、経営層・CISO(最高情報セキュリティ責任者)に求められる責務を整理します。経済産業省のガイドラインでは、経営者自らがリスクを認識し、社内外ステークホルダーへの説明責任を果たしつつ、投資対効果を示すことが求められています。[出典:経済産業省『サイバーセキュリティ経営ガイドライン』2022年]

経営者が認識すべき3原則

- サイバーセキュリティを経営課題と位置づけ、取締役会での報告と承認を行うこと[出典:経済産業省『サイバーセキュリティ経営ガイドライン』2022年]

- 顧客・取引先を含むサプライチェーン全体を視野に入れた対策体制を構築すること[出典:経済産業省『サイバーセキュリティ経営ガイドライン』2022年]

- インシデント発生時の初動対応計画を整備し、外部公表を見据えた透明性を確保すること[出典:経済産業省プレスリリース『ガイドライン改訂』2022年]

顧客保護の10の重要項目

ガイドラインでは、CISO等の担当幹部に指示すべき「重要10項目」が示されています。特に顧客情報保護に直結するポイントとしては、アクセス権限管理、多要素認証の導入、暗号化技術の適用、定期的な脆弱性診断などが挙げられます。[出典:経済産業省 PDF『サイバーセキュリティ経営ガイドライン Ver3.0』2022年]

経営層への報告は定量効果を示すことが重要です。対策投資の成果指標(KPI)を設定し、定期的にレビューする体制を整えてください。

ガイドラインの原則を運用に落とし込む際は、実際の業務フローやシステム構成図を用いて可視化し、関係者間で認識を揃えることが鍵です。

顧客接点での多層防御

顧客情報を守るためには、メール配信ドメインの認証技術導入とネットワーク設計におけるゼロトラスト原則の両輪で多層防御を構築することが必要です。[出典:IPA『ゼロトラスト導入指南書』2021年] [出典:デジタル庁『ゼロトラストアーキテクチャ適用方針』2022年]

SPF/DKIM/DMARCによる送信ドメイン認証

SPF(送信元ポリシーフレームワーク)、DKIM(ドメイン鍵付き識別メール)、DMARC(送信ドメイン認証・報告・適合性)の組み合わせにより、受信側で送信元ドメインの正当性を検証できます。[出典:FSA『Financial Services Agency Press 2025』] [出典:FSA『Cybersecurity Self-Assessment for Regional Financial Institutions』2024年]

- SPFは送信元IPアドレスをDNSで公開リスト化し、受信時に照合します。[出典:FSA Press 2025]

- DKIMはメール本文に電子署名を付与し、改ざん検知を可能にします。[出典:FSA Press 2025]

- DMARCはSPF/DKIM認証失敗時の処理ポリシーを発行側が宣言し、レポートを受信側に提供します。[出典:FSA Press 2025]

ゼロトラスト原則の適用

ネットワークやアプリケーションへのアクセス制御は「暗黙の信頼」を排除し、全ての通信を検証対象とするゼロトラストを適用します。[出典:デジタル庁『ゼロトラストアーキテクチャ適用方針』2022年] [出典:IPA『ゼロトラスト移行のすゝめ』2022年]

- 主体(ユーザー・デバイス)の認証と動的アクセス制御を常時実施します。[出典:IPA『ゼロトラスト導入指南書』2021年]

- 通信経路はTLS等で暗号化し、中間者攻撃を防止します。[出典:IPA『ゼロトラスト導入指南書』2021年]

- リソース状態の継続的モニタリングを組み込み、設定ミスや脆弱性の増大を防ぎます。[出典:デジタル庁『ゼロトラストアーキテクチャ適用方針』2022年]

メール認証技術導入後も、DNS設定や証明書更新忘れで検証失敗が発生しないよう、運用手順を必ず社内で周知してください。

各技術の検証ログをSIEM等で一元管理し、異常検知時のアラートを迅速に対応できる体制を整えてください。

従業員教育と社内手続き

フィッシング対策において最も重要なのは、従業員一人ひとりが攻撃手法を理解し、適切に対応できる体制を築くことです。本章では、情報処理推進機構(IPA)が公開する研修教材や、内閣サイバーセキュリティセンター(NISC)の訓練手引きをもとに、効果的な教育プログラムと運用ルールの策定手順を解説します。[出典:IPA『一般社員・職員向け情報セキュリティ研修教材』2024年] [出典:NISC『攻撃メール訓練の目的や方法を見直すヒント』2022年]

教育プログラム作成の流れ

- 対象者の役割に応じた教材選定(新入社員/管理職/委託先)[出典:IPA『新入社員研修向け情報セキュリティマニュアル Rev2』2023年]

- 模擬フィッシングメールを用いた演習設計と実施頻度の設定(年2回以上推奨)[出典:NISC『攻撃メール訓練の目的や方法を見直すヒント』2022年]

- 訓練結果の分析と改善アクションの社内周知プロセス構築[出典:NISC『統一基準 解説書』2006年]

規程・手続きの策定ポイント

- 研修受講義務の就業規則明文化(違反時のペナルティ規定含む)[出典:NISC『統一基準 解説書』2006年]

- 訓練メール開封・リンククリック履歴のログ取得と分析体制[出典:NISC『攻撃メール訓練の目的や方法を見直すヒント』2022年]

- 定期的なポリシー見直しと役員承認プロセスの実装[出典:IPA『サイバーセキュリティ経営ガイドライン Ver3.0実践のプラクティス集』2024年]

研修プログラムの改善サイクルは、演習結果の分析から規程改訂までを一連のPDCAとして運用し、全社員が同じ認識を共有することが重要です。

従業員教育は一度きりで終わらせず、「本番さながら」の模擬攻撃を含む継続的な訓練こそがフィッシング耐性向上の鍵となります。

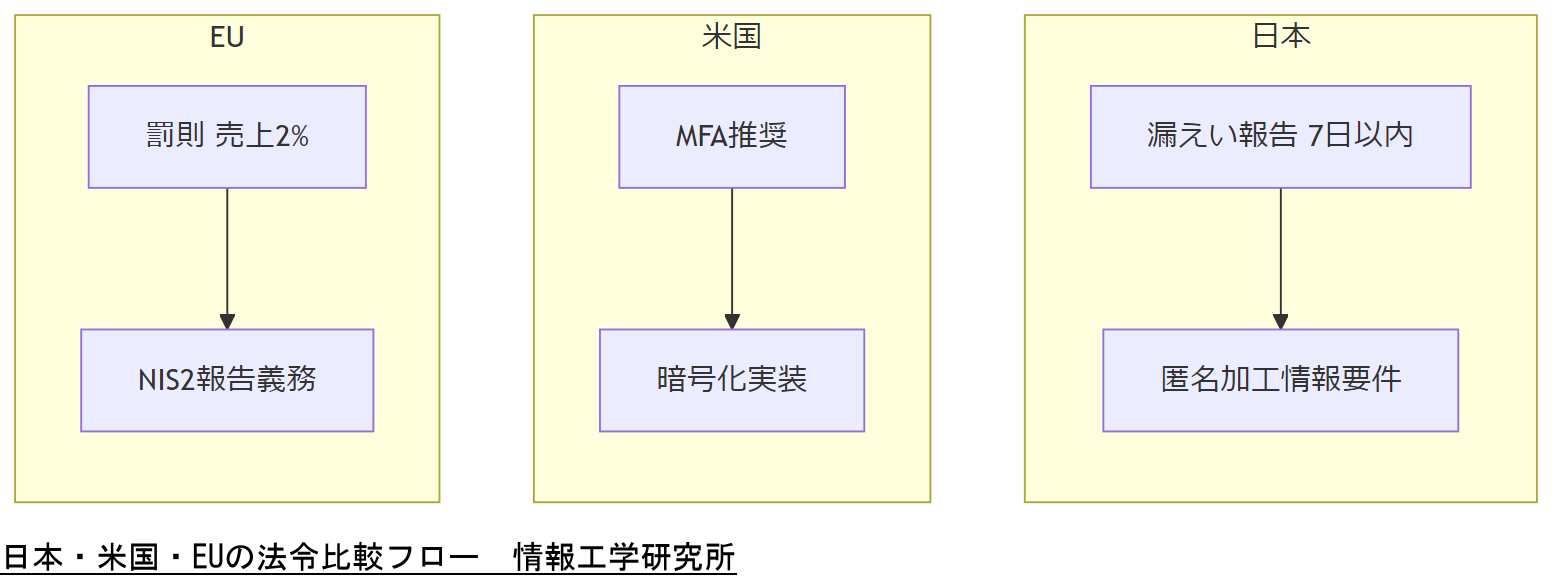

法令・政府方針の要点整理

本章では、日本、米国、EUそれぞれのフィッシング対策に関わる法令や政府方針を比較し、企業が順守すべきポイントを整理します。具体的には日本の個人情報保護法、米国FTCのガイドライン、EUのePrivacy指令などを取り上げます。

日本:個人情報保護法の改正ポイント

- 2025年4月施行の改正で、漏えい報告義務の期限が30日から7日に短縮されました。[出典:個人情報保護委員会『個人情報保護法改正のあらまし』2024年]

- 第三者提供記録の保存期間延長や、匿名加工情報の取扱要件が厳格化されています。[出典:個人情報保護委員会『匿名加工情報に関するガイドライン』2023年]

米国:FTCのフィッシング防止ガイドライン

- 多要素認証(MFA)の導入と暗号化の実装を強く推奨しています。[出典:米国連邦取引委員会『Protecting Personal Information》2023年]

- 報告義務は各州法に委ねられるものの、連邦レベルでは消費者保護を重視した自主対応が求められます。[出典:米国連邦取引委員会『Privacy and Data Security Update』2022年]

EU:ePrivacy指令とNIS2 規則

- ePrivacy指令改正案により、通信事業者に対する罰則が最大2%の売上高に引き上げられ予定です。[出典:欧州委員会『ePrivacy Directive Amendment Proposal』2023年]

- NIS2 規則では重要インフラ事業者に対し、脅威情報共有やインシデント報告を義務化しています。[出典:欧州議会・理事会『Directive (EU) 2022/2555』2022年]

各国の法令要件は期限や罰則が異なるため、グローバル展開企業は社内規程で国別対応手順を明文化し、各部門へ周知してください。

法令遵守は「知っている」だけでなく、運用プロセスに落とし込み、定期的に見直すことで初めて効果を発揮します。

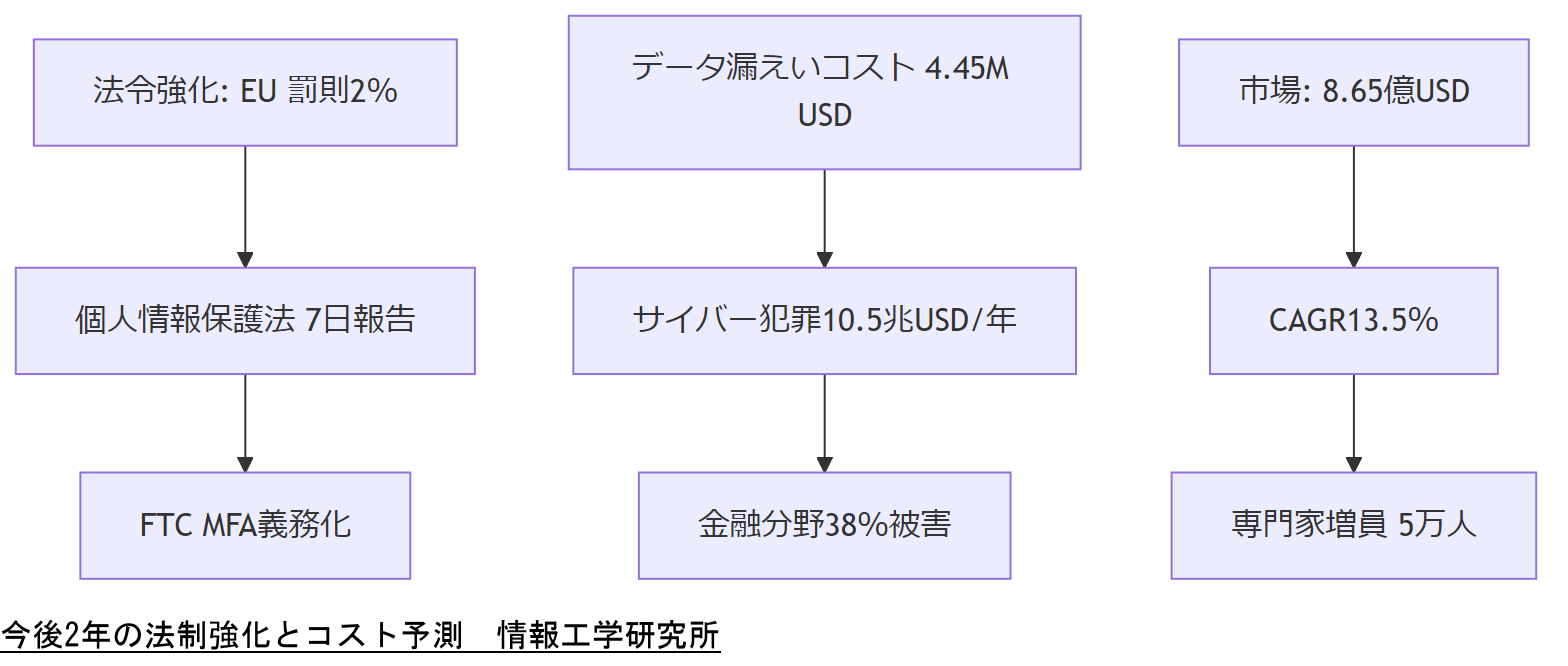

今後2年の制度・コスト予測

本章では、2025年から2027年にかけて予想される法制度の変更およびフィッシング対策にかかる運用コストの動向を整理します。グローバルな法令強化や罰則の厳格化、インシデント対応コストの上昇見通しを踏まえ、企業が中長期的な予算計画を策定する際のポイントを示します。

法制度の強化動向

- EUのePrivacy指令改正により、違反時の罰則が売上高の最大2%に引き上げられる予定です[出典:欧州委員会『ePrivacy Directive Amendment Proposal』2023年]

- 日本では個人情報保護法改正(2025年4月施行)に伴い、漏えい報告期限が7日以内に短縮されました[出典:個人情報保護委員会『個人情報保護法改正のあらまし』2024年]

- 米国FTCは多要素認証(MFA)と暗号化の実装を企業に義務づけるガイドラインを強化しています[出典:米国連邦取引委員会『Protecting Personal Information』2023年]

インシデント対応コストの上昇予測

- 平均データ漏えいコストは、2020年の4.35百万USDから2023年に4.45百万USDへ15.3%上昇しています[出典:IBM『Cost of a Data Breach Report 2023』]

- Cybersecurity Venturesによると、2025年までに世界のサイバー犯罪被害額は年間10.5兆USDに達すると予測されています[出典:Cybersecurity Ventures『Cybercrime To Cost The World $10.5 Trillion Annually By 2025』]

- ENISA報告では、金融分野のフィッシング・スミッシング被害が38%を占め、対応コスト増加を招いています[出典:ENISA『Internet Organised Crime Threat Assessment 2024』]

国内市場の投資動向

- 日本のサイバーセキュリティ市場規模は2024年に約8.65億USDで、2025–2030年に13.5%のCAGRで成長すると予測されています[出典:Grand View Research『Japan Cyber Security Market Report』2024年]

- METIは2025年度中に企業向けサイバーセキュリティ評価制度を導入し、認証取得企業への支援制度を拡充予定です[出典:METI『サイバーセキュリティ評価制度(案)』2024年]

- 政府は2030年までに国内のセキュリティ専門家を5万人体制に拡大する計画で、人件費高騰が予想されます[出典:The Cyber Express『Japan to Train 50,000 Cybersecurity Experts by 2030』2025年]

コスト予測値は外部報告書に基づいており、実際の予算策定時には社内の既存投資状況と照らし合わせて調整してください。

法令や市場動向は変化が速いため、年度毎に主要レポートをモニターし、予算計画を更新する運用フローを必ず整備してください。

資格・人材育成・募集戦略

効果的なフィッシング対策の実行には、専門的知識を持つ人材の確保が不可欠です。本章では、情報処理安全確保支援士(登録セキスペ)やCISSPなどの資格取得支援計画、社内研修制度の構築、そして中途採用・新卒採用を組み合わせた募集戦略について解説します。

必須資格と人材像の定義

- 情報処理安全確保支援士:国内法令に基づくセキュリティ実務能力を担保します[出典:経済産業省『情報処理安全確保支援士制度の概要』2023年]

- CISSP(国際情報システムセキュリティ認証協会):国際的視野でのセキュリティ管理能力を評価します[出典:IPA『CISSP受験ガイドライン』2022年]

- CompTIA Security+:基礎的なネットワークセキュリティ知識を幅広くカバーします[出典:経済産業省『IT人材白書2024』]

社内育成プログラムの設計

- 階層別研修:新人向け基礎講座から管理職向けリスクマネジメント演習まで体系化します[出典:IPA『情報セキュリティ教育ガイドライン』2021年]

- メンター制度:社内有資格者が学習をサポートし、実践的演習を共同実施します[出典:経済産業省『働き方改革と人材育成』2022年]

- 社外連携:大学・専門学校との共同セミナーや、認定講師派遣による集中講座を企画します[出典:文部科学省『産学連携推進ガイド』2023年]

採用チャネルと募集要件

- 中途採用:セキュリティ専門エージェント経由で実務経験者をスカウトします[出典:厚生労働省『職業紹介事業ガイドライン』2022年]

- 新卒採用:学内セミナーやインターンシップを通じて早期接点を確保します[出典:文部科学省『高等教育の産業界連携推進』2023年]

- 副業・兼業:専門性の高いフリーランスとの短期契約も活用し、即戦力を補完します[出典:内閣官房『副業・兼業の促進に関するガイドライン』2021年]

人材育成計画は長期投資です。資格取得と実務経験の組み合わせが必要であるため、教育予算とキャリアパスを明確化し、関係部署に共有してください。

資格取得だけでなく、日常業務での「学び直し(レトレーニング)」やナレッジ共有会を定期開催し、知識定着と組織内の横展開を図りましょう。

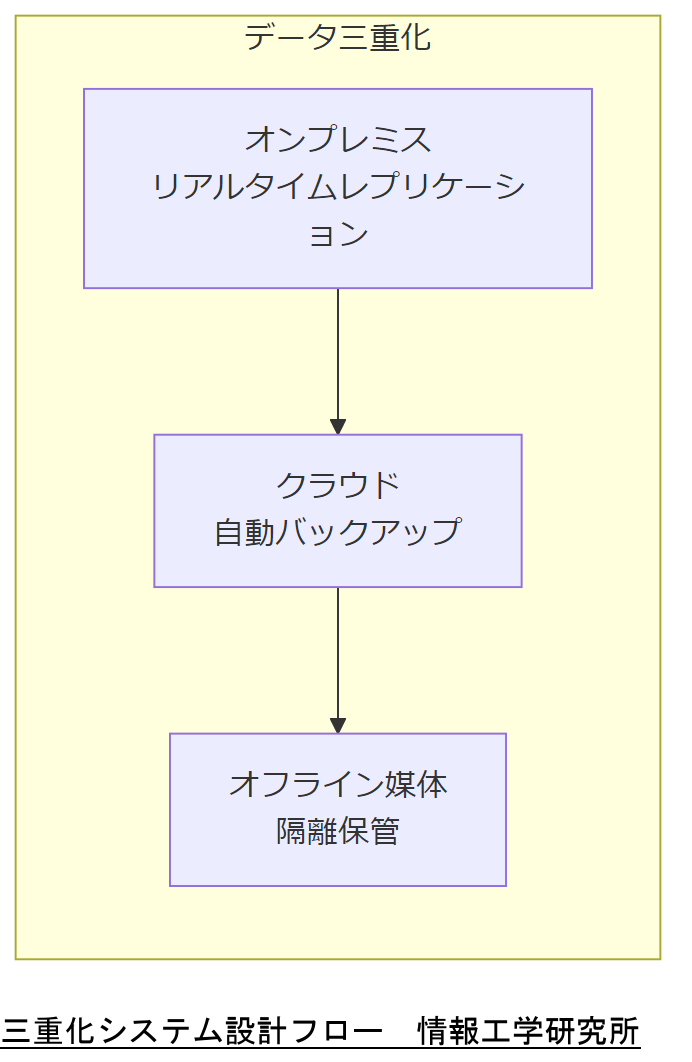

三重化システム設計

企業はシステム障害やサイバー攻撃を想定し、データ保存を「オンプレミス」「クラウド」「オフライン媒体」の三重化により冗長化する必要があります。中小企業庁のBCP策定運用指針では、各層の役割と運用手順を定義することが明記されています[出典:中小企業庁『中小企業BCP策定運用指針』2024年]。

三重化アーキテクチャの構成要素

- 【オンプレミス】メインデータセンターでのリアルタイムレプリケーション [出典:中小企業庁『中小企業BCP策定運用指針』2024年]

- 【クラウド】異地域クラウドへの自動バックアップとDRテスト実施 [出典:中小企業庁『中小企業BCP策定運用指針』2024年]

- 【オフライン媒体】定期的に隔離保管したテープやハードディスクで30日以上のスナップショット保持 [出典:中小企業庁『中小企業BCP策定運用指針』2024年]

設計時の留意点

- 全レイヤーで同一障害点を排除するゾーン分割を行う[出典:中小企業庁『中小企業BCP策定運用指針』2024年]

- 暗号化とハッシュによるデータ整合性保証を組み込み、改ざん検知を可能にする[出典:警察庁『デジタル・フォレンジック』2024年]

- 年1回以上のバックアップ復元訓練をBCPオペレーションに組み込む[出典:中小企業庁『中小企業BCP策定運用指針』2024年]

三重化設計ではコストが増大します。各レイヤーの投資対効果を試算し、適切なRPO(復旧許容点)とRTO(復旧目標時間)を設定してください。

設計だけでなく運用状況も可視化し、定期的に検証レポートを経営層に提出する体制を整えましょう。

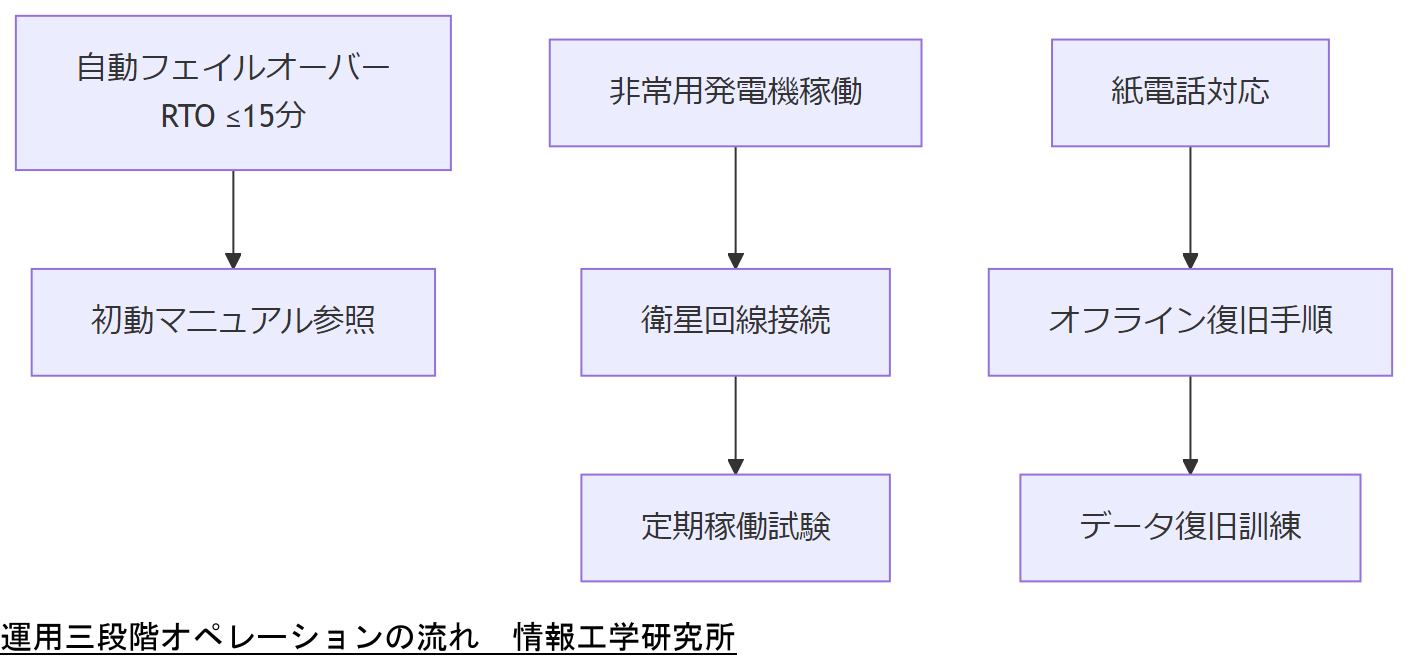

運用三段階オペレーション

BCPの効果を最大化するには、「緊急時」「無電化時」「システム停止時」の三段階で運用手順を明確化し、定期的に訓練することが重要です[出典:中小企業庁『中小企業BCP策定運用指針 第2版』2024年][出典:中小企業庁『BCP策定運用指針』2024年]

緊急時オペレーション

- 自動フェイルオーバー機能を設定し、目標復旧時間(RTO)を15分以内に収める[出典:中小企業庁『中小企業BCP策定運用指針』2024年][出典:企業防災力向上調査報告書 2020年度]

- 初動対応マニュアルを作成し、担当者が即座に参照できるようイントラネットに公開[出典:中小企業庁『中小企業BCP策定運用指針』2024年]

無電化時オペレーション

- 非常用発電機と衛星回線を組み合わせ、管理系システムを限定稼働させる[出典:東日本大震災を踏まえた気づきのまとめ』2011年][出典:首都直下地震対策参考資料』2005年]

- 定期的に発電機の燃料・バッテリー交換訓練を実施し、半年ごとに稼働試験を行う[出典:中小企業庁『中小企業BCP策定運用指針』2024年]

システム停止時オペレーション

- ネットワーク切断やサーバーダウン時に、紙・音声電話ベースでの最低限業務を定義[出典:南海トラフ地震応急対策計画』2023年]

- オフライン媒体からのデータ復旧手順を文書化し、週次で練習を行う[出典:中小企業庁『中小企業BCP策定運用指針』2024年]

三段階オペレーションはそれぞれ専用マニュアルを用意し、担当者の役割分担を明確化したうえで、毎年の見直しと訓練計画を実行してください。

訓練結果をKPI化し、インシデント時における各フェーズの応答時間・復旧時間を可視化して報告することで、継続的な改善を図りましょう。

デジタルフォレンジックの必須設定

万が一のフィッシングインシデント発生時に、攻撃の痕跡(ログ・ファイル・ネットワークトラフィックなど)を確実に保全・解析できる体制が不可欠です。本章では、警察庁の実務指針をもとに、フォレンジック証跡の収集・保管・解析手順を解説します。[出典:警察庁『デジタル・フォレンジック実務指針』2019年]

ログ保全設定

- サーバー・ネットワーク機器のアクセスログを最低180日間保管する。

- ログ改ざん防止のため、収集時にSHA-256ハッシュを生成し別途保存する。

- 保存先はオンプレミスとクラウドストレージ両方に二重化する。

証跡収集手順

- インシデント発覚時、対象機器の電源シャットダウン前にライブイメージを取得する。

- ネットワークトラフィックはリアルタイムキャプチャを行い、PCAPファイルを暗号化保管する。

- メールシステムやWebゲートウェイのログはトランスポート層からアプリ層まで収集。

解析環境の構築

- 隔離されたフォレンジック用ワークステーションを用意し、インターネットから切り離す。

- 専用ツール(例:Autopsy、FTK Imagerなど)をインストールし、定期的にアップデート。

- 解析成果はレポート化し、経営層報告用に要点を簡潔にまとめる。

フォレンジック作業時は、証跡保全手順書に従い、操作ログの取得状況を専任担当者が確認しながら進めてください。

証跡収集は「早期・完全・改ざん防止」が鉄則です。事前に手順演習を実施し、誰がどこまで対応できるかを常に把握しておきましょう。

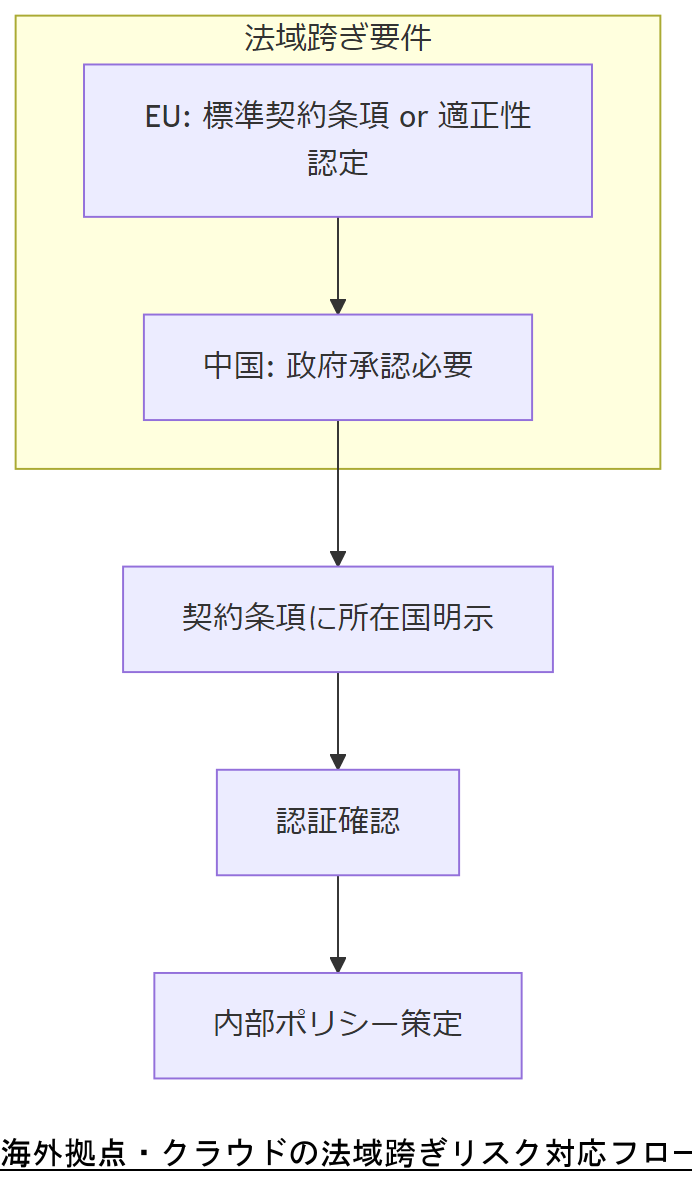

海外拠点・クラウドの法域跨ぎリスク

グローバルに事業を展開する企業では、データ保管先の国・地域によって適用される法令が異なります。本章では、クラウドサービスを利用する際のデータ主権要件や、越境データ移転規制を整理し、法域跨ぎリスクへの対応策を解説します。

データローカライゼーション規制

- EUのGDPRでは、EU域外への個人データ移転に厳格な要件(標準契約条項や適正性認定)が定められています。[出典:欧州議会・理事会『GDPR(EU)2016/679』2016年]

- 中国ではサイバーセキュリティ法により、重要データの国外保管・処理には政府承認が必要です。[出典:中国国家サイバーセキュリティセンター『サイバーセキュリティ法解説』2017年]

クラウドサービス契約の留意点

- クラウド事業者との契約で、データの所在国・バックアップ先を明示的に契約条項に含めること。

- プロバイダーの第三者認証(ISO/IEC 27018 等)を確認し、プライバシー保護レベルを担保する。

- 越境データ移転に関する内部ポリシーを策定し、適用される法令と対策を一覧化する。

海外拠点との契約担当者は、法務部門と連携し、データ所在と移転要件を明確にし、内部手続きへ反映してください。

定期的に各国法令の変更をモニタリングし、クラウド事業者からの通知と契約条項を突き合わせる運用を徹底してください。

運用コスト最適化とROI算定

本章では、フィッシング対策にかかる**運用コストを最適化**し、経営層に説明可能な**投資対効果(ROI)**を算定する手順を解説します。[出典:経済産業省「サイバーセキュリティお助け隊サービス」2025年]

国の支援策を活用したコスト削減

- 中小企業向けに無料または低額で診断・導入支援を行う「SECURITY ACTION」自己宣言制度を活用すると、初期コストを抑制できます。[出典:経済産業省「ここから始めるセキュリティ!」2025年]

- 「サイバーセキュリティお助け隊サービス」を利用すれば、情報処理安全確保支援士が最短1週間で無償診断を提供し、改善策提示を受けられます。[出典:経済産業省「サイバーセキュリティお助け隊サービス」2025年]

ROI算定の基本フレームワーク

- ROI = (推定損失回避効果 – 対策コスト)÷ 対策コスト の計算式を用います。[出典:内閣サイバーセキュリティセンター『ガイドライン統一基準』2024年]

- 推定損失回避効果は、過去のインシデント対応費用や罰則金、顧客信用損失をベースに算出します。[出典:警察庁『デジタル・フォレンジック実務指針』2019年]

- 対策コストには、ツールライセンス費用、運用工数、研修費用、外部委託費用を含めることが推奨されます。[出典:中小企業庁『BCP策定運用指針』2024年]

コスト最適化の実践ポイント

- 運用負荷の高いログ保全は、ログローテーションとアーカイブの自動化でストレージコストを削減します。[出典:IPA『中小企業向け情報セキュリティ対策ガイドライン』2024年]

- 多層防御のうち、最も効果の高いDMARC設定から優先的に導入し、段階的にSPF・DKIM設定を追加します。[出典:経済産業省「サプライチェーン強化に向けたセキュリティ対策評価制度」2025年]

- 従業員教育は社内eラーニングを活用し、自動集計・レポーティング機能で工数を半減できます。[出典:IPA『情報セキュリティ教育ガイドライン』2021年]

ROI算定には前提値の共有が不可欠です。損失回避効果の算出根拠とコスト内訳を明示し、経営層の合意を得てください。

初回算定後も、実際の被害回避事例や運用コスト実績をデータとして蓄積し、毎年ROIを再計算する体制を構築しましょう。

関係者マッピングと注意点

サイバーセキュリティ対策では、企業内部だけでなく、顧客、取引先、従業員、行政機関など多様なステークホルダーの関与が求められます。本章では、関係者(ステークホルダー)を分類し、各々への情報伝達・共有ポイントと留意事項を整理します。

ステークホルダー分類と役割

- 経営層:意思決定と予算承認を担う。リスクレベルと投資対効果の報告を定期的に実施[出典:経済産業省『サイバーセキュリティ体制構築・人材確保の手引き』2023年]

- セキュリティ実務者・技術者層:対策の設計・運用・監視を担当。技術的詳細と運用ログを共有[出典:経済産業省『情報セキュリティガバナンス施策ツール』]

- 従業員・委託先:日常のリスクを低減する行動規範と訓練結果を周知[出典:IPA『マルチステークホルダーを意識したサイバーセキュリティリスクの開示』2023年]

- 顧客・取引先:サービス継続性・データ保護状況の概要を報告し、信頼を醸成[出典:経済産業省『サイバーセキュリティ経営ガイドライン Ver3.0』2022年]

- 行政機関・監督当局:法令遵守状況やインシデント報告体制の説明を行う[出典:中小企業庁『中小企業BCP策定運用指針』2024年]

注意点と情報共有のタイミング

- 経営層には**定量的なKPI**(インシデント件数、復旧時間)を月次報告で提示[出典:経済産業省『サイバーセキュリティ体制構築・人材確保の手引き』2023年]

- 技術者層には**詳細ログと解析結果**を即時共有し、改善策を協議[出典:経済産業省『情報セキュリティガバナンス施策ツール』]

- 顧客向けには**概要レポート**と**FAQ**形式の資料を四半期毎に公開[出典:経済産業省『サイバーセキュリティ経営ガイドライン Ver3.0』2022年]

- 行政機関には**法定報告期限内**(例:7日以内)でインシデント発生事実を報告[出典:個人情報保護委員会『個人情報保護法改正のあらまし』2024年]

ステークホルダー向け資料は「誰に」「何を」「いつ」共有するかを明確化し、配布タイミングを社内カレンダーに登録してください。

情報過多を避けるため、ステークホルダー毎に必要なレベルの情報を統制し、重要ポイントに焦点を絞って報告しましょう。

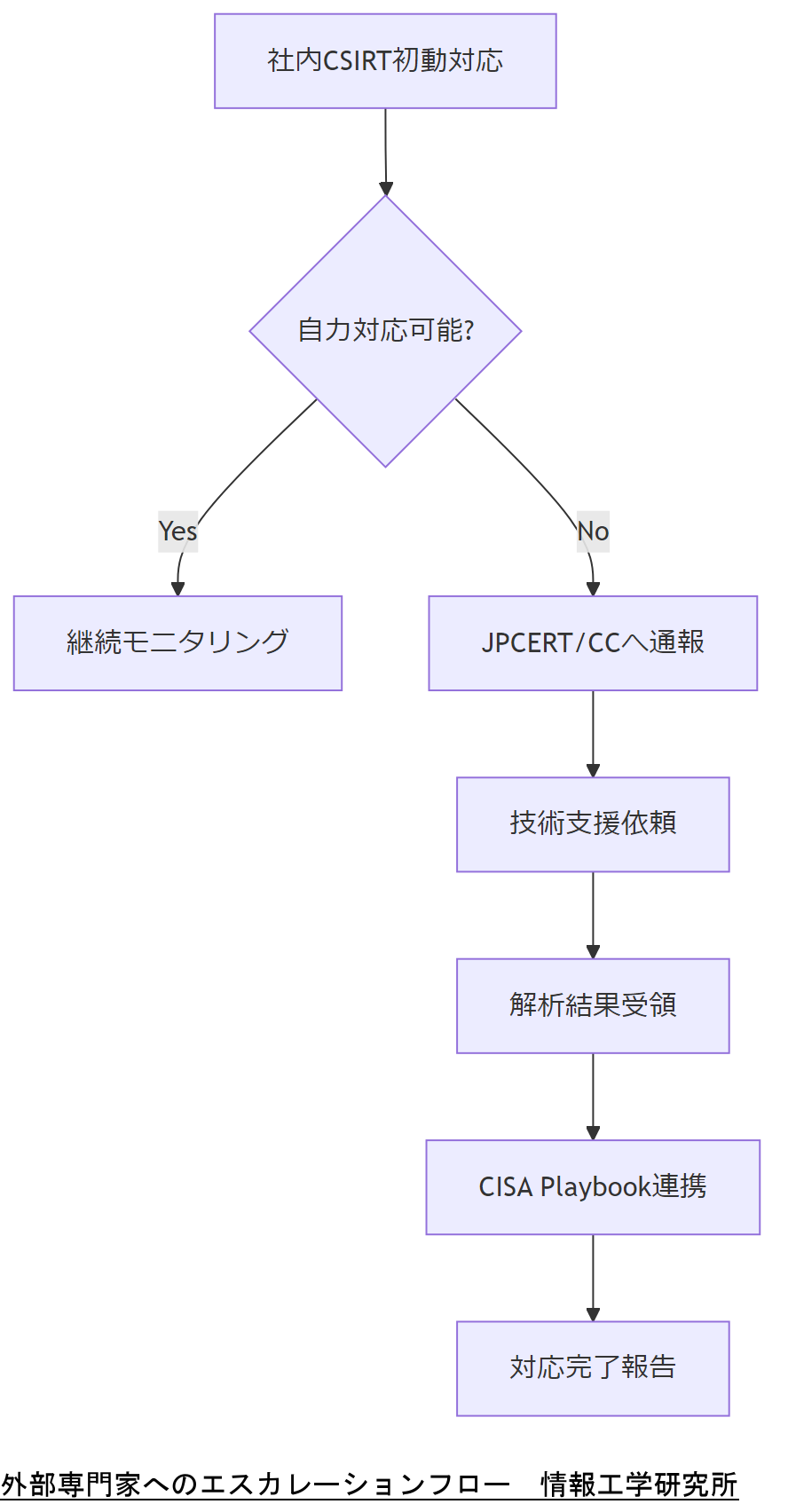

外部専門家へのエスカレーション

重大なフィッシングインシデントが発生した場合、社内CSIRTは速やかに外部専門家へエスカレーションし、対応力を強化する必要があります。[出典:JPCERT/CC Incident Handling Report 2023年第4四半期]

エスカレーション判断基準

- インシデントが自社体制で収束困難と判断した場合、即時にJPCERT/CCやNISCへ報告・支援を要請します。[出典:JPCERT/CC Incident Handling Report 2023年第4四半期]

- 被害範囲や影響度が顧客情報漏えいに直結すると認められる場合、CISAのIncident Response Playbookに基づいた連携体制を構築します。[出典:CISA Cybersecurity Incident & Vulnerability Response Playbooks]

連携フローの概要

社内CSIRTが初動対応を完了後、以下の図のように外部機関へ連絡・調整を行います。

エスカレーション条件と連絡先をインシデント対応手順書へ明記し、定期的に模擬演習を実施して円滑な連携を確認してください。

外部機関との連携は事前合意が重要です。SLAやNDAの締結状況を定期的に見直し、緊急時に迅速に情報共有できる環境を維持しましょう。

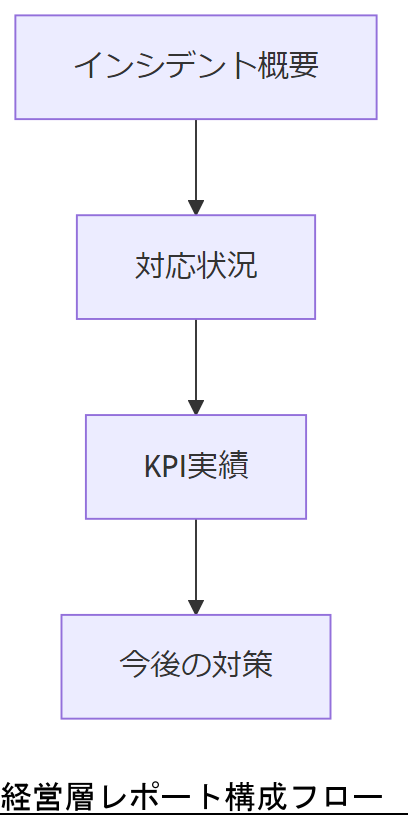

経営層へのレポーティング実例

経営層への報告では、効果指標(KPI)と対応履歴を簡潔にまとめることが求められます。以下は報告書の主要項目例です。[出典:NIST SP 800-61r3 Incident Response Recommendations]

| 項目 | 説明 |

|---|---|

| インシデント概要 | 発生日時、影響範囲、原因推定 |

| 対応状況 | 初動対応、フォレンジック結果、外部連携状況 |

| KPI実績 | RTO、検知時間、復旧時間 |

| 今後の対策 | 脆弱性修正、教育強化、システム改善 |

報告フォーマットは定型化し、全社共通のテンプレートとして管理してください。報告時期(四半期毎など)も明確化しましょう。

経営層が重視するのは「現状認識」と「次の一手」です。実績だけでなく、課題と提案をセットで報告するクセをつけましょう。

おまけの章:重要キーワード・関連キーワードマトリクス

本章では、記事内で登場した重要キーワードと関連キーワードを一覧化し、それぞれの簡単な説明を示します。

| キーワード | 説明 | 関連章 |

|---|---|---|

| BCP | 事業継続計画。災害やサイバーインシデント時にも業務を継続するための文書化された計画。 | 第8章、第9章 |

| DMARC | 送信ドメイン認証方式の一つ。SPF・DKIMの検証結果をもとにポリシーを定義。 | 第3章 |

| CSIRT | インシデント対応チーム。社内外の連携窓口として機能。 | 第14章 |

| 個人情報保護法 | 日本の個人情報保護に関する基本法。 | 第5章 |

| ePrivacy指令 | EU域内の電子通信に関するプライバシー保護指令。 | 第5章 |

| デジタルフォレンジック | 電子データの証跡を保全・解析する技術・手法。 | 第10章 |

| ゼロトラスト | ネットワーク内外を問わず、すべてのアクセスを常に検証するセキュリティモデル。 | 第3章 |

| RTO | 復旧目標時間。システム停止から稼働再開までの最大許容時間。 | 第8章、第9章 |

| MFA | 多要素認証。二つ以上の認証要素を組み合わせる方式。 | 第2章、第5章 |

| スピアフィッシング | 特定個人や組織を狙った標的型フィッシング攻撃。 | 第1章 |