1. 経営層に対してフィッシングリスクの定量的な脅威を明示し、投資判断を迅速化する

2. 技術担当者が「三重化バックアップ+3段階オペレーション」を組織横断で導入するための実践的ロードマップを提示する

3. 最新の国内外法令やガイドラインに準拠しつつ、人的要因を抑制する教育と評価指標を確立する

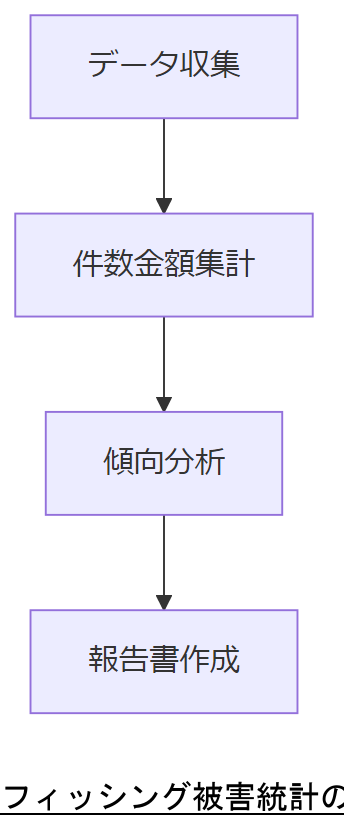

フィッシング詐欺の被害統計最新レポート

警察庁の報告によると、令和6年上半期(2024年4月~9月)におけるフィッシング報告件数は171万8,036件に達し、前年同期比で約10万件増加しました。 このうち、インターネットバンキングを狙った不正送金被害の総額は約86億9,000万円と報告されています。 一方、米国FBIのインターネット犯罪苦情センター(IC3)によれば、2022年には800,944件のインターネット犯罪苦情報告を受理し、損失総額は10.3億米ドルを超えました。 また、同レポートではフィッシングが最も多く報告された犯罪種別となり、投資詐欺による損失は前年の6.9億米ドルから10.2億米ドルに増加している点が注目されます。

被害統計概観

国内外のフィッシング被害統計は、ともに増加傾向が続いています。警察庁のデータでは、報告件数の伸びだけでなく被害総額も過去最高水準に達しており、特にインターネットバンキング利用者が狙われやすい状況が鮮明です。米国IC3では、フィッシングの報告件数が全苦情の約25%を占め、経済的損失は他のサイバー犯罪の中でも突出しています。これらの動きは、組織としての早期検知・対応体制の整備が急務であることを示しています。

_国内外フィッシング被害件数・損失額比較表| 項目 | 日本(2024上半期) | 米国IC3(2022年) |

|---|---|---|

| 報告件数 | 1,718,036件 | 800,944件 |

| 被害総額 | 86.9億円 | 10.3億米ドル |

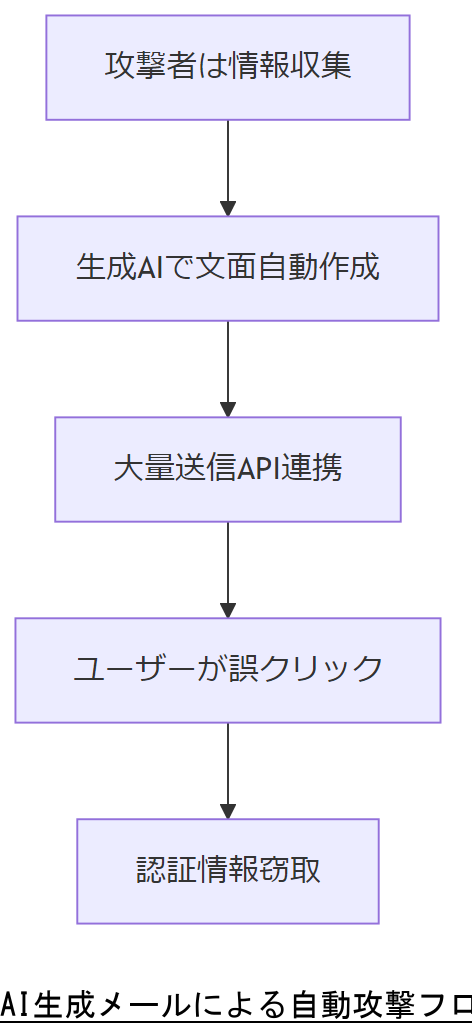

典型的手口と急増するAI生成メール

フィッシング詐欺の手口は年々高度化しており、従来のスピアフィッシングやビジネスメール詐欺(BEC)に加えて、生成AIを悪用した巧妙な文面作成が急増しています。これにより、従来のルールベース検知をすり抜けるメールが多く報告されており、組織的対策の見直しが不可欠です。

代表的手口の分類

- スピアフィッシング:特定の役職者を狙い、社内情報を巧みに引用したメールで偽URLへ誘導する手口。

- ビジネスメール詐欺(BEC):経営層になりすまして送金指示を出す攻撃。2022年にIC3では21,832件のBECが報告され、被害額は27億米ドルを超えています。

- QRコード詐欺:印刷物や画面上に偽QRを表示し、偽サイトへ誘導する手口。

- AI生成メール:生成AIによって自然で文法破綻のない文章を大量生産し、従来のフィルタリングを回避。CISAは生成AIの悪用を注意喚起しています。

AI生成メールの特徴

生成AIによるフィッシングメールは、従来の文面に比べて以下の特徴を持ちます:

| 項目 | 従来型 | AI生成型 |

|---|---|---|

| 文法・表現 | 不自然な日本語や誤字脱字が散見 | 自然で流暢、誤字脱字が極めて少ない |

| 送信頻度 | 手作業で数百件程度 | API連携で数万件単位の大量送信が可能 |

| パーソナライゼーション | 手動で一部カスタマイズ | 個人情報を組み込み、一人ひとり異なる文面を生成 |

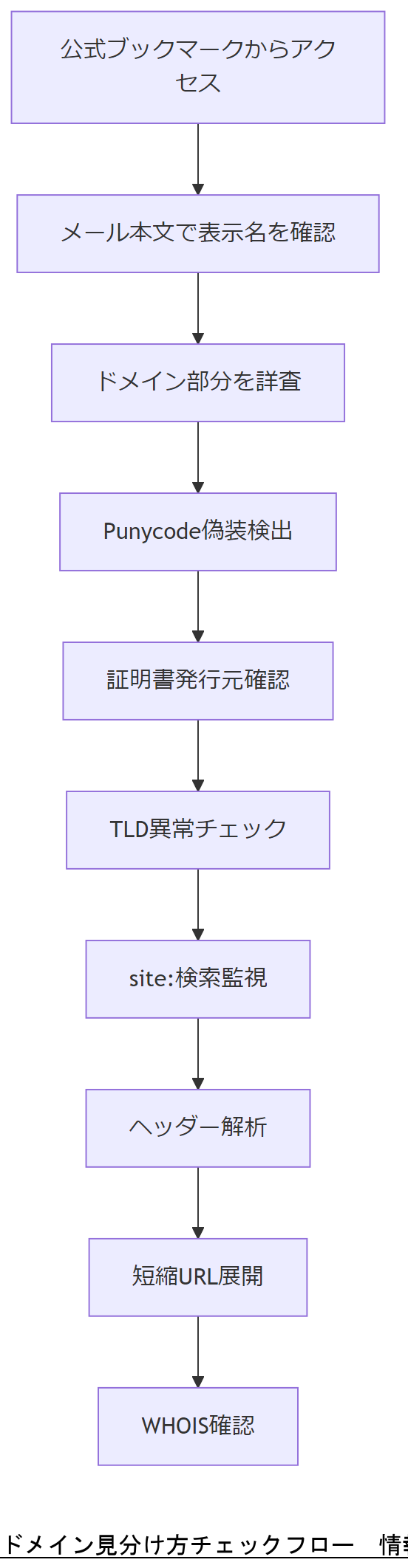

URL・ドメインの見分け方10箇条

フィッシングサイトは正規サイトと酷似したURLやドメイン名で偽装されており、見た目だけでは判別が困難です。本章では、政府・公的機関のガイドラインに基づく10のチェックポイントを示します。

10箇条一覧

- 公式サイトへはブックマークや公式アプリからアクセスすることを徹底する

- メール内の「送信元表示名」ではなく、実際のドメイン部分を必ず確認する

- 正規ドメインと似た1文字違い(typo)のドメインを警戒する

- Punycode(ACE表記)による国際化ドメイン偽装をチェックする

- HTTPS化(鍵マーク)だけに頼らず、証明書発行元を確認する

- トップレベルドメイン(.jp/.com等)の異常を見逃さない

- 定期的に「site:自社ドメイン」で検索し、意図しないURLの有無を確認する

- メールヘッダーから実際の送信ドメイン(Return-Path等)を抽出・確認する

- 短縮URLは展開ツールで宛先URLを事前確認する

- WHOIS情報や登録年月日を確認し、最近取得されたドメインは疑う【想定】

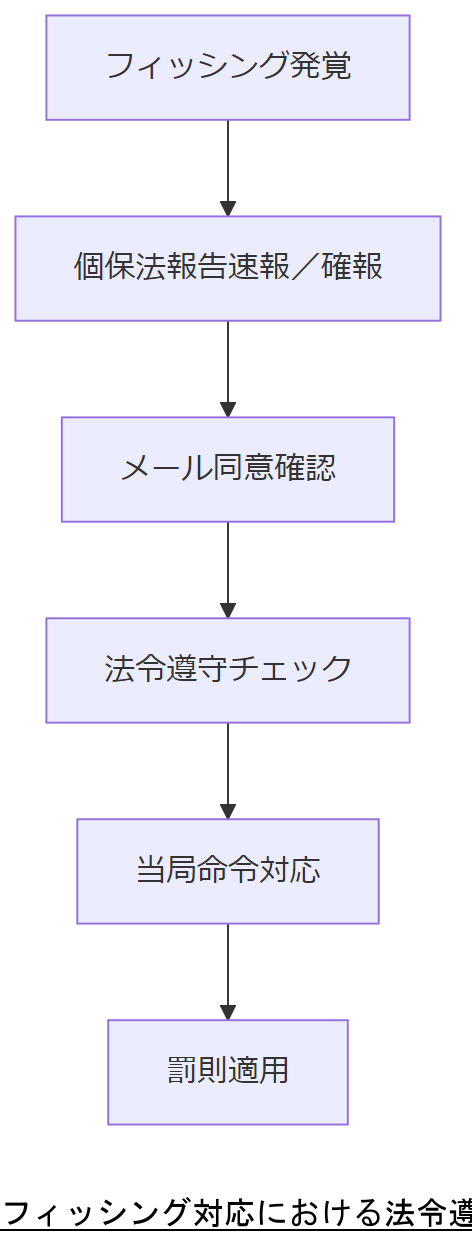

法律とガイドラインで見る「義務」と「罰則」

フィッシング詐欺対策に関連する主な法令には、個人情報保護法、特定電子メール法(迷惑メール防止法)、電気通信事業法、そして米国のFTC規定などがあります。各法令では、情報漏えい報告義務や送信規制、罰則が定められており、遵守しない場合には事業者や担当者に重大な法的リスクが生じます。

個人情報保護法における漏えい等報告義務

改正個人情報保護法(令和4年4月1日施行)では、個人データの漏えい等が発生し、個人の権利利益を害するおそれがある場合、速報(発覚後3~5日以内)および確報(発覚後30日以内、悪意のおそれ時は60日以内)に報告と本人通知が義務化されました。

特定電子メール法(迷惑メール防止法)

特定電子メール法では、あらかじめ同意を得ていない相手への広告宣伝メール送信を禁止し、送信者情報の偽装禁止や配信停止手段の明示義務を規定しています。違反すると、1年以下の懲役または個人100万円以下・法人3,000万円以下の罰金が科されます。

電気通信事業法に基づくメール規制

電気通信事業法では、メール送信事業者に対し利用者の迷惑行為防止義務を課し、不正な送信が認められた場合には総務大臣の命令遵守が求められます。命令に従わないと、事業停止命令や業務改善命令が発出される場合があります。

米国FTCによる民間事業者への制裁

米国連邦取引委員会(FTC)は、フィッシング詐欺などの不正行為に対し民間事業者へ1件あたり最大50,120米ドルの民事罰金を科す権限を有しています。罰金額は毎年インフレ調整され、違反企業への抑止力として機能しています。

_法令・罰則概要表| 法令 | 主な義務 | 罰則 |

|---|---|---|

| 個人情報保護法 | 漏えい速報3~5日、確報30日(60日) | 勧告・公表、罰則規定は個別法で適用 |

| 特定電子メール法 | 同意なし配信禁止、停止手段表示 | 個人100万円以下、法人3,000万円以下 |

| 電気通信事業法 | 迷惑行為防止義務、命令遵守 | 業務改善命令、事業停止命令 |

| FTC規定 | 不正行為禁止 | 1件あたり最大50,120米ドル |

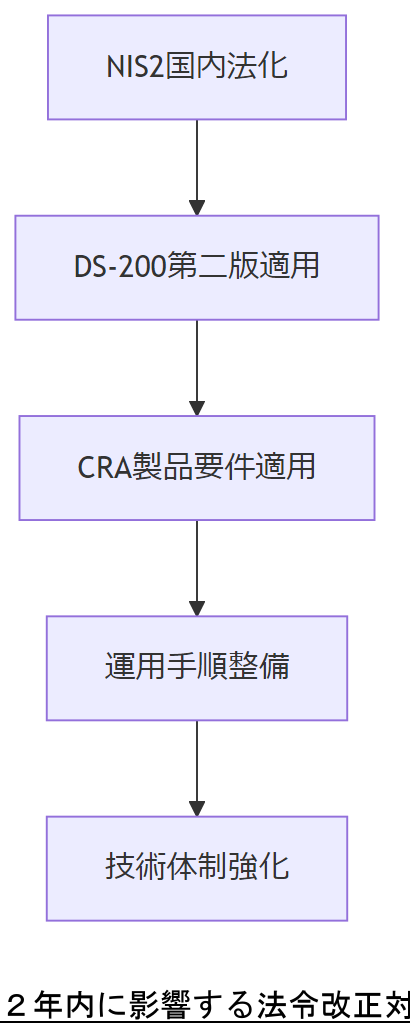

2年内に影響する国内外法改正

2024年10月17日までにEU加盟国が国内法化を完了すべきNIS2指令は、会員国の重要社会インフラを対象に強化されたサイバーリスク管理と報告義務を課しています。 さらに、2025年1月31日に第二版が決定されたデジタル庁「セキュリティ・バイ・デザインガイドライン(DS-200)」では、企画段階から運用まで一貫したセキュリティ実践が必須とされました。 また、EUが2024年末に施行を見込む「Cyber Resilience Act(CRA)」は、ハードウェア・ソフトともに製品ライフサイクル全般にわたる脆弱性管理とタイムリーなセキュリティ更新を義務付けます。

EU NIS2指令の主要ポイント

- 対象:エネルギー、交通、銀行、健康、デジタルインフラなどの重要サービス事業者

- 要件:サイバーリスク管理策の導入、インシデント報告(72時間以内)

- 罰則:各国で設定可能な行政罰・命令権限の強化

日本における対応動向

デジタル庁は2024年1月31日付で「政府情報システムにおけるセキュリティ・バイ・デザインガイドライン(DS-200)」第二版を公表し、システムライフサイクル全体での実装を求めています。 さらに、2025年度中に施行予定のデジタルガバメント推進標準ガイドライン改定案では、非機能要件に「データマネジメントに関する事項」を新設するなど、リスク管理要件が拡充されます。

Cyber Resilience Actの概要

CRAはEU域内で販売されるあらゆるデジタル製品にセキュリティ要件を課し、製造者・輸入者・販売者に対して脆弱性の開示・修正を義務付けます。 2025年4月18日までの実施規則に関するパブリックコメントを受け付け中で、Annex III・IVに定義された製品カテゴリが技術的に詳細化される予定です。

今後2年内の主な法令改正スケジュール| 国・地域 | 法令/指令 | 施行期限 |

|---|---|---|

| EU | NIS2指令 | 2024年10月17日 |

| EU | Cyber Resilience Act | 2024年末見込 |

| 日本 | DS-200第二版 | 2024年1月31日施行 |

| 日本 | デジタルガバメント標準改定 | 2025年度中 |

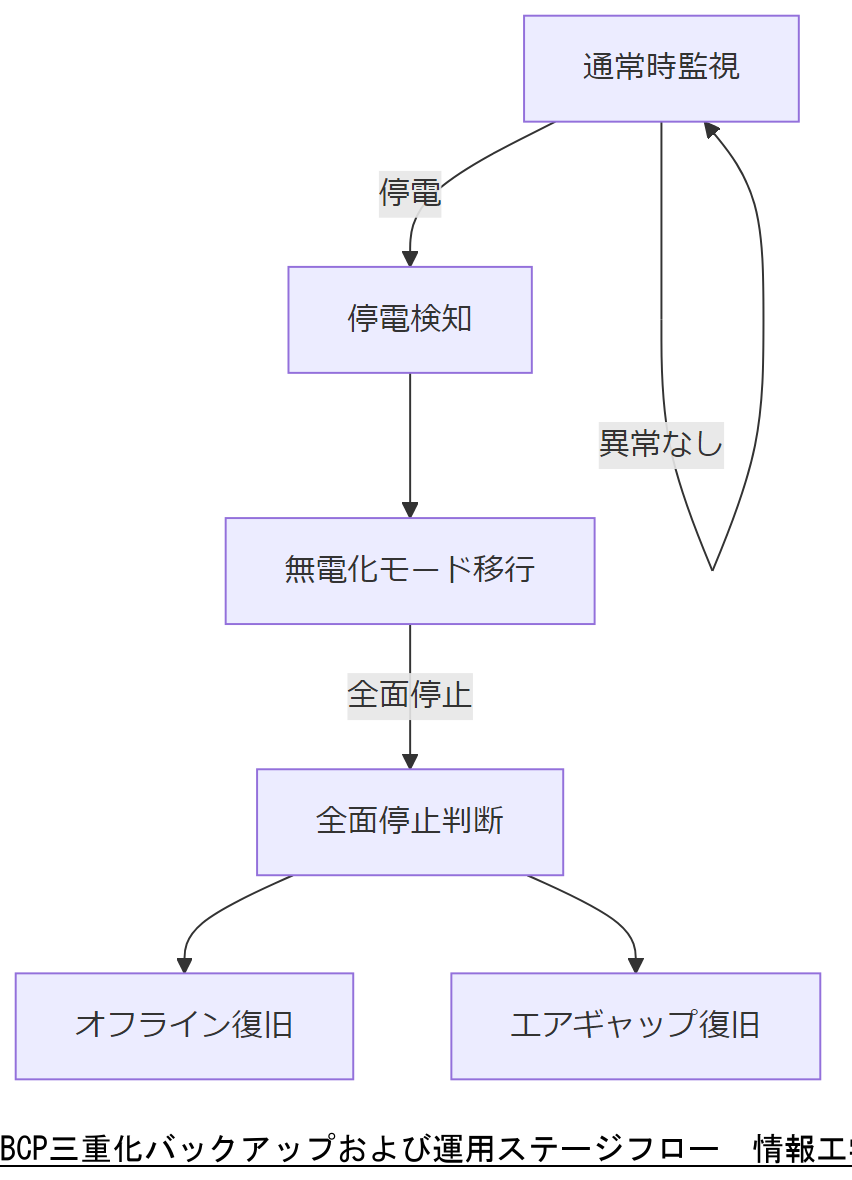

BCP:三重化バックアップと3段階運用

事業継続計画(BCP)において、データ保全の基本は三重化バックアップです。これは「オンライン」「オフライン」「エアギャップ(隔離)」の3系統で保管し、いずれかが侵害されても他が機能する仕組みです。また、運用は「通常時」「無電化時(停電対応)」「システム停止時(全面停止)」の3段階で手順を定義し、状況に応じて切り替えることが必須です。

三重化バックアップの要件

- オンラインバックアップ:日次増分差分を自動取得し、クラウドまたは遠隔地データセンターに保存

- オフラインバックアップ:定期的にテープメディア等で取得し、ネットワークから隔離した保管庫に保管

- エアギャップバックアップ:書き込み後に媒体を物理的に隔離し、ランサムウェア自動攻撃のリスクを排除【想定】

3段階オペレーションフロー

| ステージ | 条件 | 主な対応 |

|---|---|---|

| 通常時 | システム稼働・電源供給正常 | 自動バックアップ監視、定期リストア検証 |

| 無電化時 | 停電発生、予備電源運用中 | UPS・自家発電起動、バックアップ実行確認 |

| システム停止時 | 全面停止指示、長期停止見込み | オフライン/エアギャップからの復旧優先、手動リストア |

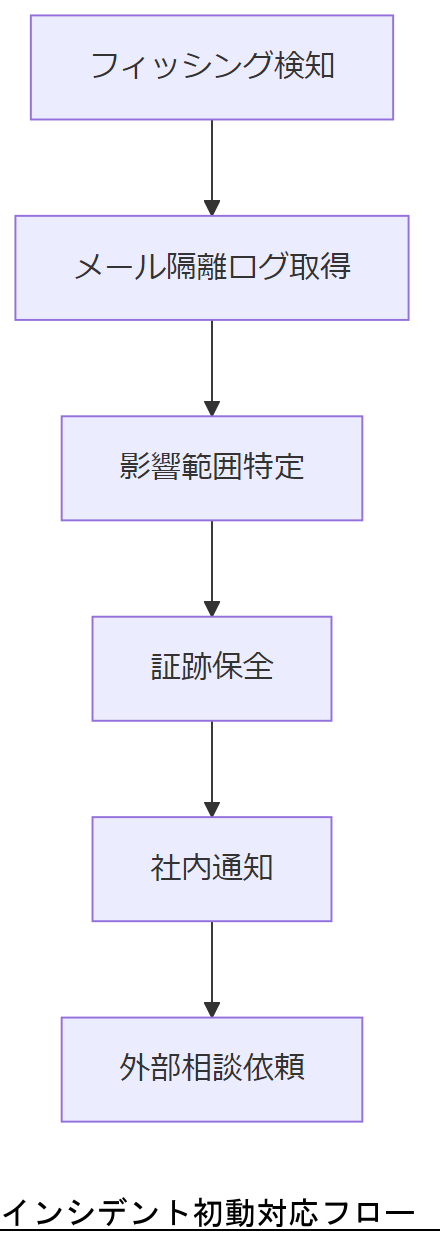

インシデント対応と外部専門家へのエスカレーション

フィッシング被害が発覚した場合、社内インシデント対応フローに則り速やかに初動対応を実施し、証跡保全と影響範囲の特定を行います。初動後は必要に応じて弊社(情報工学研究所)へお問い合わせフォームから連絡し、フォレンジックや法的支援の相談を開始してください。

初動対応のステップ

- 被害メールを隔離し、受信者や関連ログをバックアップ

- 影響範囲の特定:アクセス履歴・送金指示履歴の調査

- 証跡保全:該当端末やサーバのメモリダンプ・ログの確保

- 関係者通知:社内関係部署および経営層への速やかな通報

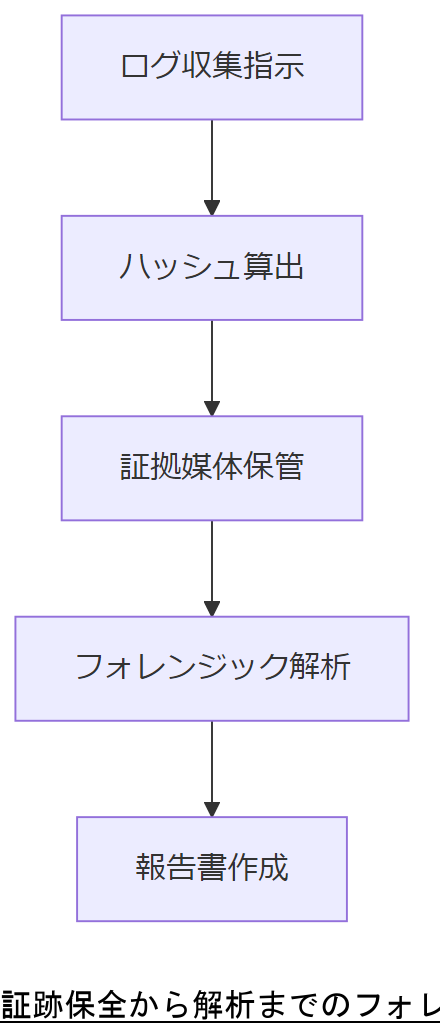

デジタルフォレンジックで残す証跡

証跡保全は、インシデント対応の要です。サーバ・端末・ネットワーク機器のログを取得し、改ざん防止チェーンを維持して保管します。必要に応じて弊社フォレンジックサービスへお問い合わせください。

証跡保全のポイント

- ログ取得は発見後72時間以内に実施し、タイムスタンプを保持

- ハッシュ値(SHA-256等)を算出し、証拠の改ざんを防止

- メモリダンプ/ディスクイメージのイメージ取得と安全保管

- クラウド環境ではスナップショット取得機能を活用

人材育成:NIST Phish Scale活用

効果的なフィッシング対策には、従業員の⾷いつきやすさを数値化できる評価指標が必要です。NISTが公開する「Phish Scale」は、人間による検知難易度を5段階で評価し、教育プログラムのPDCAサイクルを回す際のベンチマークとなります。

Phish Scale概要と適用手順

- メールプロパティごとに検知難易度レベルを1~5で評価(例:言語的不一致、緊急性強調等)

- 評価結果をワークシートに記入し、模擬フィッシング演習メールをスコアリング

- スコア傾向を学習管理システム(LMS)へ取り込み、難易度別の教育コンテンツを割り当て

- 再評価でスコア変動を追跡し、改善状況を経営層へ報告

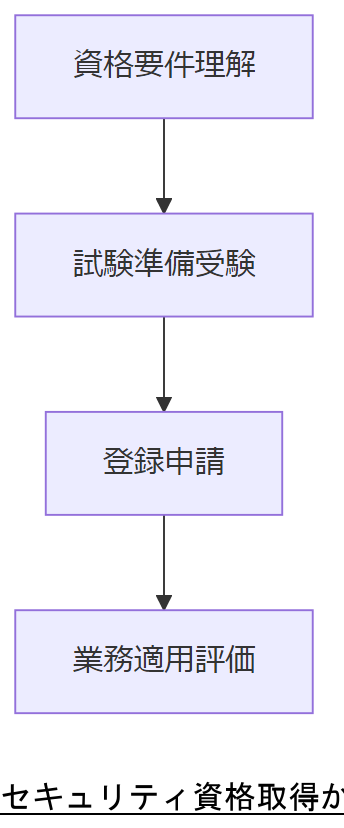

採用と評価指標

組織のセキュリティ人材には、高度な専門知識と実践能力が求められます。国家資格「情報処理安全確保支援士」は、IPAが定める要件を満たし登録された人材であり、フィッシング対策を含むサイバー攻撃全般のマネジメントが可能です。

主要資格と要件

| 資格 | 要件 | 活用領域 |

|---|---|---|

| 情報処理安全確保支援士 | IPA試験合格および登録手続 | リスクアセスメント、教育・訓練計画策定 |

| CISSP(想定) | CBK準拠、実務経験要件 | セキュリティアーキテクチャ全般 |

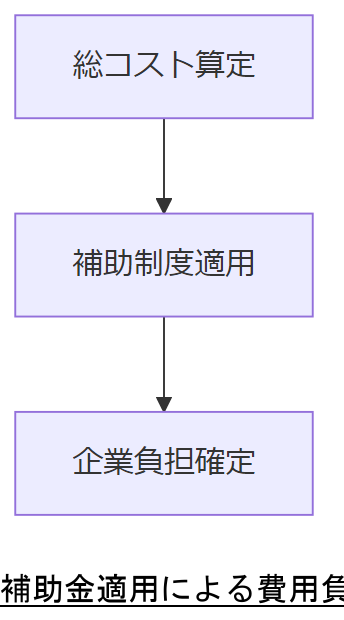

運用コストと投資対効果

フィッシング対策における初期導入コストやランニングコストを抑制するには、国の補助制度を活用することが有効です。中小企業等向けには「IT導入補助金」のセキュリティ対策推進枠があり、導入費用の1/2~2/3を補助(最大150万円)します。

費用対効果の試算例

| 項目 | 総コスト | 補助後負担 |

|---|---|---|

| セキュリティ監視サービス | 200万円 | 100万円(1/2補助) |

| 教育・演習ツール | 120万円 | 40万円(2/3補助) |

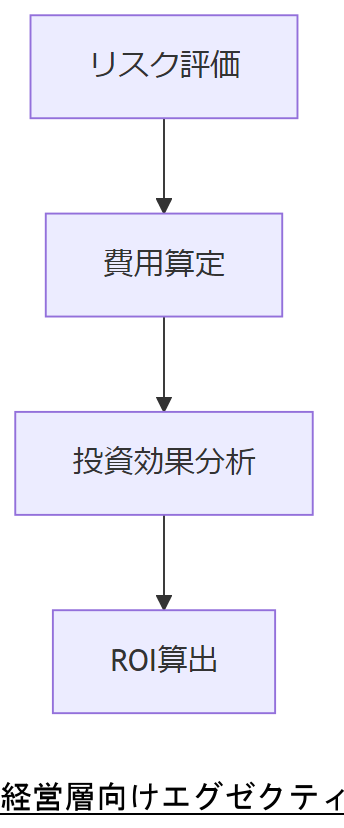

経営層向け説明テンプレート

本章では、A4一枚でROIを示すエグゼクティブサマリのフォーマット例を提示します。経営層は投資対効果とリスク低減額を中心に理解を深めることが重要です。

サマリフォーマット例

- 被害削減予測:年間〇〇件 → △△件(予測低減率:▲▲%)

- 投資額:導入費用×〇〇%補助 → 実負担額

- 正味現在価値(NPV):××年で回収見込み

- 主なリスク指標:インシデント発生頻度、平均復旧時間(MTTR)

おまけの章:重要キーワード・関連キーワードマトリクス

フィッシング対策における主要用語一覧| キーワード | 説明 | 関連法令・指針 |

|---|---|---|

| フィッシング詐欺 | 偽サイトや偽メールを用いて認証情報を窃取する攻撃 | 個人情報保護法 |

| スピアフィッシング | 特定の個人や組織を狙った標的型フィッシング | CISA PCAガイドライン |

| BEC(ビジネスメール詐欺) | 経営層になりすまして送金を誘導する攻撃 | 特定電子メール法 |

| 生成AIフィッシング | AIで生成した自然文を用いる大量攻撃 | CISA注意喚起 |

| Punycode偽装 | 国際化ドメインを悪用し正規サイトに似せる手法 | ドメイン名登録ガイドライン |

| エアギャップ | 物理的に隔離したバックアップ手法 | 内閣府BCPガイド |

| NIST Phish Scale | フィッシング演習メールの難易度を数値化する指標 | NIST SP800-61 |

| デジタルフォレンジック | 証跡保全および解析技術の総称 | 内閣サイバーセキュリティセンター |

| 多要素認証 | 複数の認証要素を組み合わせた認証方式 | NIST SP800-63B |

| NIS2 Directive | EU域内の重要インフラを対象としたサイバー指令 | Directive 2022/2555 |