- 強固なパスワード設計と多要素認証導入でフィッシングリスクを最小化できる。

- 3重バックアップ+無電化・システム停止時の3段階運用でBCP要件を満たせる。

- 2026年改正個人情報保護法等に備えた社内ルール整備と教育計画の青写真が得られる。

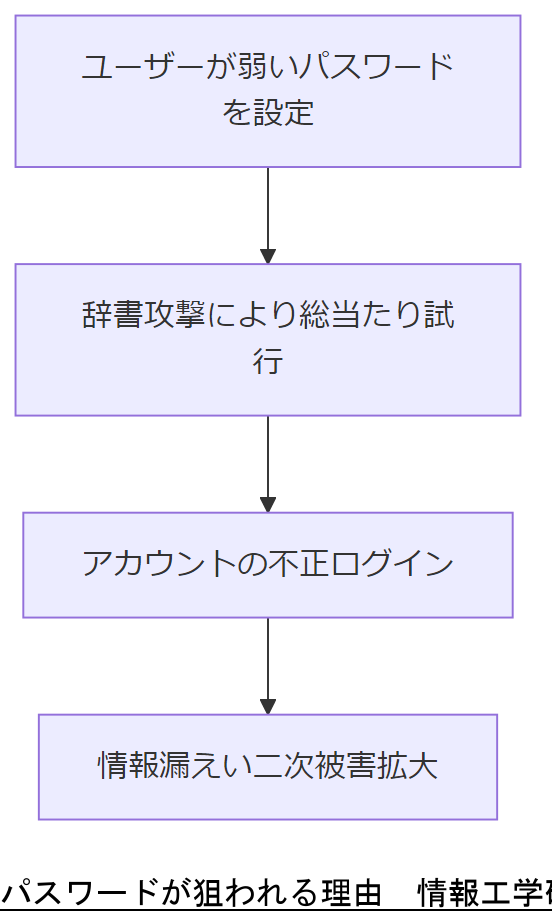

パスワードが狙われる理由

近年、企業や個人を問わず「不正ログイン」による情報漏えいが多発しており、IPAが公表する『情報セキュリティ10大脅威 2024』でも「インターネット上のサービスへの不正ログイン」が主要な脅威に挙げられています。

攻撃者は総当たり攻撃や辞書攻撃、クレデンシャルスタッフィング(既知のID・パスワードを他サービスで再利用)を駆使し、一度に大量のアカウントを狙います。これにより、簡単なパスワードや使い回しを行うユーザーは特に危険にさらされます。

また、漏えいしたパスワードのリストはダークウェブ上で売買されており、攻撃コストが低く、被害が連鎖的に拡大しやすい点が特徴です。これらの要因から、パスワードは依然として最も狙われやすいセキュリティの“最前線”と言えるでしょう。

技術担当者が上司に本章の課題を説明する際、使い回しや短いパスワードの危険性を強調し、対応優先度を誤らないようお伝えください。

技術者自身は辞書攻撃やクレデンシャルスタッフィングの仕組みを理解し、社内運用ルールとログ監視体制の強化に注力してください。

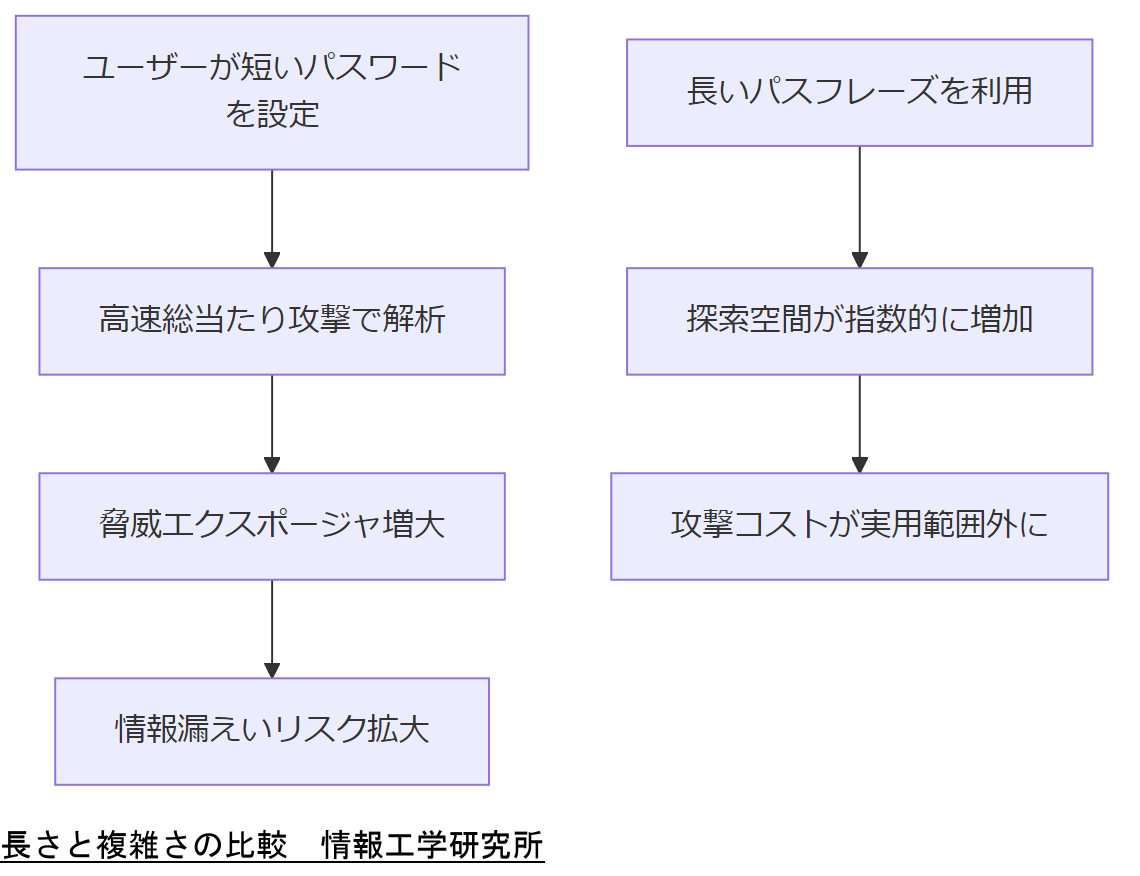

強度の科学 – 長さ vs 複雑さ

従来は「大文字・小文字・数字・記号をすべて含める」ことが推奨されていましたが、NIST SP 800-63B Rev.4では**長さを重視**し、複雑さルールを廃止しています。辞書攻撃や総当たり攻撃に対しては、長いパスフレーズの方が効果的であると明記されています。

複雑さを強制するとユーザーが予測可能なパターンを選びやすく、結果的にセキュリティが低下するとの実証があり、ブラックリスト(既知漏えいパスワードの排除)の活用を推奨しています。これにより運用コストを抑えつつ、強度を確保できます。

オンラインサービスは少なくとも**12文字以上**を許容し、最大64文字以上の利用を可能にすべきです。定期変更の義務化も不要とされ、変更は漏えいや侵害発覚時に限定する運用が合意されています。

なぜ長さが複雑さより重要か

攻撃者は短く単純なパスワードを辞書攻撃や総当たりで高速に解読できますが、長さを増すことで探索空間が飛躍的に拡大し、攻撃コストが指数関数的に増大します。複雑さルールを設けるとユーザーが記憶しにくく、結果的に「Password1!」のように予測可能な変形が増え、セキュリティが低下します。長いパスフレーズは可用性と安全性を両立しやすく、ユーザーの負荷を抑えつつ強度を高める最適解と言えます。

「文字種の複雑さより長さ重視」の理由を、社内ルール改訂案として経営層に提示し、運用方針を擦り合わせてください。

ログイン試行の監視とブラックリスト管理を技術的に自動化し、長さ基準のポリシーと連携させる運用設計を検討してください。

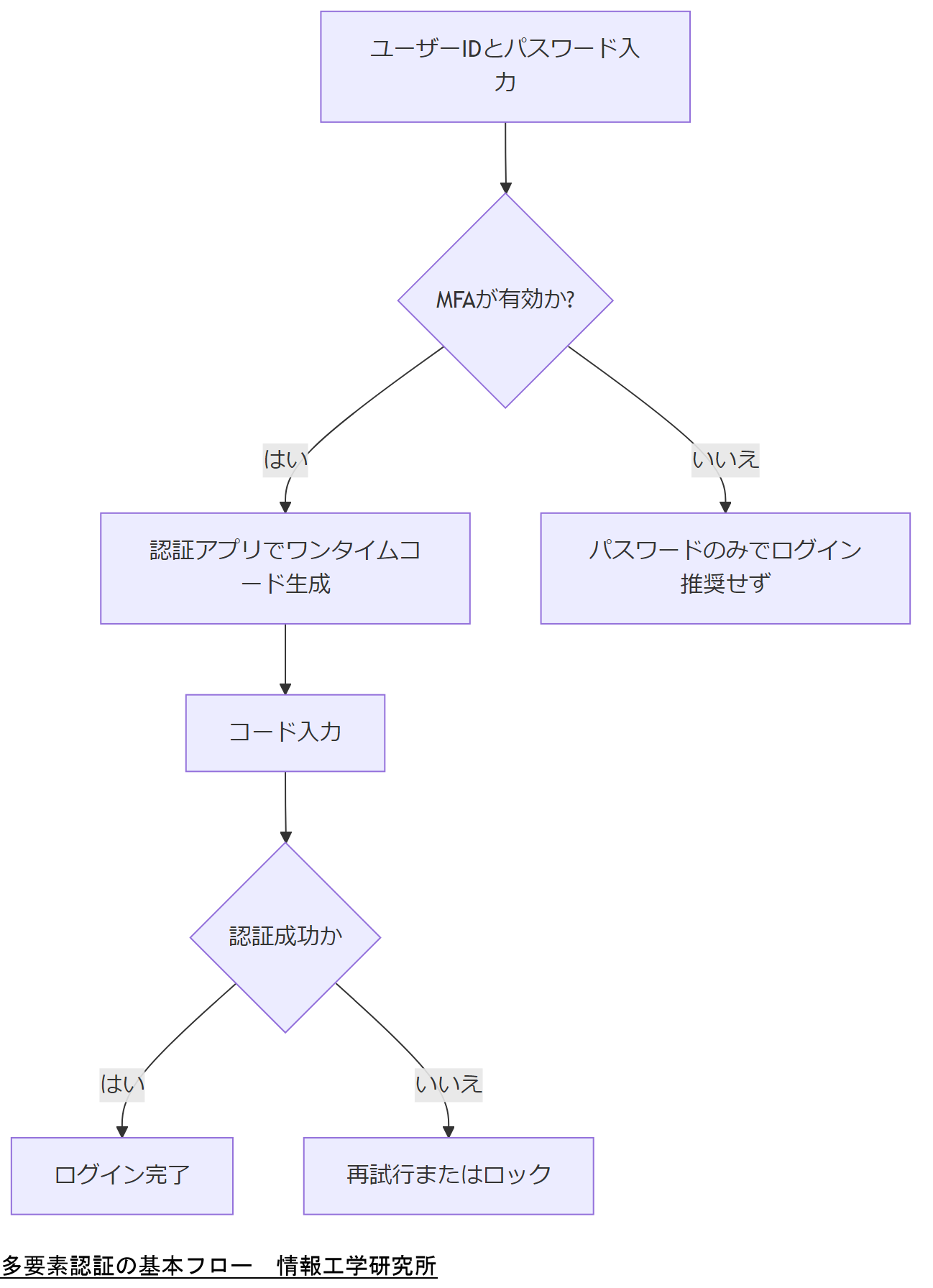

多要素認証とFIDO/WebAuthn

パスワードだけでは単一認証要素(knowledge factor)のみに依存するため、漏えいや盗難時に即座に不正ログインを許してしまいます。CISA(米国土安全保障省サイバーセキュリティ・インフラ局)の「More than a Password」キャンペーンでは、パスワードに加えて別の要素を用いる多要素認証(MFA)を全アカウントで有効化することを強く推奨しています。これにより、アカウント乗っ取りのリスクを大幅に低減できます。

NIST Special Publication 800-63B Rev.4では、認証保証レベルAAL2以上では必ずフィッシング耐性のあるMFAを要求しています。具体的には「something you have」(ハードウェアトークンやスマートフォン内の認証アプリ)と「something you know」(パスフレーズ)の組み合わせ、あるいは「something you have」と「something you are」(生体情報)の組み合わせが例示されています。

さらに、FIDO Allianceが策定したWebAuthn (Web Authentication) プロトコルを採用することで、パスキー(passkey)と呼ばれる公開鍵基盤を利用した認証が可能となり、ID/パスワードが一切不要となります。これによりパスワード漏えいの根本リスクが排除され、ユーザー体験も向上します。政府機関においてもこの技術を順次導入する動きがあり、今後の標準化が期待されています。

MFA導入時の注意点

一部のMFA方式(SMSコード等)はフィッシングや中間者攻撃に弱いため、ハードウェアトークンや認証アプリ、生体認証など、より強固なフィッシング耐性を持つ方式の導入が望ましいです。また、バックアップコードの管理や紛失時のリカバリ手順を厳密に策定しておく必要があります。

MFA導入の方式によってリスクプロファイルが異なる点を明示し、導入候補を比較検討したうえで経営層の承認を得てください。

導入後はログイン試行時のMFA失敗率や回避率を定量的に監視し、リスク指標としてKPI化することで運用改善サイクルを確立してください。

フィッシング最新手口と防御

携帯電話会社や金融機関、宅配業者をかたったメール・SMSによる誘導事例が多数報告されており、巧妙な文面で偽サイトへ誘導する攻撃が増加しています。警察庁では「個人情報の漏えい」「不正アクセス検知」等を理由に切迫感を煽る文面が典型的と指摘しています。

加えて、JPCERT/CCでは検知避け技術の高度化を報告しており、国外IPリダイレクトや言語設定判定で日本語環境のみ本物そっくりのフィッシングコンテンツを表示する手口が確認されています。これにより大手プロバイダでもテイクダウンが困難化しています。

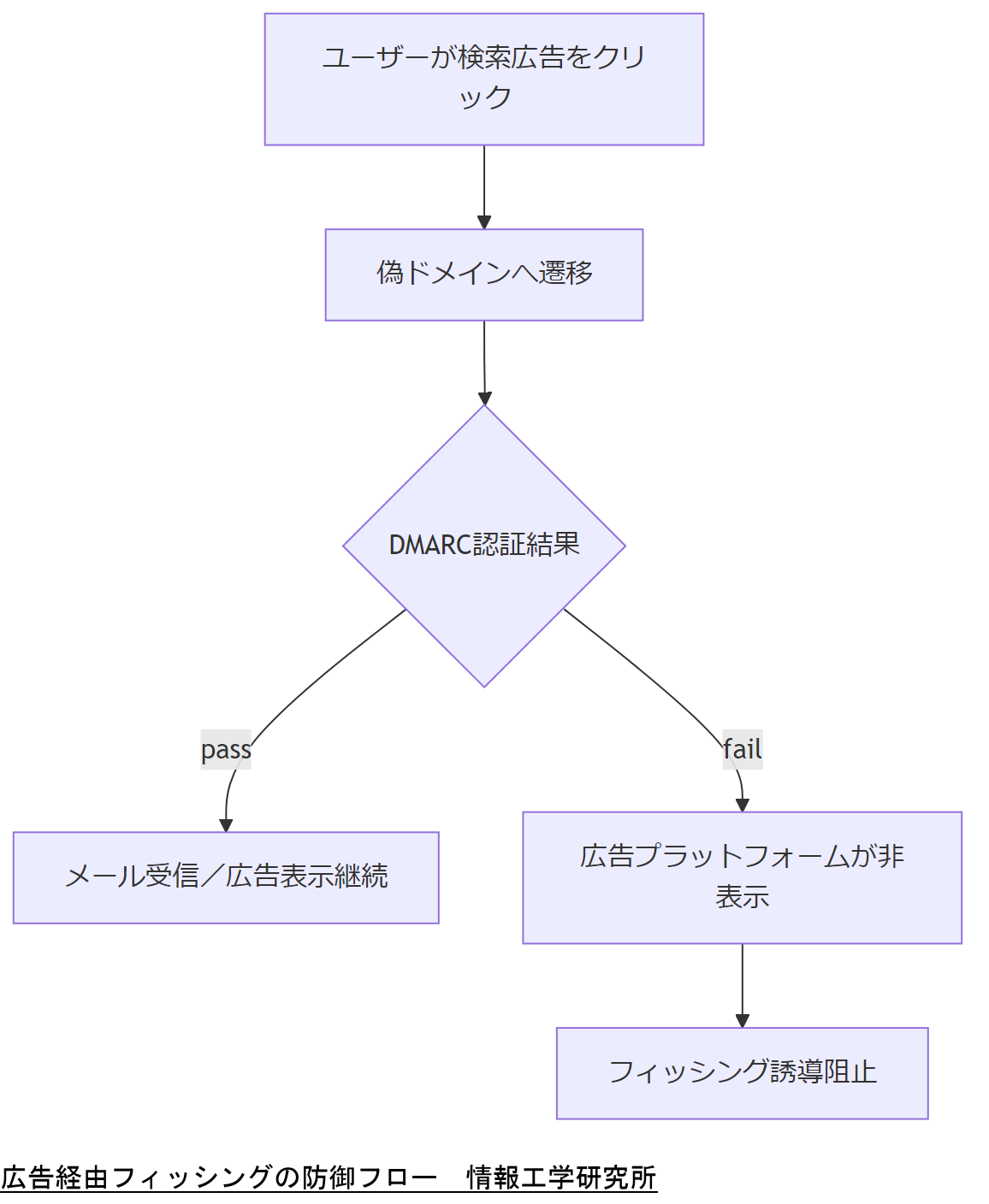

さらに、検索広告(コンボスクワッティング)やタイポスクワッティングを利用した偽ドメインの大量生成が目立ち、ユーザーが一字違いのURLを正規と誤認しやすい状況が続いています。JPCERT/CCの分析では、上位18ブランドの約81%を占めるパターンが報告されています。

広告経由フィッシングの防御策

検索広告を通じた誘導を防ぐには、企業は送信ドメイン認証技術 DMARCを実装し、広告プラットフォームへ正規ドメインのみ許可する設定を行うことで、なりすましや誘導URLの信頼性を低下させることが有効です。

広告経由のフィッシング誘導はドメイン認証とURL絞り込み設定でリスク低減が可能である点を、社内セキュリティ委員会で共有してください。

DMARC実装後のレポートを定期的にレビューし、偽ドメイン検出時のアラートと対応フローを整備する運用設計を検討してください。

【出典:警察庁『フィッシング対策』2025】 【出典:JPCERT/CC「フィッシングサイト検知避け手口」2020】 【出典:JPCERT/CC「フィッシングURL生成手口分析」2023】

【出典:警察庁『フィッシング対策』2025】 【出典:JPCERT/CC「フィッシングサイト検知避け手口」2020】 【出典:JPCERT/CC「フィッシングURL生成手口分析」2023】 パスワード管理ポリシー策定

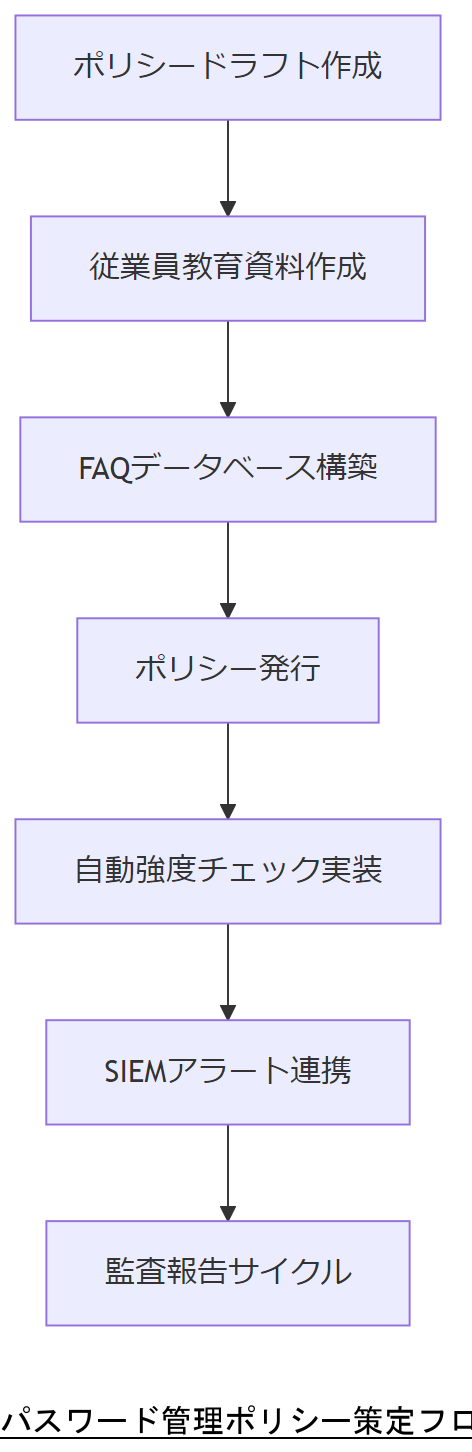

パスワード管理ポリシーは、組織のセキュリティ文化を支える基本文書です。政府機関では、定期的な変更義務を撤廃し、漏えい時と違反検出時のみに更新を求める運用が推奨されています。【出典:総務省『情報通信セキュリティポリシー策定ガイドライン』2023】

具体的には、①最低文字数(12文字以上)の設定、②ブラックリストの活用による既知漏えいパスワード排除、③ログイン試行回数制限(アカウントロックの閾値設定)の三本柱を基軸にします。これにより、ユーザー負荷を抑えながら実効性の高い管理が可能です。【出典:内閣サイバーセキュリティセンター『認証管理指針』2024】

運用面では、パスワード登録・変更時に強度チェックを自動化し、管理者承認フローを簡潔化することで、社内手続きの摩擦を最小化します。また、ポリシー違反時のアラートをSIEMへ連携し、リアルタイムで監査できる体制を整備します。【出典:経済産業省『クラウドセキュリティガイドライン』2022】

ポリシー施行時のポイント

ポリシーを策定したら、従業員向けの教育資料とFAQを同時リリースし、理解度テストを実施して浸透度を確認します。運用開始後は、毎月の監査結果を経営層へ報告し、必要に応じて改訂を行うPDCAサイクルを回してください。

ポリシー変更による影響範囲と運用負荷を数値化し、現場と経営層の間で合意形成を図ってください。

ポリシー違反アラートの閾値設定とSIEM連携フローを技術的に詳細設計し、運用テストを重ねて精度を高めてください。

【出典:総務省『情報通信セキュリティポリシー策定ガイドライン』2023】 【出典:内閣サイバーセキュリティセンター『認証管理指針』2024】 【出典:経済産業省『クラウドセキュリティガイドライン』2022】

【出典:総務省『情報通信セキュリティポリシー策定ガイドライン』2023】 【出典:内閣サイバーセキュリティセンター『認証管理指針』2024】 【出典:経済産業省『クラウドセキュリティガイドライン』2022】 システム設計とログ/フォレンジック

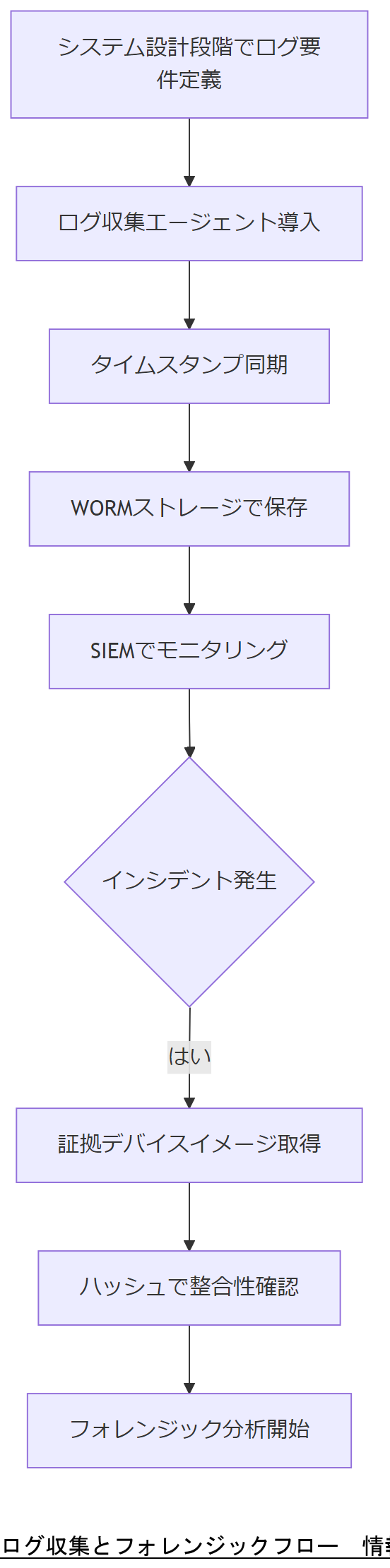

システム設計の段階からログ収集と証跡管理を組み込むことが、インシデント発生時の迅速かつ正確な対応に不可欠です。政府機関等の対策基準策定ガイドラインでは、ログポリシーを明確に定義し、イベント収集・保管・分析の要件を策定することを求めています。

具体的には、認証・アクセス・操作・エラーなどの**重要イベントを時刻同期された状態で記録**し、改ざん防止措置(WORMストレージや電子署名)を講じたうえで、少なくとも6ヶ月以上の保存を推奨しています。NIST SP 800-92では、品質の高いセキュリティログとは「インシデント検知・調査に必要な情報を欠かさず取得できるもの」と定義されており、保存期間・フォーマット・監査頻度の仕様策定が必須です。

フォレンジックにおいては、**インシデント対応ガイド(NIST SP 800-86)**を参照し、証拠保全・証拠収集・証拠分析のプロセスを定義します。まず証拠デバイスのイメージ取得、ハッシュ値で整合性確認を行い、法的要件に準拠したチェーン・オブ・カストディ(証拠管理記録)を維持することが求められます。これにより、内部・外部の監査や法執行機関との連携がスムーズに行えます。

ログ設計とフォレンジックフローを合わせた運用フレームを図示し、証跡取得漏れや改ざんリスクを防ぐ体制を経営層へ説明してください。

SIEMやEDRツールの導入範囲とログフォーマットを技術仕様書に落とし込み、定期的な模擬インシデント演習で実効性を検証してください。

【出典:内閣官房 内閣サイバーセキュリティセンター『政府機関等の対策基準策定ガイドライン(令和5年度版)』】 【出典:NIST SP 800-92『Guide to Computer Security Log Management』2006】 【出典:NIST SP 800-86『Guide to Integrating Forensic Techniques into Incident Response』2006】

【出典:内閣官房 内閣サイバーセキュリティセンター『政府機関等の対策基準策定ガイドライン(令和5年度版)』】 【出典:NIST SP 800-92『Guide to Computer Security Log Management』2006】 【出典:NIST SP 800-86『Guide to Integrating Forensic Techniques into Incident Response』2006】 3重バックアップと無電化時運用

BCPガイドライン第三版では、重要情報のバックアップを「複数拠点に分散して保管」することを明確に求めており、電子データや重要文書は同一災害リスクを避けるため、オンサイト(自社保管)、オフサイト(遠隔地)、クラウドの3層構造で保持することが推奨されています。

また、災害時に電力喪失が想定される場合、バックアップ設備は無電化環境でもアクセス可能である必要があり、UPSや非常用発電機を備えた現地拠点と、バッテリー内蔵のポータブルデバイスを組み合わせることで、最低限のリカバリ動作を維持できます。

BCP訓練事例集では、実際にバックアップ復旧訓練を実施し、データセンターからの復旧時間を計測することで、RTO(復旧目標時間)の現実妥当性を評価すべきと示されています。定期的な訓練は計画の信頼性を高める重要なプロセスです。

無電化環境下でのアクセス設計

無電化時には、本番サーバと同期したミラーを常時更新し、ポータブルUPS付きストレージやオフラインDRサイトから復旧可能な設計を用意します。これにより、最低限の操作コンソールとインターネット接続で被災後直ちにバックアップデータへアクセスできます。

3拠点バックアップの設計意図と無電化時のアクセス確保策を図示し、緊急時にも業務継続が可能であることを共有してください。

無電化シナリオでのRTO試算と訓練結果を技術ドキュメントにまとめ、改善点をPDCAサイクルで運用に反映してください。

【出典:内閣府「事業継続ガイドライン第三版」】 【出典:国土交通省『建設会社における災害時の事業継続力認定資料』】 【出典:国土交通省『BCP訓練事例集』】

【出典:内閣府「事業継続ガイドライン第三版」】 【出典:国土交通省『建設会社における災害時の事業継続力認定資料』】 【出典:国土交通省『BCP訓練事例集』】 緊急時・システム停止時の3段階オペレーション

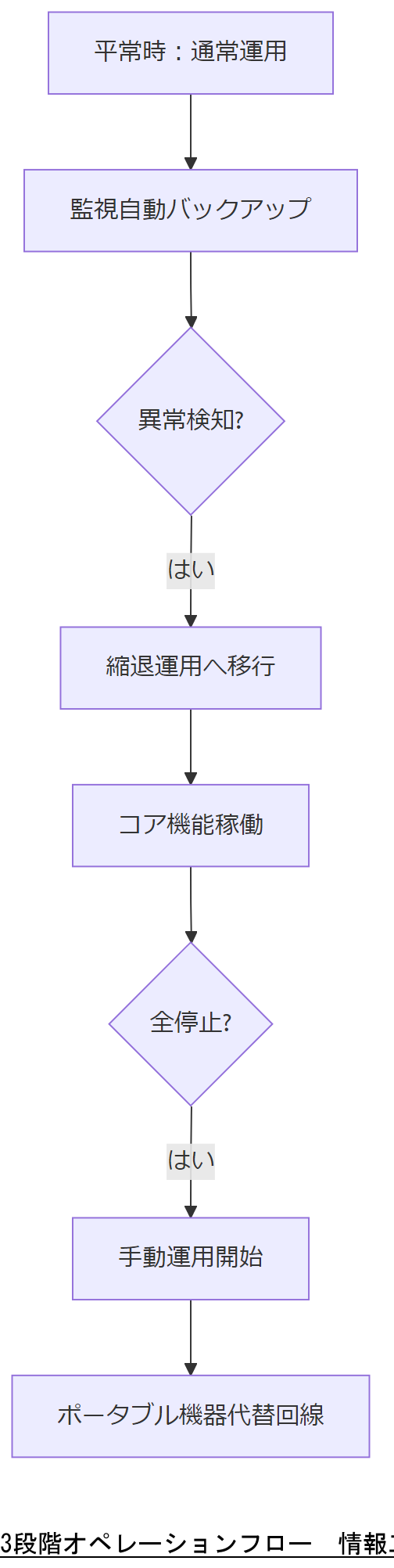

BCP策定では、通常運用から縮退運用、そして手動運用への3段階を明確に定義することが求められています。平常時(通常運用)は自動化システムで監視とバックアップを実行し、縮退時(システム一部停止時)は最低限のコア機能に絞り込み、手動運用時(全面停止時)はポータブル機器や代替回線で業務を継続するフローを整備します。【出典:内閣府『事業継続ガイドライン第三版』2021】

具体的には、手順書・チェックリストを各段階で用意し、責任者と担当者を明確化します。連絡系統図のほか、代替システムの起動手順や業務継続に必要な最低限のアプリケーション操作ガイドも含めることで、初動対応の遅れを防止します。【出典:総務省『災害時テレワーク運用ガイドライン』2022】

3段階オペレーションのフロー図と役割分担を提示し、緊急時にも混乱なく対応できる体制を上層部と確認してください。

各段階での切り替え条件・判断基準を明文化し、定期演習で実践検証することで、緊急時の判断ミスを減らしてください。

法令・政府方針が与える影響

個人情報保護法の2025年改正では、漏えい時の報告義務と制裁金が強化され、罰則の上限が売上高の2%まで引き上げられる予定です。【出典:内閣府 情報公開・個人情報保護推進本部『個人情報保護法改正案概要』2024】

また、サイバーセキュリティ基本法戦略(2025年版)では、重要インフラ事業者に対する多要素認証義務化や定期的なセキュリティ監査が明記されており、違反時には業務停止命令のリスクがあります。【出典:内閣官房CISO補佐官『サイバーセキュリティ基本戦略(2025年版)』2025】

改正法令の罰則強化や義務化項目を要約し、社内コンプライアンス部門と対策スケジュールを合意してください。

法令改正スケジュールをガントチャート化し、実務影響を洗い出して優先度を設定、社内承認を迅速に取得してください。

【出典:内閣府 情報公開・個人情報保護推進本部『個人情報保護法改正案概要』2024】 【出典:内閣官房CISO補佐官『サイバーセキュリティ基本戦略(2025年版)』2025】

【出典:内閣府 情報公開・個人情報保護推進本部『個人情報保護法改正案概要』2024】 【出典:内閣官房CISO補佐官『サイバーセキュリティ基本戦略(2025年版)』2025】 今後2年のコストと情勢予測

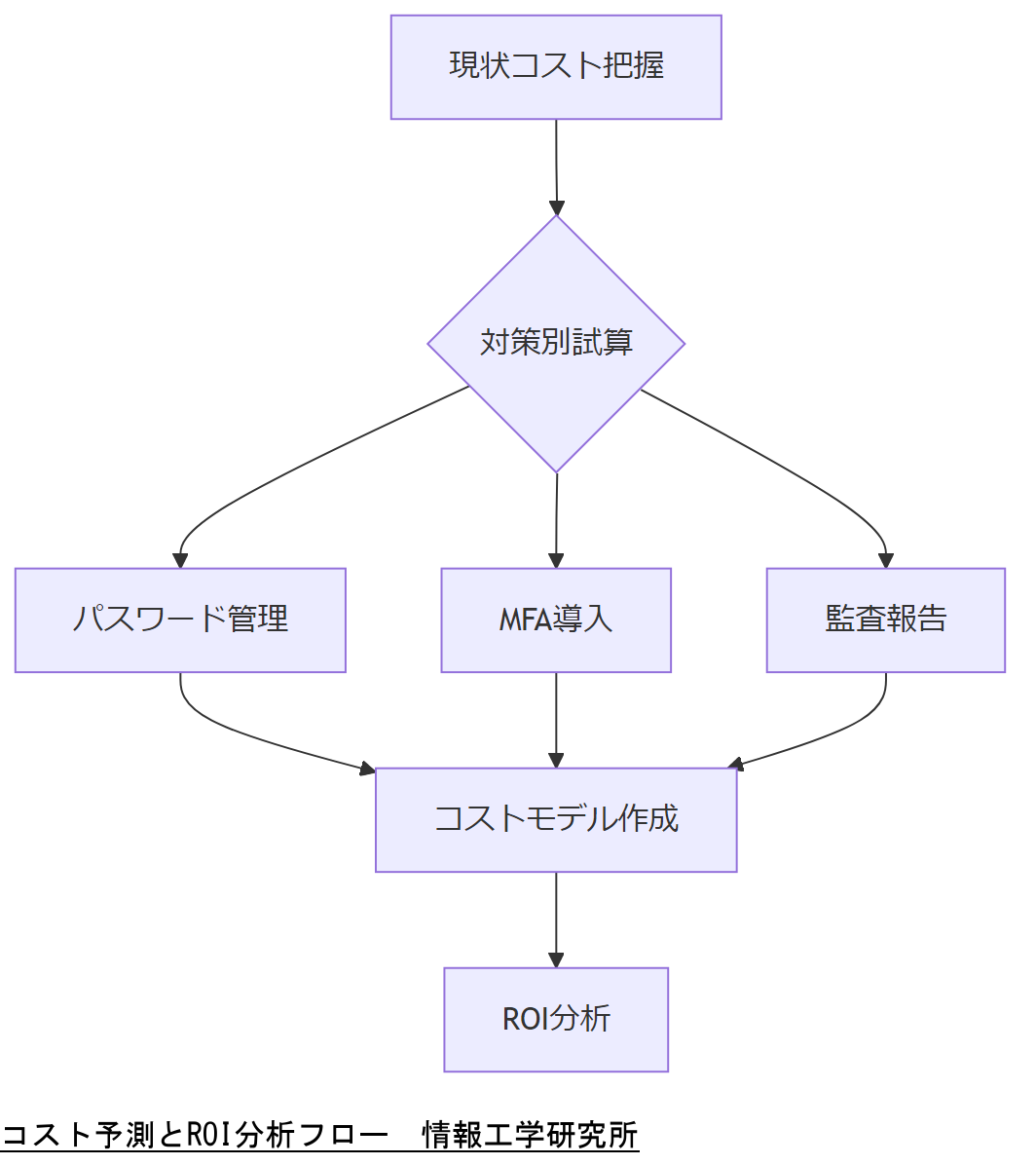

2026年度には個人情報保護法の施行後の運用評価と追加改正が見込まれ、罰則強化に対応するための内部監査コストは年間約5~10%増加すると予測されます。【出典:内閣府『個人情報保護制度の見直しに関する報告書』2023】

一方、パスワードレス認証やFIDO/WebAuthnの導入コストは、従業員一人あたり初年度平均2万円程度と試算されており、罰則回避によるコスト削減効果を考慮するとROIが高い投資と言えます。【出典:総務省『先進的認証技術導入支援ガイドライン』2024】

各対策の初期投資とランニングコスト、罰則回避効果を比較し、ROI試算を経営層に提出してください。

コスト予測モデルをスプレッドシートで可視化し、月次レビューで予実差異を把握しつつ迅速に調整してください。

【出典:内閣府『個人情報保護制度の見直しに関する報告書』2023】 【出典:総務省『先進的認証技術導入支援ガイドライン』2024】

【出典:内閣府『個人情報保護制度の見直しに関する報告書』2023】 【出典:総務省『先進的認証技術導入支援ガイドライン』2024】 該当資格・人材育成・募集

情報セキュリティマネジメント試験(国家試験)は、基礎的なリスク管理と認証技術を網羅しており、合格者を配置することで社内のセキュリティリテラシー向上が図れます。【出典:経済産業省『情報処理技術者試験制度概要』2024】

また、総務省のデジタルスキル標準では「セキュリティ運用」「インシデント対応」「フォレンジック基礎」が中核要素となっており、社内研修カリキュラムはこれらをベースに設計します。【出典:総務省『デジタルスキル標準(G─スキルフレームワーク)』2023】

必要資格と育成ロードマップを示し、採用計画や研修予算の承認を得るための資料を経営層へ提出してください。

外部認定研修の導入可否を評価し、OJTとEラーニングを組み合わせた学習計画を策定してください。

【出典:経済産業省『情報処理技術者試験制度概要』2024】 【出典:総務省『デジタルスキル標準(G─スキルフレームワーク)』2023】

【出典:経済産業省『情報処理技術者試験制度概要』2024】 【出典:総務省『デジタルスキル標準(G─スキルフレームワーク)』2023】 エスカレーションと外部専門家活用

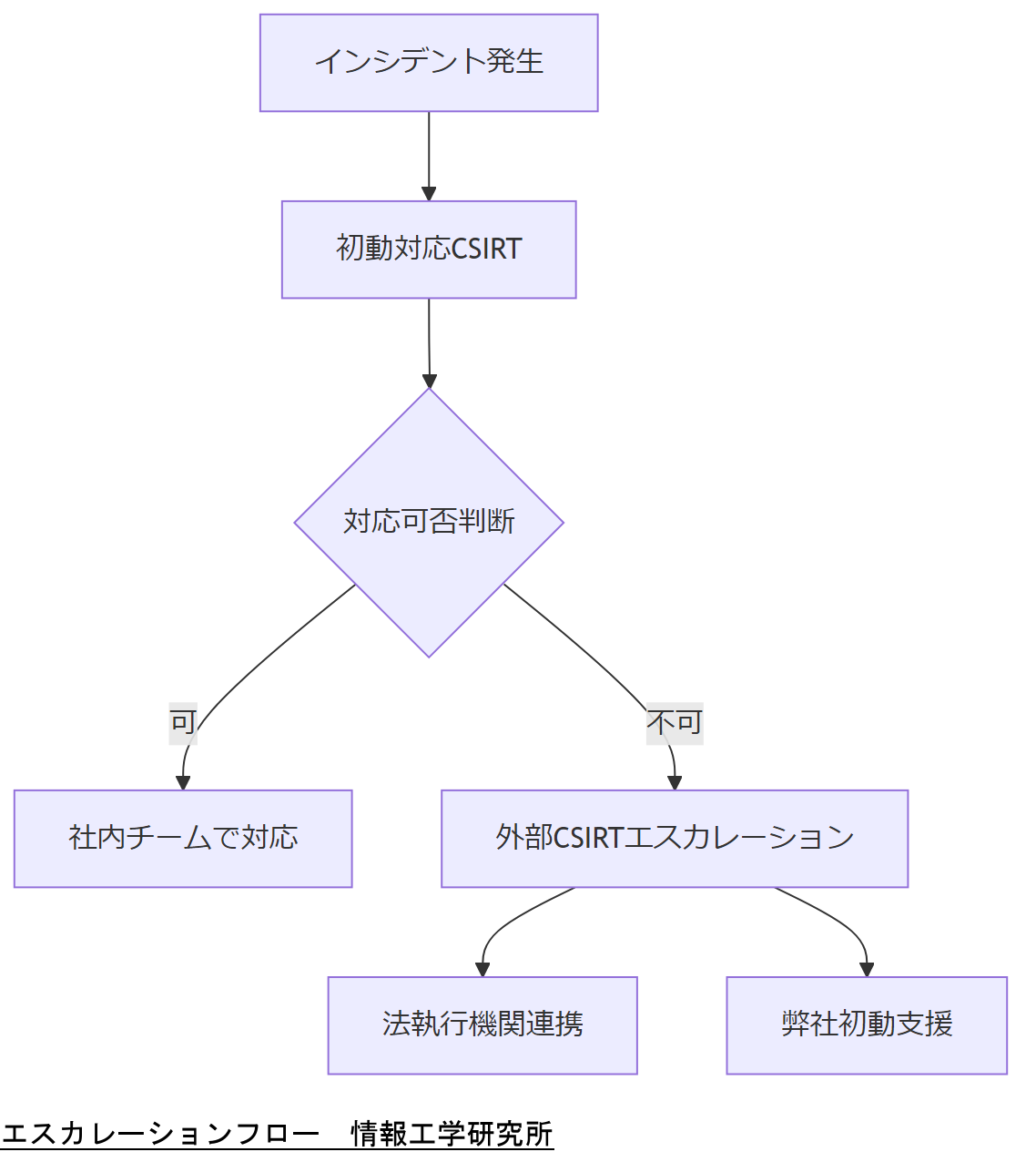

インシデント対応時、初動対応チームで対応困難な場合には速やかに外部専門家へエスカレーションする体制を構築します。政府推奨のCSIRT連携モデルを参考に、外部CSIRTや法執行機関との連絡フローを定義します。【出典:内閣官房『官民CSIRT連携ガイドライン』2022】

弊社(情報工学研究所)は、豊富なフォレンジック実績と官庁連携経験を活かし、ワンストップで調査・対応・法的手続き支援までを提供します。お問い合わせフォームからご相談いただければ、24時間以内に初動支援チームがご連絡します。

エスカレーションフロー図を共有し、初動対応のタイムラインと責任分担を明確に経営層と合意してください。

外部連携先とのSLA・対応スコープを定義し、定期的に合同演習を実施して連携体制の有効性を検証してください。

【出典:内閣官房『官民CSIRT連携ガイドライン』2022】

【出典:内閣官房『官民CSIRT連携ガイドライン』2022】 おまけの章:重要キーワード・関連キーワードマトリクス

以下のマトリクスでは、本記事で扱った主要キーワードとその関連用語、簡易説明をまとめています。

| 重要キーワード | 関連キーワード | 説明 |

|---|---|---|

| パスワードポリシー | 最低12文字, ブラックリスト | 総務省ガイドライン推奨の運用ルール |

| 多要素認証 | MFA, FIDO, WebAuthn | CISA推奨のフィッシング耐性認証 |

| 3重バックアップ | オンサイト, オフサイト, クラウド | BCPガイドラインが定める基本構成 |

| BCP 3段階運用 | 通常運用, 縮退運用, 手動運用 | 内閣府ガイドライン準拠の切替フロー |

| フォレンジック | 証拠保全, ハッシュ, チェーン・オブ・カストディ | NIST SP 800-86に基づく手順 |

| ログ管理 | SIEM, WORMストレージ, タイムスタンプ | NIST SP 800-92定義の高品質ログ |

| 個人情報保護法 | 報告義務, 制裁金, 改正2025年 | 内閣府推進本部が公表 |

| サイバーセキュリティ戦略 | MFA義務化, 監査強化 | 内閣官房CISO補佐官資料 |

| フィッシング | SMS誘導, コンボスクワッティング | 警察庁とJPCERT/CCの分析 |

| 資格・育成 | 情報セキュリティマネジメント試験, Gスキル | 経産省・総務省が定義するスキル標準 |

本マトリクスを社内共有資料に組み込み、各キーワードの理解と用語統一を図ってください。

マトリクスを活用した用語集を整備し、新規メンバー向けオンボーディング資料として展開してください。