※CLOUD Act対策は、情報工学研究所にお任せいただければ短期間で対応が可能です。以下の情報は2025年12月1日現在の、CLOUD Actに関する情報の一例です、結果を保証するものではありません、安全にご不安な場合はぜひご情報工学研究所に相談ください。

1. そもそもCLOUD Actとは何か ― 「場所」ではなく「誰のクラウドか」の法律

CLOUD Act(Clarifying Lawful Overseas Use of Data Act)は、2018年に米国で制定された法律で、米国の捜査当局が、米国の管轄下にあるクラウド事業者などに対して、海外に保存されているデータであっても提出を命じることができると明確化したものです。

ここで重要なのは、

「データがどこの国のデータセンターにあるか」ではなく

「そのクラウド事業者が米国法の管轄下にあるか(US企業か、USに拠点を持つか)」

で決まる点です。

AWS、Microsoft Azure、Google Cloud などの米国系クラウドだけでなく、米国に子会社や事業拠点を持つ他国企業も対象となり得ると解説されています。

2. 注意点① 「日本リージョンだから安全」は誤解の可能性

日本企業にとって一番の落とし穴は、

「東京リージョンを使っているから、データは日本の法律だけの問題でしょ?」

という誤解です。

CLOUD Actは、**米国企業や米国の管轄下にある事業者が「保有・管理できるデータ」**であれば、

物理的にどこの国に保存されていても、米国当局の要請対象になり得るとされています。

AWS東京リージョン

Azure Japan Region

Google Cloud 東京リージョン

といった「国内データセンター」であっても、提供主体が米国企業である限り、CLOUD Actの射程に入るというのが大枠の理解です。

このため、

「データが日本にある=海外政府からは見られない」は成り立たない

「どの国の企業のクラウドを使うか」がリスクの本質

という視点が必要になります。

3. 注意点② 日本企業でも「米国とのつながり」で対象になり得る

CLOUD Actの対象は、単に「米国企業」だけではありません。

AWSの解説などによれば、米国外の企業であっても、米国にオフィス・子会社などを持ち、米国裁判所の管轄に入る場合には、CLOUD Actの適用対象となり得るとされています。

さらに、日本の有識者によるCLOUD Actスタディグループの報告書でも、

日本企業であっても「米国政府が管轄権を主張し得る形態」で米国と関係している場合、

米国からのデータ提出要請が日本国内の拠点やサーバーに波及する可能性

があると指摘されています。つまり、

米国に親会社・子会社・支店がある

米国市場向けサービスを展開している

米国上場や米国当局に登録している

といった日本企業も、「潜在的にCLOUD Actリスクを抱えている」前提で設計する方が安全です。

4. 注意点③ 個人情報保護法・GDPRなど「他の法令との衝突リスク」

CLOUD Actが厄介なのは、他国のプライバシー法制と「正面衝突」しうる点です。

特にEUでは、GDPR(一般データ保護規則)との関係が大きな論点になっており、

欧州のデータ保護当局や専門家からは、

「GDPRに基づく保護義務」

vs「CLOUD Actに基づく米国当局への協力義務」

という相反する命令に企業が挟まれるリスクが指摘されています。

日本でも、個人情報保護法(APPI)や、業種ごとの守秘義務規制(医療・金融・通信など)があります。

たとえば:

患者データやカルテ

金融取引データ

通信ログ・通話内容

機微な顧客情報、社内不正調査データ

などを米国系クラウドに保存している場合、

「日本法や契約・就業規則に基づき秘匿すべき情報」

と

「CLOUD Actに基づく開示請求」

が同時に成立し得るという点が最も大きな注意点です。

このような「法の衝突」にどう対応するかは高度な法的判断が必要であり、

自社だけで判断せず、専門家の関与を前提に体制やルールを設計する必要があります。

5. 注意点④ 利用者・顧客に知らされない可能性(秘密保持命令)

CLOUD Actにおける捜査協力要請には、しばしば**「通知禁止(gag order)」**が付くとされています。

これは、

クラウド事業者(や企業)が

利用者や顧客に対して

「あなたのデータが捜査当局に開示されました」と知らせることを禁止する命令

です。

このため、日本企業としては、

自社が米国当局からの要請を受けたかどうか

どの顧客の、どのデータが対象になったか

を、顧客に一切知らせられない状況に置かれる可能性があります。

これは、

顧客との秘密保持契約(NDA)

取引先とのコンプライアンス条項

社内のプライバシーポリシー

と衝突し得るポイントであり、

「通知できない場合がある」ことをどこまで説明しておくかは、契約やプライバシーポリシーの書き方として重要な論点になります。

6. 注意点⑤ 対象となるデータは「本文だけではない」 ― メタデータの危険性

CLOUD Actは、もともと米国の「電子通信プライバシー法(ECPA)」および「ストアド・コミュニケーションズ法(SCA)」を改正する形で導入された法律です。

ここで扱われるのは、

メールやチャットなどのコンテンツ(本文)

送信者・受信者・日時・IPアドレスなどのメタデータ(通信記録)

の両方です。

メタデータは一見「たいした情報ではない」ように感じますが、

実際には、

誰と誰がどのタイミングで頻繁にやりとりしているか

どのIPや端末からアクセスしているか

位置情報や利用時間帯のパターン

などから、企業活動や個人の行動パターンがかなり詳細に推測できる点が問題です。

「本文が暗号化されていればOK」

ではなく、

「ログやメタデータをどう扱うか」も含めた設計が必要

というのが、CLOUD Act環境下での大きな注意点になります。

7. 注意点⑥ 「ソブリンクラウド」「国内リージョン」だけでは足りない

近年、EUやAPACを中心に、

データ主権(Data Sovereignty)

ソブリンクラウド(Sovereign Cloud)

といったキーワードが注目されています。

しかし、EUの専門家の多くが指摘しているように、

物理的にEU内・自国のデータセンターに置いただけでは、

CLOUD Actによる米国法の射程を完全に排除できない

という現実があります。

日本でも、「ガバメントクラウド」に米国系クラウドが採用されていることから、

行政データをどう守るかが議論されています。

データ主権を確保したい分野(医療・行政・インフラ・防衛など)では、

「どこの国の会社が運営するクラウドか」

「どこの国の法律が支配するか(支配株主・本社所在地など)」

という**「法的な所在地」**まで含めて検討する必要があります。

8. 注意点⑦ 暗号化していれば安心? ― 鍵の管理主体がポイント

CLOUD Actと暗号化の関係も、よく誤解されるポイントです。

8-1. 暗号化していても、事業者が鍵を持っていれば…

多くの米国クラウド事業者は、

データを保存時・通信時に暗号化していますが

暗号化キーをクラウド側のHSM等で管理し、必要に応じて復号可能

というモデルを採用しています。

この場合、クラウド事業者が復号鍵を持っているため、

CLOUD Actに基づく要請があれば、

「復号済みデータ」

あるいは「鍵+暗号化データ」

を提供することが技術的には可能になってしまいます。

8-2. BYOK/クライアントサイド暗号化の限界

一方で、

BYOK(Bring Your Own Key)/BYOE

クライアントサイド暗号化

エンドツーエンド暗号化

といった仕組みを使い、「鍵を自社側で管理する」「サービス提供者が内容を見られない」構成にすることで、

CLOUD Actを含む第三者からのアクセスに対するリスクを軽減しようというアプローチがあります。

ただし、

実際にそのサービスが本当に「プロバイダから鍵が見えない構成」になっているか

メタデータやログが丸裸のまま残っていないか

他の法令(暗号化禁止・バックドア要求等)と矛盾しないか

など、設計と検証が難しいのが現実です。

英国がAppleに対して暗号化バックドアを要求し、Appleがサービス提供を一部取りやめた例などからも、

強い暗号化を巡る圧力は続いていることが分かります。

したがって、

「暗号化しているからCLOUD Actを気にしなくてよい」

とは言えず、鍵管理モデルまで含めてアーキテクチャを検討する必要があります。

9. 注意点⑧ 「二国間協定(Executive Agreement)」が増えると何が変わるか

CLOUD Actには、米国と他国との間で

「エグゼクティブ・アグリーメント(Executive Agreement)」

と呼ばれる二国間協定を締結する仕組みが用意されています。

すでに、

米国―英国間

米国―オーストラリア間

では、この種の協定が締結され、発効しています。

これらの協定があると、

相手国の捜査当局が、米国プロバイダに直接データを要求しやすくなる

従来のMLAT(司法共助条約)よりも迅速に電子証拠を入手できる

といったメリットがある一方で、

「どのような範囲のデータが、どの手続きで、どの国の法の下で扱われるか」

という点が非常に複雑になります。

日本では、CLOUD Actを巡るスタディグループが、

仮に日米間でこうした協定を結ぶ場合、

憲法・通信の秘密・個人情報保護法等との整合性をどう図るか

について詳細な検討を行っています。

将来、日本が米国と同種の協定を結んだ場合、

日米それぞれの当局からのデータ要請が増える可能性

日本企業に対する法的義務や説明責任の枠組みが変わる可能性

があるため、動向ウォッチは必須と言えます。

10. 実務で押さえておきたいチェックポイント(まとめ)

最後に、ブログの締めとして、「CLOUD Act時代に日本企業が注意すべき実務ポイント」をチェックリスト形式でまとめます。

10-1. 自社データの「地図」をつくる

どのクラウド(AWS/Azure/GCP/その他)を使っているか

どの国のリージョンに、どの種類のデータを置いているか

メール・グループウェア(Microsoft 365 / Google Workspaceなど)、ログ、バックアップの保存先

を棚卸しし、**「どのデータがCLOUD Actリスクを持っているか」**を見える化します。

10-2. 「米国との関係」を整理する

自社・グループ会社の中で米国に拠点を持つ法人はあるか

米国上場・米国当局への届出義務などはあるか

主要なベンダー・SaaS提供者に米国企業はどれくらい含まれているか

を洗い出し、法的な管轄リスクの範囲を整理します。

10-3. 契約・規程の見直し

顧客とのNDA・基本契約書に「外国政府への強制開示の可能性と通知制限」についてどう書くか

プライバシーポリシーや社内規程に、CLOUD Act等の国外法に基づく開示リスクをどう位置づけるか

クラウドベンダーとの契約で、

通知義務(政府要請があった場合に知らせてくれるか)

争訟・異議申立てのプロセス

データ保管場所・サブプロセッサーの開示

などがどこまで明記されているかを確認します。

10-4. 技術的対策の検討

機微性の高いデータは、

国内事業者のクラウド

もしくはオンプレミス/プライベートクラウド

に分離するアーキテクチャを検討する

可能な範囲で

クライアントサイド暗号化

BYOK/BYOE

エンドツーエンド暗号化

といった仕組みを導入し、「クラウド事業者が内容を読めない」状態を増やす努力をする(ただし他法令との整合性・運用負荷を要検討)。

10-5. インシデント対応・説明責任の準備

もしCLOUD Act等に基づく開示要請を受けた場合、

誰が窓口となり、

どの弁護士・専門家と連携し、

社内でどうエスカレーションするか

をあらかじめフロー化しておきます。

顧客・ステークホルダーへの説明方針(開示可能な範囲での透明性レポート、公表ポリシーなど)も検討しておきましょう。

11. 終わりに ― 「クラウドをやめる」ではなく、「理解したうえで使う」

CLOUD Actは、

国境をまたぐ捜査協力を効率化し、

国際的な犯罪・テロ対策に寄与する側面

も確かに持っています。

一方で、

データ主権

プライバシー

企業秘密・知財

顧客との信頼関係

に対して無視できないインパクトを与える法律でもあります。

**「クラウドを使うか・使わないか」**ではなく、

「どのクラウドを、どのデータに、どの前提条件で使うのか」

を意識して設計し、

CLOUD Actを含む各国の法制度を正しく理解したうえでクラウドを活用することが、

これからの日本企業に求められるスタンスだと言えるでしょう。

※繰り返しになりますが、本記事はあくまで一般的な情報提供です。

具体的な案件・契約・システム構成に関わる判断は、必ず弁護士や専門家に相談してから行ってください。

米国当局のCLOUD Actによるデータ開示要求が及ぶ範囲と影響を明確化します。

三重バックアップとBCP設計を通じて、法的要請や災害対策を両立する運用手順を示します。

経営層への説明資料として活用できるリスク・コスト試算と対応フレームを提供します。

CLOUD Actとは何か

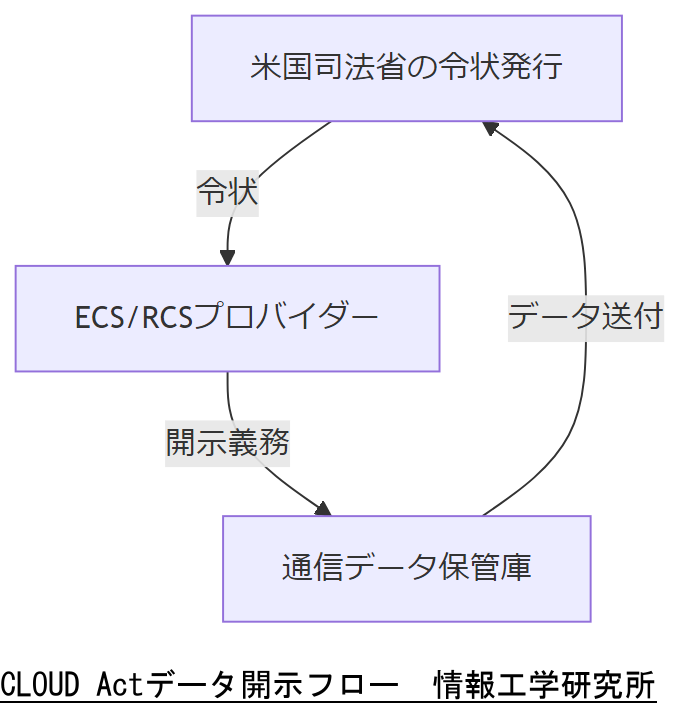

米国で2018年3月23日に成立したCLOUD Act(Clarifying Lawful Overseas Use of Data Act)は、電子通信サービス(ECS)およびリモートコンピューティングサービス(RCS)提供者に対し、国内外問わず保有する通信データの保存・開示を義務付ける法律です。この法律は、当該利用者が米国市民でない場合や、通信データが米国外に保存されている場合でも適用される点が特徴です。

CLOUD Actでは、米国司法省長官が発行する令状・召喚状に基づき、プロバイダーは該当データを米国政府機関へ提出しなければなりません。Executive Agreement(執行協定)を締結している国に対しては、国家間で定めたプライバシー保護手続きに従う枠組みが整備されています。

この法律の背景には、従来の電子通信プライバシー法(ECPA)がクラウド時代の技術革新に追いつかず、司法当局が迅速に捜査に必要なデータを入手できないという課題がありました。そのため、海外データの越境アクセス手続きを明確化し、サイバー犯罪やテロ対策のための国際協力を促進する狙いがあります。

CLOUD Actが海外データにも適用される点は誤解されやすいため、対象範囲とExecutive Agreementの前提条件を明確に説明してください。

CLOUD Actの適用範囲を正しく把握し、社内ガバナンスやプライバシー保護手続きを整備する視点を持ちましょう。

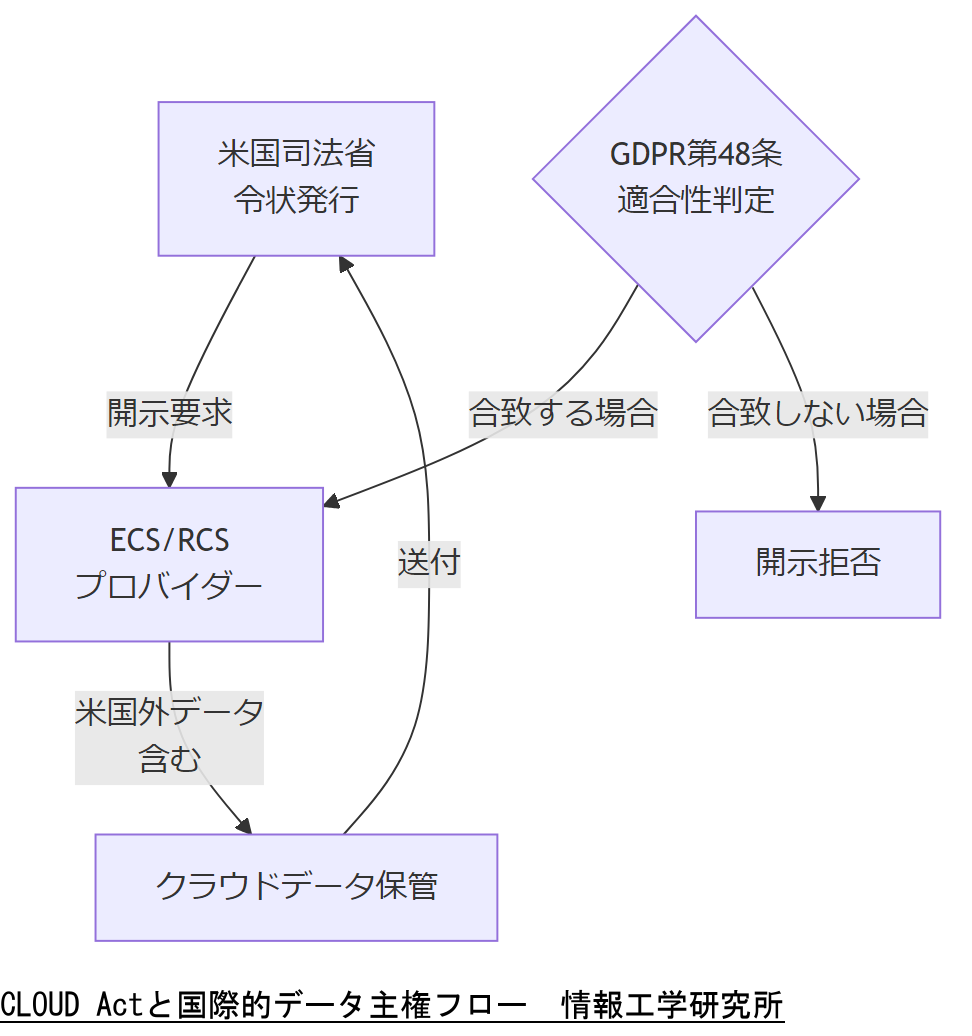

CLOUD Actと国際的データ主権

米国CLOUD Actは通信データに関する権限を国外へも及ぼす法令であり、保存場所に関わらずプロバイダーに開示を義務付ける点が最大の特徴です。

一方、EU一般データ保護規則(GDPR)第48条は「第三国当局からのデータ開示要求はEU法に抵触しない場合のみ認める」と定め、越境開示に厳格な制限を設けています。

2025年2月にはEDPBが新版ガイドラインを公開し、第48条の適用条件や手続きについて詳細に解説しました。特に、CLOUD Actに基づく開示要求がGDPR条文に照らして合憲かを判断する枠組みが明示されています。

このように、CLOUD Actの米国的データ優先主義とGDPRのEU的データ主権主義は法的趣旨が対立し、サービスプロバイダーには「コンフリクト・オブ・ロー(法律間の衝突)」対応が求められています。

さらに、米国司法省は信頼できる同盟国と「執行協定」を結ぶことで、相手国の司法手続きを尊重しながらデータ開示を行う仕組みを整備しました。これにより、一定のプライバシー保護が担保されます。

EUはデジタル主権を掲げ、「European data strategy」によってEU域内のデータ流通・ガバナンス基盤を強化し、外部からの法的影響を低減しようとしています。

日本政府も参議院で「ガバメントクラウドとデータ主権」について質疑し、国家安全保障の観点から国内クラウド開発・運用基準の見直しを議論しています。

国際的な産業データガバナンスの枠組みとして、日本デジタル庁は「国際的な産業データのデータガバナンス」に関する資料を公表し、非個人データの主権的管理とデータ共有基盤構築の必要性を示しています。

結果として、多国間企業はCLOUD Actに対応しつつGDPRや日本政府ガイドラインに準拠する二重・三重の手続きを設計する必要があり、運用負荷とコストが増大する課題を抱えます。

CLOUD ActとGDPR第48条の適用対立点は誤認されやすいため、具体的事例とExecutive Agreementの条件を明確に共有してください。

米国・EU・日本の法令趣旨と実務運用のズレを把握し、グローバルポリシーに基づいたガバナンス設計を検討しましょう。

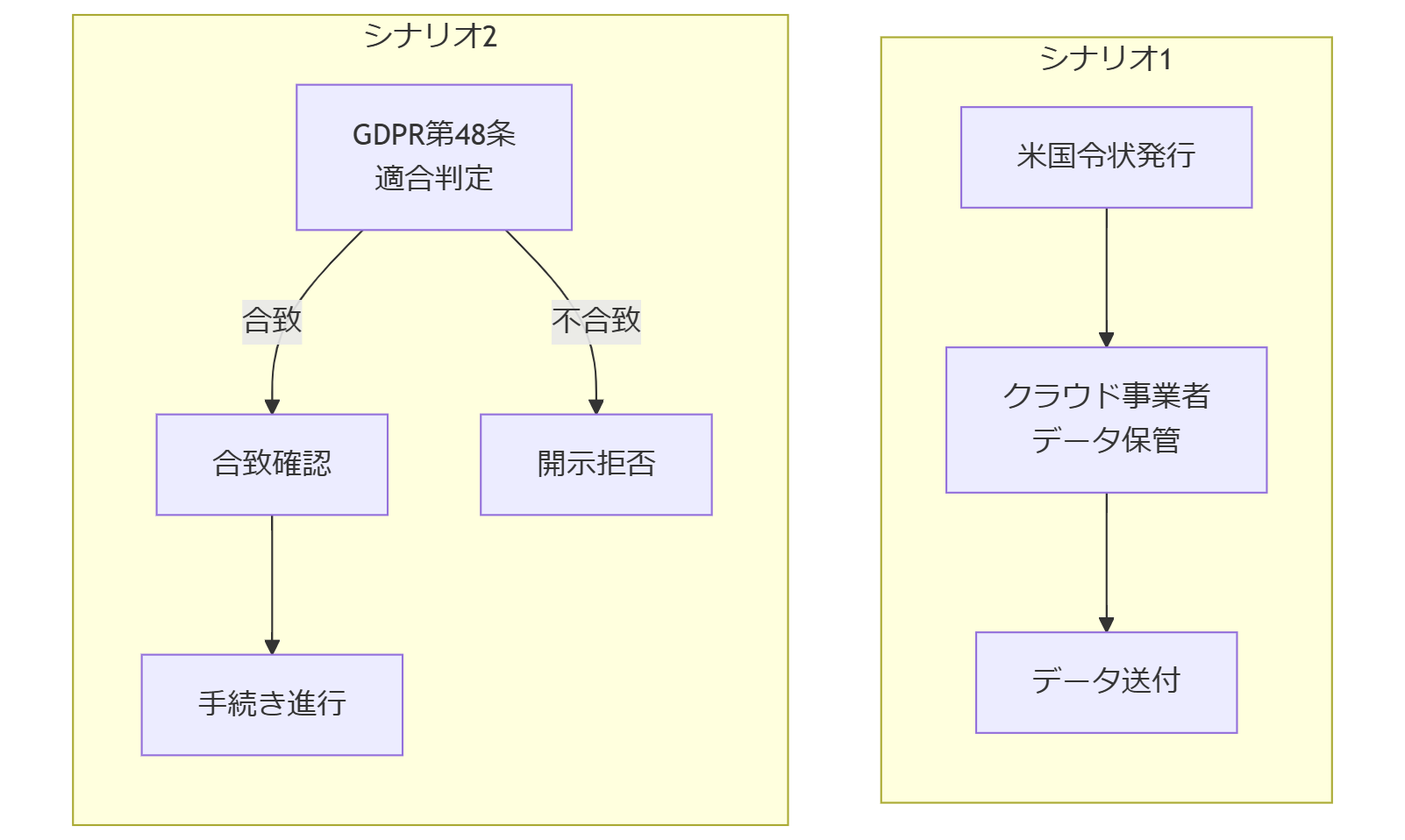

日本企業への影響シナリオ

日本企業が米国クラウド事業者を利用する場合、海外データセンターに保存した機密情報が米国当局の開示対象となるリスクがあります。特に製造設計図や顧客データなど、重要情報の海外移転は慎重な検討が必要です。

影響シナリオの概要

- 米国捜査令状により日本国内顧客データが遠隔で取得されるケース(捜査機関の真正性確認要件は未整備)。

- EU拠点から日本企業がデータを取得する際、GDPR第48条との適合性確認が二重手続きとなり、調査負荷とコストが増大。

- 国内行政機関がクラウド事業者と連携する「ガバメントクラウド」構想に対し、経済安全保障法に基づく国内リソース確保要求が強化される可能性。

- 重要情報管理企業が専用クラウドを利用する際、国内専用データセンター要件とクラウド運用コスト試算が必要になる動向。

- サイバー攻撃検知や証拠収集のためのログ保全要件強化に伴い、追加監査・認証対応コストが増加。

海外データの開示対象範囲と、GDPR対応手続きの二重負荷について具体的手順を示し、コスト見積もりを明確化してください。

各国法令の手続き要件を整理し、委託先契約時に開示条件と対応責任を明文化する視点を持ちましょう。

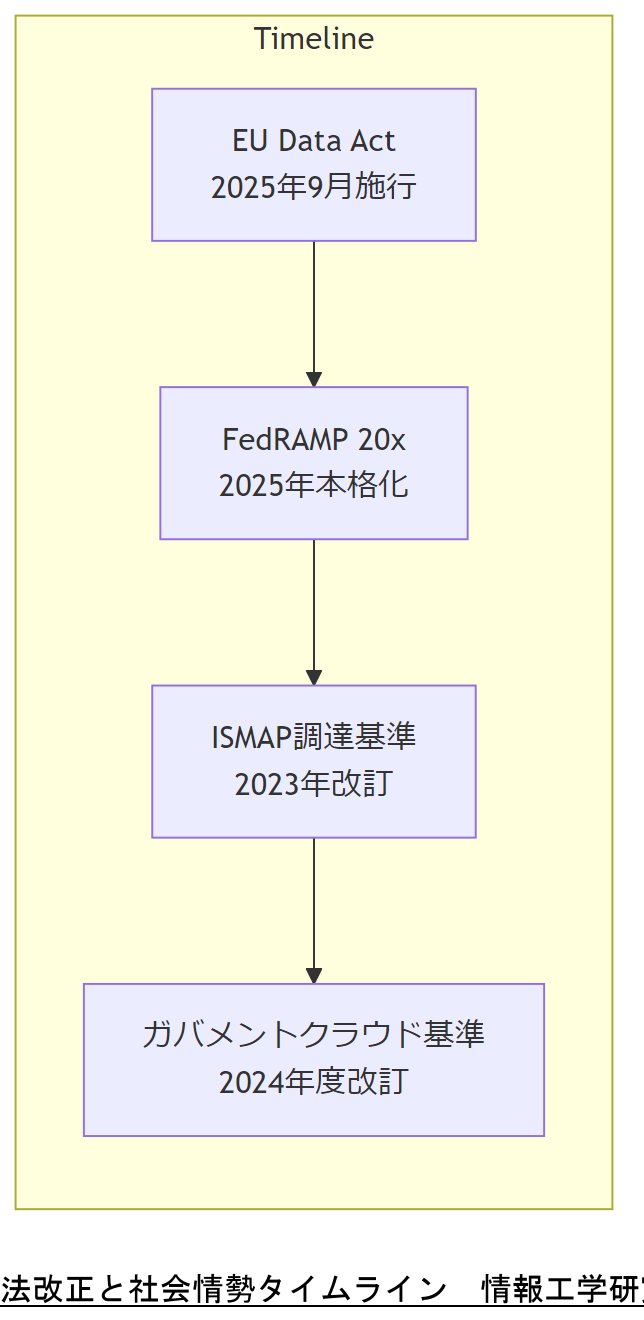

直近2年で予測される法改正と社会情勢

EUのData Actは2024年1月11日に施行され、2025年9月より適用が開始されます。

米国ではFedRAMPが「FedRAMP 20x」プログラムを2025年に本格化し、認可プロセスの自動化と市場拡大を推進します。

日本政府はクラウド・バイ・デフォルト原則に基づき、2023年3月にISMAPによるクラウドサービス調達基準を運用開始し、安全性評価の枠組みを強化しました。

さらにデジタル庁は2024年度の調達基準を改訂し、305項目の要件を追加することで政府共通クラウド利用基盤の安全性を担保しています。

これらの動きを受け、今後2年では多国間データガバナンスの枠組み調整や企業へのセキュリティ・コンプライアンス要件強化が継続すると予測されます。

今後の国際法改正スケジュールと社内システムへの影響時期を時系列で共有し、各部門の対応準備を明確にしてください。

法改正の発効時期と自社の運用プロセス更新計画を突き合わせ、必要なリソースおよび外部専門家との連携体制を検討しましょう。

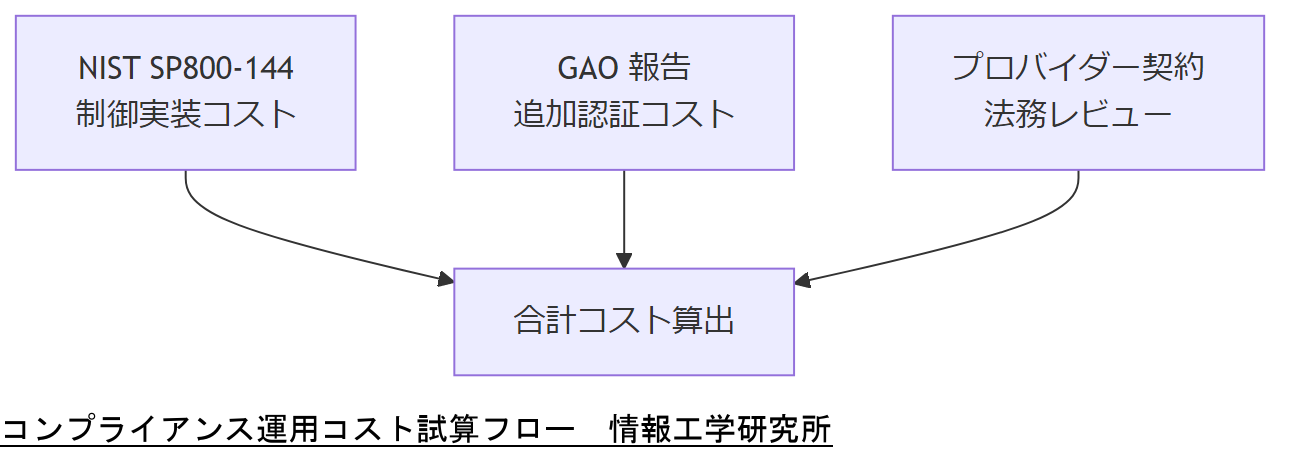

コンプライアンス・運用コスト試算

CLOUD Actへの対応では、プロバイダー契約から法的要件の順守、エグゼキューション協定に基づく手続きに至るまで、多層的なコンプライアンス対応が必要です。

クラウドセキュリティ管理におけるコスト指標として、NIST SP 800-144ではセキュリティ制御の実装と維持に要する人的・技術的リソースの目安を示しています。

また、米国連邦政府機関のIT調達・運用コストについてGAOが報告したところによると、導入予算超過や追加認証対応の影響で総コストが当初見積もりの1.2倍以上に達するケースが散見されています。

NIST SP800-144とGAO報告のコスト指標を基に、運用コスト試算の前提・範囲を具体的に共有してください。

コスト試算には予備費と定期的な見直しを組み込み、実装・運用フェーズでの差異を最小化する視点を持ちましょう。

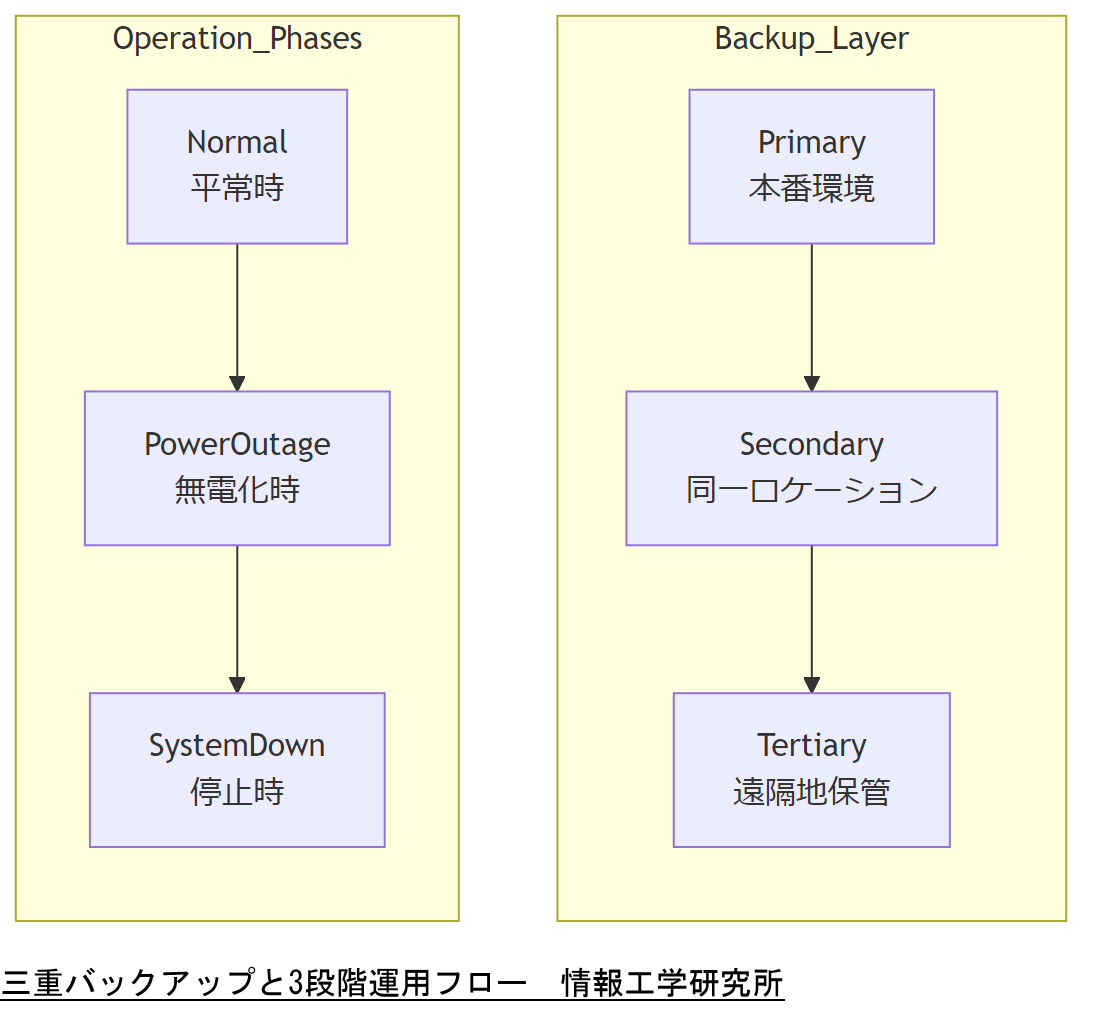

BCP設計:三重化と3段階運用

事業継続計画(BCP)においては、データの三重バックアップ構成と、平常時・無電化時・システム停止時の3段階運用を設計することが基本です。内閣府「事業継続ガイドライン」では、重要システムの冗長化と多層的保護を通じて迅速な復旧を図る要件を示しています。また、情報システム停止時に備えた各種マニュアル整備は、中小企業庁の調査でもBCP有効性向上の鍵とされています。

三重バックアップの基本

三重バックアップとは、重要データをプライマリ(本番環境)・セカンダリ(同一ロケーション内)・ターティアリ(遠隔地)の3カ所に保管する方式です。内閣府ガイドラインでは、遠隔地バックアップは地理的分散とアクセス性を両立させることを推奨しています。

運用フェーズの3段階

- 平常時運用:バックアップスケジュール・定期テストの実施

- 無電化時運用:UPS(無停電電源装置)や発電機による電源確保手順

- システム停止時運用:手動フェイルオーバー手順および復旧優先順位定義

各フェーズにおけるオペレーション手順は、情報システムバックアップマニュアルとして詳細化し、訓練・教育を通じて実効性を担保します。

三重バックアップ構成と各フェーズ運用の手順は混同されやすいため、具体的な切り分けと責任範囲を明示してください。

各バックアップレイヤーと運用フェーズに対するテスト計画を策定し、定期的なレビュー体制を確立する視点を持ちましょう。

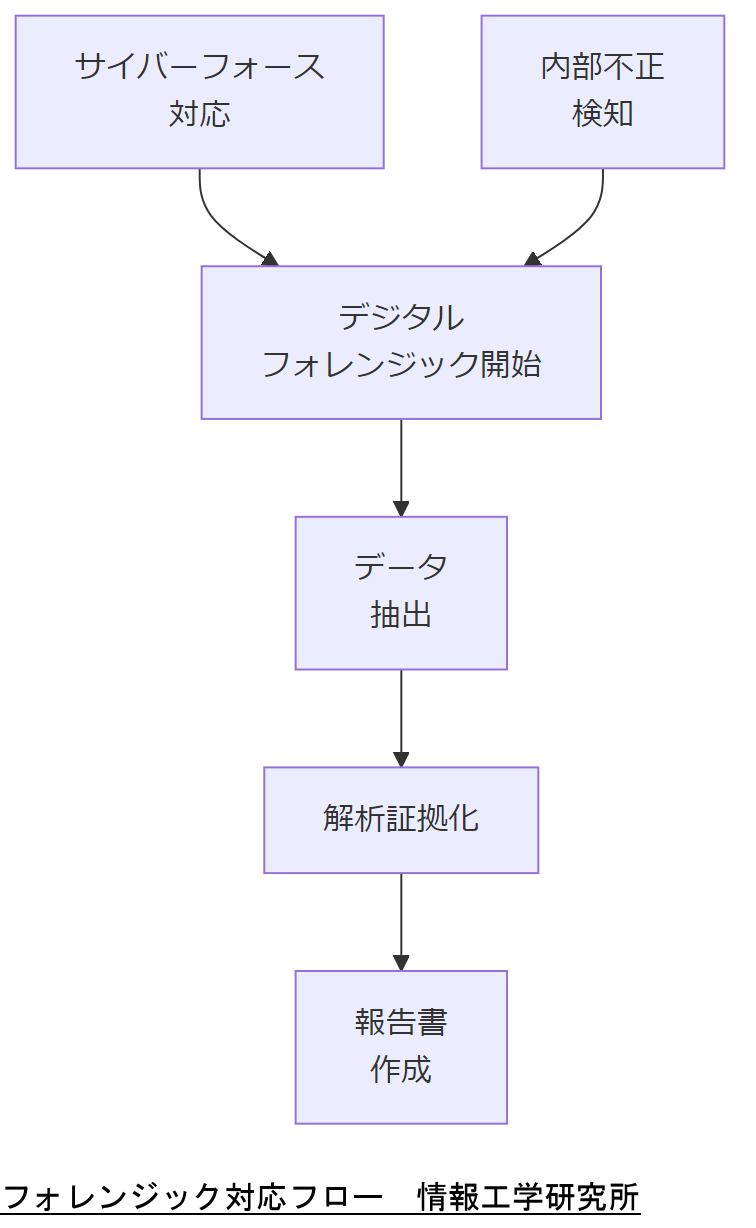

サイバー攻撃・内部不正のフォレンジック対応

電子機器等に保存された電磁的記録は、犯罪捜査において重要な客観証拠となるため、警察庁はデジタル・フォレンジックを推進しています。

警察庁では、サイバー攻撃発生時の被害防止と証拠保全を行う「サイバーフォース」を全国に設置し、技術情報の集約・分析を実施しています。

法務省では、不正侵入や内部不正に対してデジタル・フォレンジック技術を活用し、ログ解析や元データの検証を通じて真正性を担保する方針を示しています。

デジタル・フォレンジックの基本手順とサイバーフォースの役割は重複しやすいため、各担当部門の責任範囲を明確にしてください。

フォレンジック体制を有効に活用するため、手順書の定期テストと内部監査の実施計画を策定しましょう。

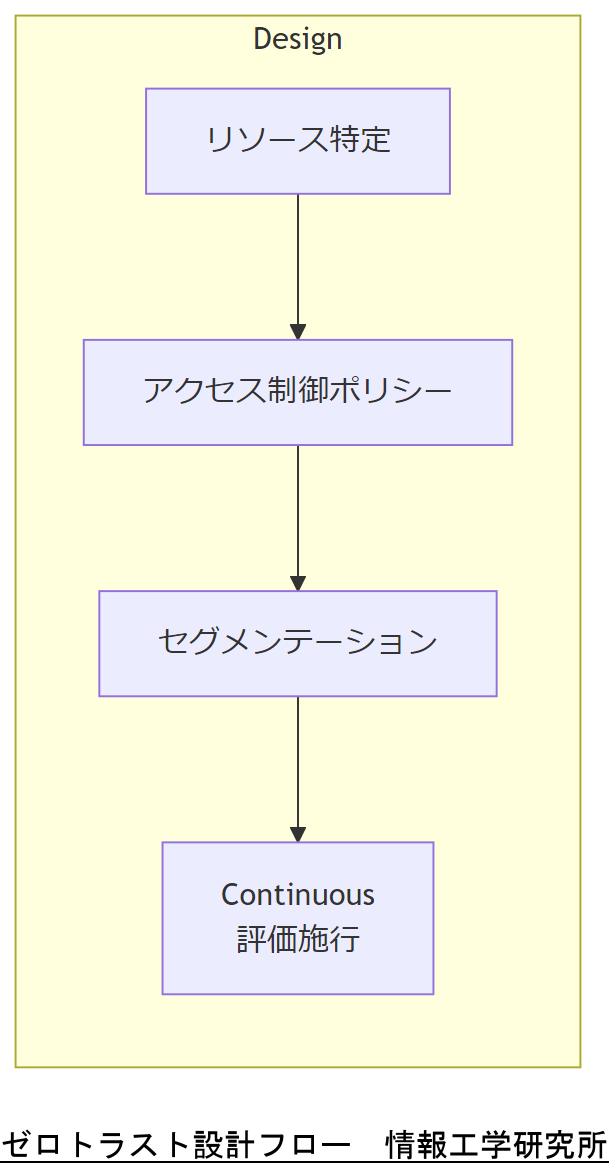

システム設計とゼロトラスト

ゼロトラストアーキテクチャは「どこからのアクセスも信用しない」前提で、常に認証・評価を行い、アクセス制御を動的に適用する設計思想です。政府情報システムにおけるクラウド適切利用ガイドラインでは、アクセス制御ポリシーの分離と継続的リスク評価を必須としています。

具体的には、以下の3つの原則に基づいた設計が推奨されています:

- 最小権限の付与:ユーザー・サービスアカウントには必要最小限の権限のみを付与し、不正アクセスリスクを低減します。

- マイクロセグメンテーション:ネットワークやサービスを細かく分割し、横移動を防ぐネットワーク境界を設計します。

- 継続的モニタリングと評価:アクセス要求時だけでなく、セッション中もリアルタイムで評価を継続します。

ゼロトラストの各原則(最小権限、マイクロセグメンテーション、継続評価)は混同されやすいため、設計フェーズごとに責任部門を明確にしてください。

設計段階から監査・運用チームを巻き込み、ポリシー変更時の影響範囲とテスト計画を同時に策定する視点を持ちましょう。

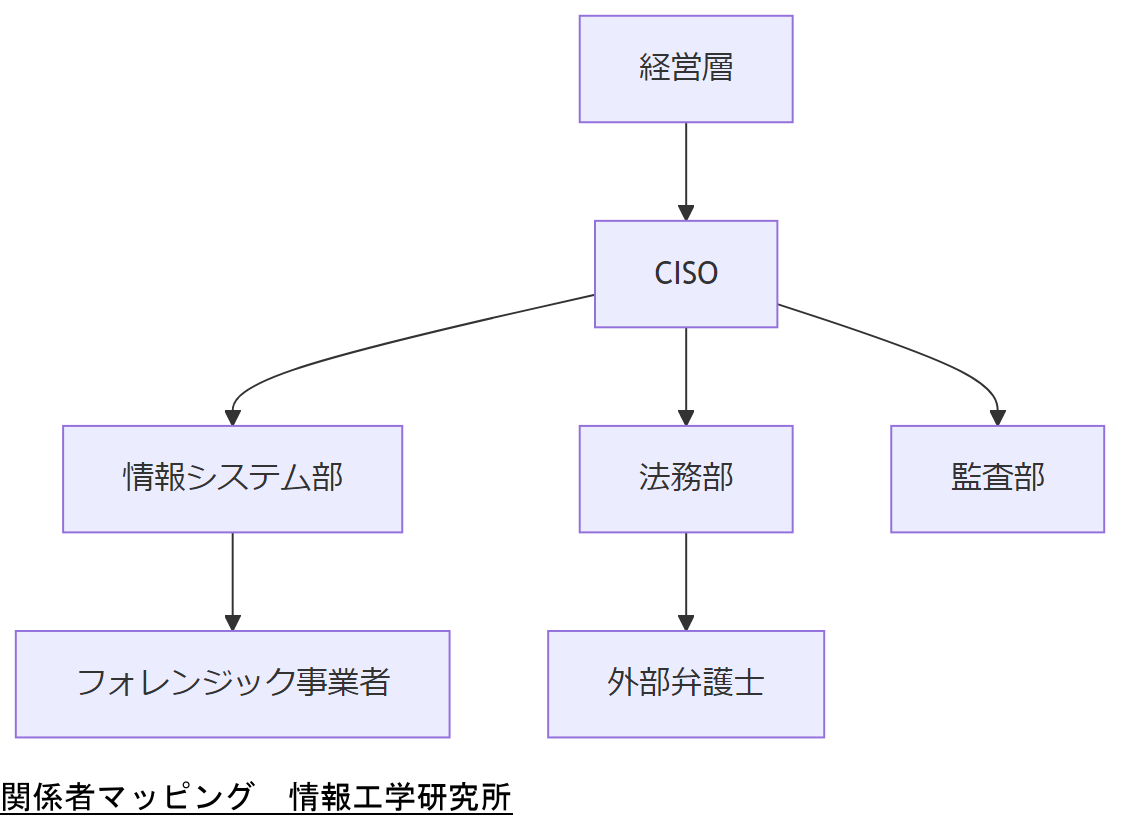

関係者マッピングと注意点

CLOUD Act対応やゼロトラスト導入では、以下の主要ステークホルダーが関与し、それぞれに役割を明確化することが重要です。経済産業省「サイバーセキュリティ経営ガイドライン」では、CISOを中心とした組織横断的協働体制を推奨しています。また、内閣サイバーセキュリティセンター(NISC)では政策会議における官民連携モデルを提示しています。

主要ステークホルダーと役割| 関係者 | 役割 |

|---|---|

| 経営層 | 最終意思決定・資源配分 |

| CISO | 全社セキュリティ戦略・ガバナンス |

| 情報システム部 | 技術実装・運用管理 |

| 法務部 | 契約条項・法的リスク評価 |

| 監査部 | 内部統制・遵守状況の検証 |

| 外部弁護士 | 令状・手続きの法的支援 |

| フォレンジック事業者 | 証拠保全・解析支援 |

ステークホルダー間で重複・抜け漏れが起こりやすいため、役割分担表とコミュニケーションルールを併せて策定してください。

各部門のKPIやタスク依存関係を明示し、定期的なステータスレビューでガバナンス状況を把握する視点を持ちましょう。

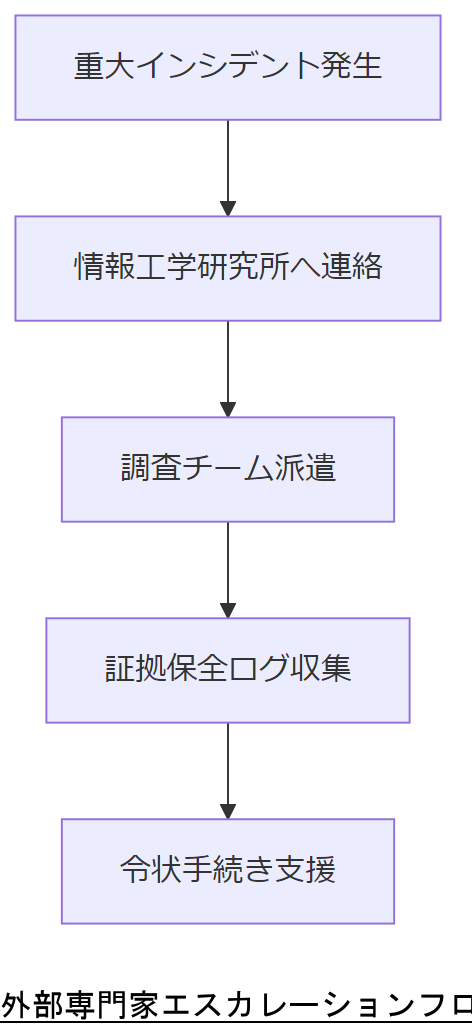

外部専門家へのエスカレーション

重大インシデントや法的手続きが社内リソースだけで対応困難な場合、情報工学研究所へのご相談が最適です。弊社は米国連邦捜査局(FBI)CJISポリシーに準拠したクラウド証拠取得支援や、法務省令状手続きサポートを提供いたします[出典:米国FBI『CJIS Security Policy』2021年][出典:法務省『令状手続き運用指針』2023年]。

- インシデント初動調査のご依頼:フォレンジック事業者と連携し、証拠保全とログ収集を実施。

- 令状対応支援:法務部と共同で手続き書類の精査・翻訳・提出代行。

- Executive Agreement 要件確認:日米協定下でのプライバシー保護手続きの適合性評価。

エスカレーション基準と弊社支援範囲を具体的に示し、緊急時の連絡フローを全関係部門へ周知してください。

外部専門家への切り替え判断基準をマニュアル化し、定期的にシミュレーション訓練を実施する視点を持ちましょう。

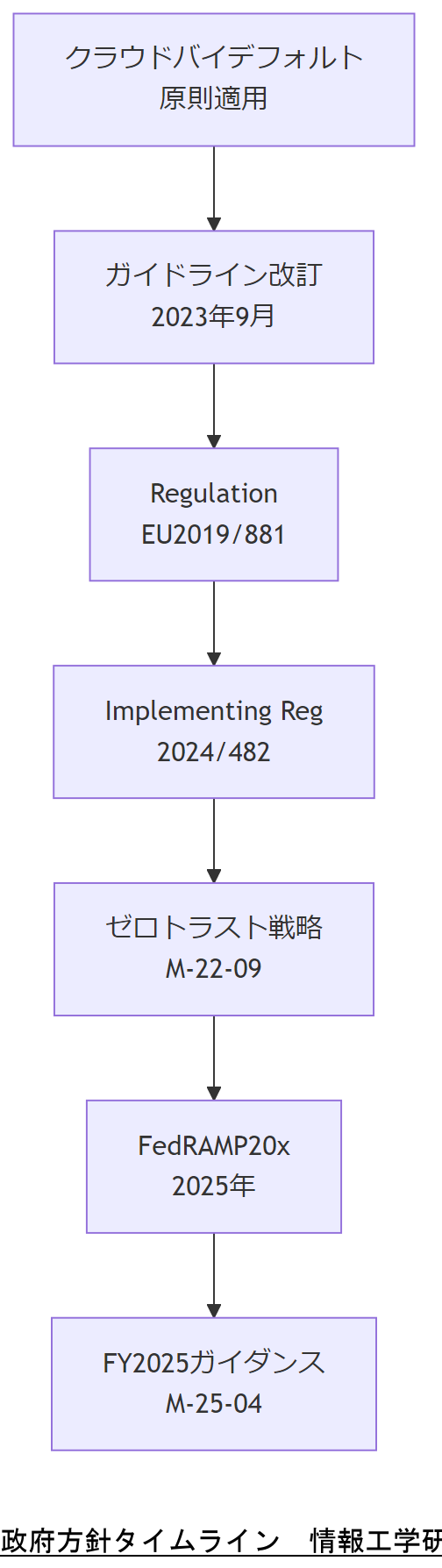

法令・政府方針によって社会活動は大きく変わるため注視が必要

政府情報システムは「クラウド・バイ・デフォルト原則」に従い、クラウドサービスを第一候補とする運用を義務付けられています。2023年9月の改訂版ガイドラインでは、テンプレート活用によるインフラコード化と自動テスト環境の整備が明示されました。

EUでは2019年4月のRegulation (EU) 2019/881(Cybersecurity Act)によりENISAの権限強化とサイバーセキュリティ認証枠組みが法制化されました。さらに2024年1月31日付のImplementing Regulation (EU) 2024/482でEU共通認証スキーム(EUCC)が策定されました。

欧州議会の立法プロセスでは、2019年6月27日の発効以来、デジタル製品・サービスの信頼性向上を図る施策が段階的に導入され、今後も改訂の動きが続く見込みです。

米国では2022年1月26日付で発出されたM-22-09メモランダムにより、全連邦機関にゼロトラスト原則の導入が義務付けられました。加えて、2025年の「FedRAMP 20x」プログラム本格化により認可プロセスの自動化が進む予定です。

2025会計年度ガイダンスM-25-04では、Federal Information Security and Privacy Management Requirementsの刷新が示され、クラウド移行におけるセキュリティ評価とプライバシー保護要件の統合が求められています。

多国間での法改正時期と要件が錯綜しやすいため、各政策の適用範囲と自社影響を一覧化して周知してください。

今後発効する法令や基準の改定案を定期的に追跡し、任意アップデートと運用プロセスの見直しスケジュールを策定しましょう。

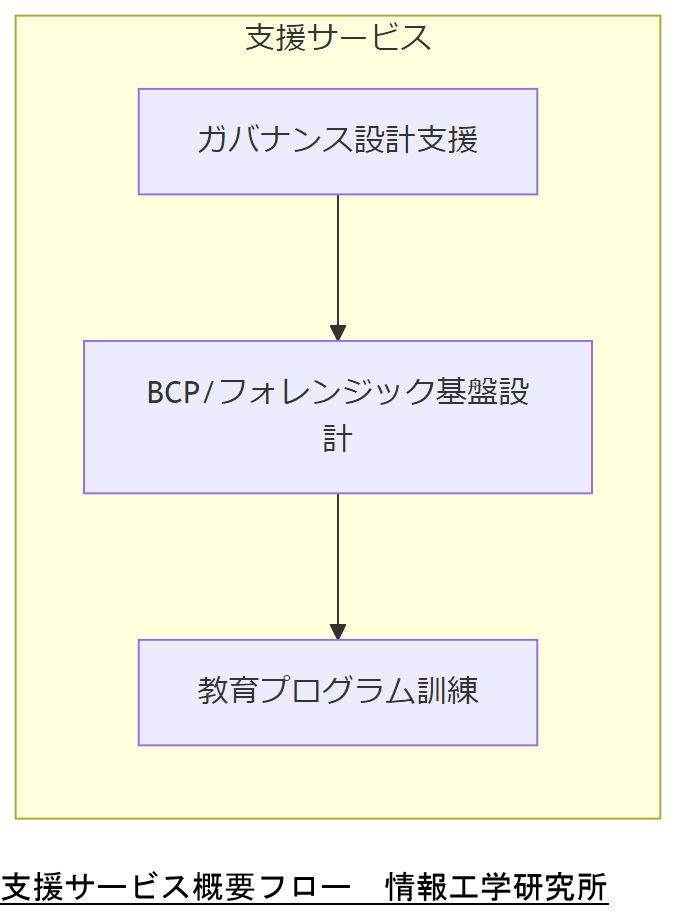

まとめ:弊社が提供できる支援

本記事では、CLOUD Actの法的背景から多国間データ主権、BCP設計、ゼロトラスト導入、フォレンジック対応まで幅広く解説しました。情報工学研究所では、以下の支援をワンストップでご提供いたします。

1. ガバナンス設計支援

- 日米・日EU間の法律衝突対応策のフレームワーク策定

- 社内規程・契約条項のレビューと改訂支援

- Executive Agreement対応要件の整理とドキュメント化

2. BCP/フォレンジック基盤設計

- 三重バックアップ構成および3フェーズ運用手順の詳細設計

- 緊急時マニュアル・無電化時対応フロー策定

- 内部不正・サイバー攻撃時のログ保全・証拠収集基盤構築

3. 教育プログラムと訓練

- 経営層向けリスク説明セミナー

- 技術担当者向け実践ワークショップ(ハンズオン)

- 定期シミュレーション訓練と評価レポート作成

支援範囲と成果物を明確にし、段階的なプロジェクト計画と担当者アサインを取りまとめてください。

弊社支援の成果を自社内で効果的に活用するため、定期的な進捗確認とアウトプットレビュー体制を整備しましょう。

おまけの章:重要キーワード・関連キーワードマトリクス

重要キーワード・関連キーワードマトリクス| 分類 | キーワード | 説明 |

|---|---|---|

| 法律 | CLOUD Act | 米国2018年成立の電子通信データ越境開示法令 |

| 法律 | GDPR第48条 | EU域内データ保護規則における越境開示制限条項 |

| ガイドライン | SP 800-144 | NISTによるクラウドセキュリティ管理指針 |

| ガイドライン | DS-310 | デジタル庁のクラウド適切利用基本方針 |

| 政策 | FedRAMP | 米政府クラウド認証制度 |

| 政策 | ガバメントクラウド | 日本政府共通クラウド基盤の調達・運用構想 |

| セキュリティ | CJIS Security Policy | FBI連邦犯罪情報システムのセキュリティ基準 |

| BCP | 三重バックアップ | 本番・同一ロケーション・遠隔地の3層保管方式 |

| フォレンジック | ログ保全 | 証拠保全のためのデータ取得・保管技術 |

| 組織 | CISO | 全社セキュリティ戦略を統括する最高責任者 |