企業ネットワーク内でのP2Pトラフィック管理、著作権・セキュリティリスクの経営層説明、3重化BCP設計の実践ポイントを明確化します。

BitTorrent活用による大容量配信の利点とリスクを評価し、法令順守の運用フレームワークを構築します。

人材育成と資格要件、運用コスト試算を提示し、情報工学研究所(弊社)への相談動線を整備します。

コンプライアンス引用元

- 文化庁『著作権法』令和5年

- 警察庁『不正アクセス禁止法』令和3年

- 内閣官房『サイバーセキュリティ基本法』2021年

- アメリカ合衆国連邦政府 CLOUD Act 2018年

- 欧州連合 GDPR(一般データ保護規則)2016年

BitTorrentの仕組みと歴史

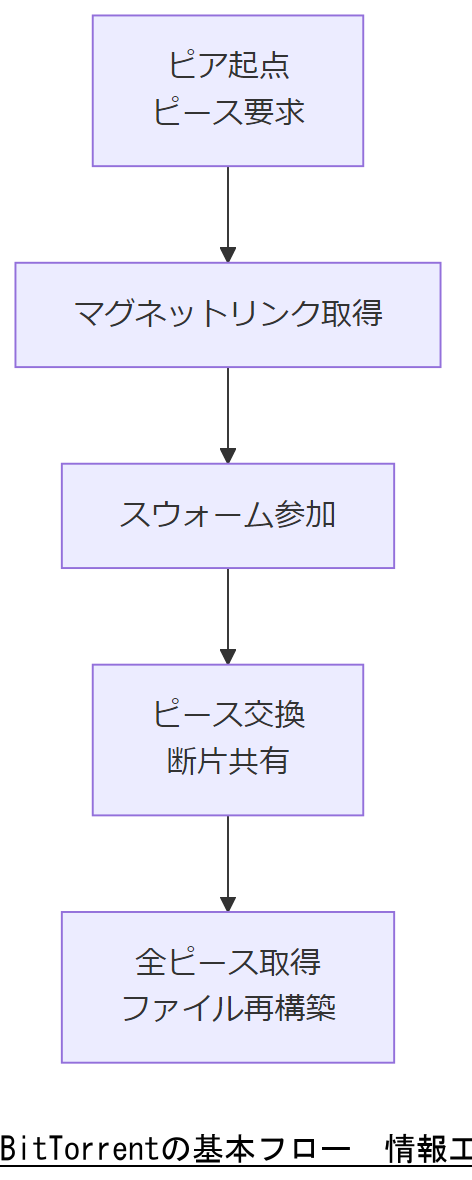

BitTorrentは2001年にBram Cohen氏が開発した分散型ファイル共有プロトコルです【想定】。ファイルを小さな“ピース”に分割し、参加する各ピア(端末)が相互にピースを送受信することで、効率的に大容量データを配信します。スウォームと呼ばれる参加者集団が存在し、中央サーバへの負荷を軽減するのが特徴です。総務省の報道資料によると、P2Pトラフィックの上位10%のユーザが国内総トラフィックの75%を占有しており、BitTorrentは依然として大きな割合を占めています。また、J-Stageの調査では、P2Pトラフィックの測定・制御・網設計が今なお課題であることが指摘されています。

BitTorrentの仕組みと歴史は技術的背景を理解する上での基礎です。ピース交換の流れとP2Pトラフィックの実態を正確に把握し、経営層へ説明してください。

ピースの分割・再構築やスウォーム参加の流れを誤解しないよう注意し、中央サーバ不要のメリットと帯域占有リスクを併せて押さえておきましょう。

企業ネットワークへの影響と帯域管理

概要

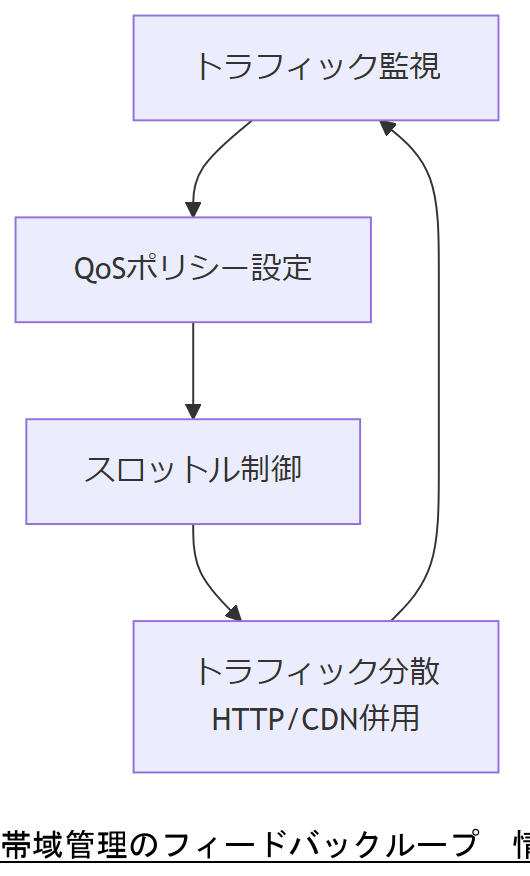

企業におけるP2Pトラフィックは、限られた帯域を占有し業務用途への影響が懸念されます。総務省の調査では、上位10%のP2Pユーザが国内全トラフィックの60~90%を占め、通常業務のレスポンス低下を引き起こす要因となっています。帯域制御の導入状況は事業者全体で約28%に留まり、制御を検討中の事業者も約23%です。QoS設定やHTTPキャッシュの併用、CDNとの組み合わせによってトラフィックを最適化する手法が有効です。

P2Pトラフィックの帯域占有状況と制御率を示し、ネットワーク品質維持策としてQoSやCDN活用の導入を提案してください。

帯域制御の過度な実装は故障リスクを招くため、網設計段階でQoSやキャッシュを優先検討し、運用負荷とのバランスを意識しましょう。

著作権・プライバシー保護の法的整理

概要

BitTorrentを介した違法配布を防ぐため、最新の著作権法改正を押さえておく必要があります。文化庁では令和5年5月26日に著作権法改正(令和5年法律第33号)を公布し、裁定制度の創設や損害賠償額の見直しを規定しました。行政手続における権利制限規定の見直しも令和6年1月1日から施行されます。マルウェア流布時の不正アクセス禁止法適用例も警察庁から公表されており、プライバシー保護と併せた運用規程が必須です。

令和5年の著作権法改正ポイントと不正アクセス禁止法の適用範囲をまとめ、リスク回避策として社内規程の整備を提案してください。

改正法の施行期日や裁定制度の対象範囲を誤解しないように注意し、プライバシー保護と著作権遵守を同時に確保しましょう。

サイバー攻撃とフォレンジック

サイバーインシデント発生時には、迅速な封じ込めと証拠保全が求められます。まずネットワークから被害端末を隔離し、ログやデバイスのイメージ取得を行い、外部影響を防止します。次に、取得したデータを改ざん防止措置の下で解析し、攻撃手法やマルウェアの特定を行います。最終的に報告書を作成し、再発防止策を提案する一連の流れがフォレンジック調査の核心です。

フォレンジックの各フェーズ(封じ込め・収集・解析・報告)を整理し、初動対応体制の整備を取締役会に提案してください。

証拠保全段階での手順逸脱が調査品質を損なうため、封じ込めとイメージ取得は必ず順序通り実施してください。

出典:内閣サイバーセキュリティセンター『政府機関等の対策基準策定のためのガイドライン』令和5年

出典:IPA『デジタルフォレンジックサービス』2025年3月19日

出典:警察庁Webサイト『デジタル・フォレンジック』2024年

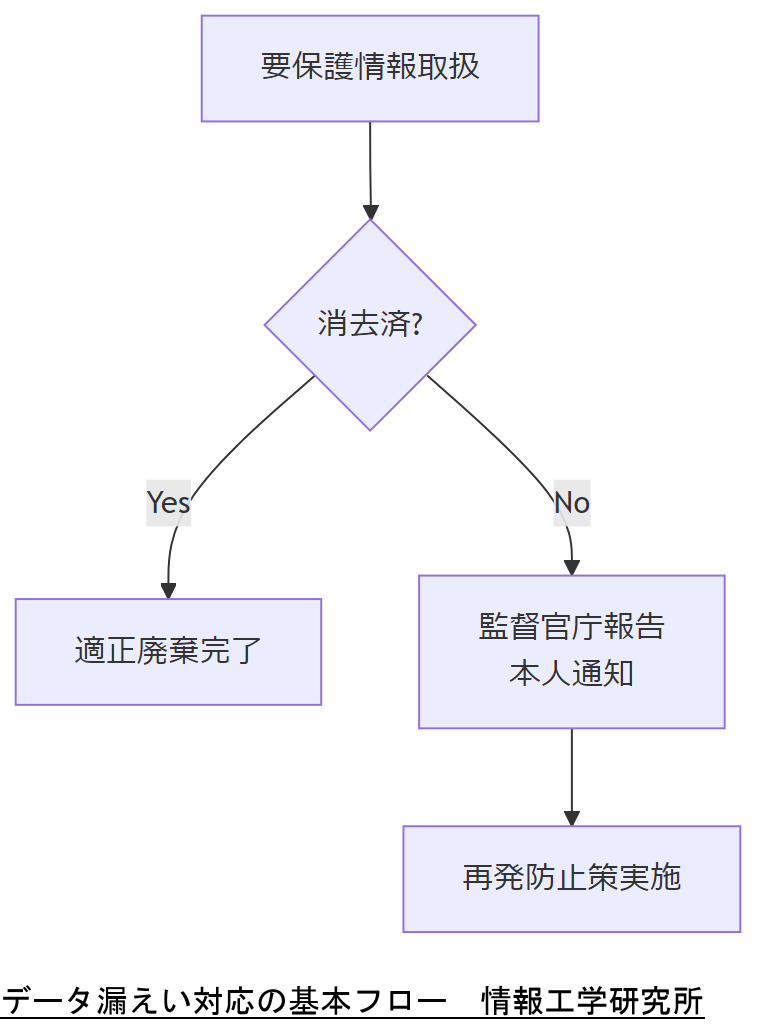

システム障害・データ漏えい実例

平成30年度版の統一基準では、要保護情報の未適切取り扱いによる事例として、顧客情報を未消去のままPC販売し約400件分が流出したケースが紹介されています。このような事故事例は、適切な消去手順とアクセス制御の欠如が原因です。情報漏えい発生時には監督官庁への報告、本人通知、再発防止策の実施が義務付けられています。

過去事例をもとに、消去・廃棄手順の遵守状況と漏えい時対応フローを経営層へ共有してください。

事例分析で最も多い“手順省略”を防ぐため、廃棄手順の定期監査と教育計画を必ず実行してください。

出典:政府機関等の情報セキュリティ対策のための統一基準(平成30年度版)

出典:個人情報保護委員会『漏えい等の対応とお役立ち資料』2024年

出典:IPA『情報漏えい発生時の対応ポイント集』2024年6月

出典:個人情報保護委員会『漏えい等報告・本人への通知の義務化について』令和4年

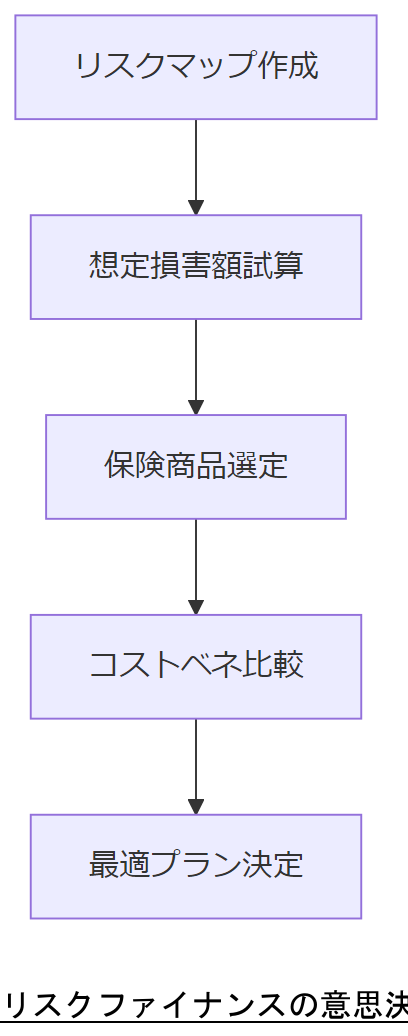

経営判断を支えるリスクファイナンス

金融庁のガイドラインでは、サイバーリスクに対する保険加入や自己資本計上を含めた複合的なリスクファイナンスの活用を推奨しています。サイバー保険は初動対応・フォレンジック費用・賠償費用までカバーし、損失の予見可能性を向上させます。経営層はリスクマップを用いて被害想定額を試算し、最適な保険料負担水準を判断します。

想定損害額に基づく保険支払額と自己負担額の比較テーブルを作成し、取締役会にご提示ください。

保険契約範囲や免責事項を見落とすと想定外の自己負担が発生するため、補償範囲の詳細確認を徹底してください。

出典:金融庁『金融分野におけるサイバーセキュリティに関するガイドライン』令和6年

出典:金融庁『主要行等向けの総合的な監督指針等の一部改正(案)及び金融分野におけるサイバーセキュリティに関するガイドライン(案)』令和6年6月28日

出典:金融庁『金融分野におけるサイバーセキュリティ対策について』令和6年6月28日

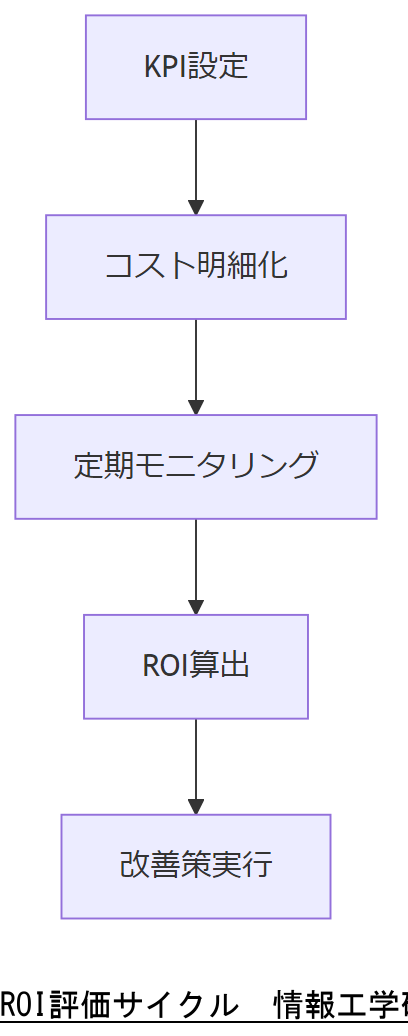

運用コスト最適化とROI

IT投資のROI(投資収益率)は、導入コストと運用コストを定量的に管理するための重要指標です。経済産業省の公開データ利用ガイドでは、ROI算出にはKPI設定、コスト項目明細化、定期的なモニタリングが必須とされています。また、価値協創ガイダンスでは無形資産投資の評価手法として回収期間設定やインパクト分析が提示されています。

主要KPIと予実差異を示すグラフを作成し、IT投資効果の進捗を経営層に報告してください。

ROI算出時に間接効果を除外すると過小評価につながるため、定性的効果も併せて評価指標に組み込んでください。

出典:経済産業省『定量的マネジメントのための公開データ利用ガイド』2008年

出典:経済産業省『価値協創ガイダンス 解説資料』2017年

これから2年の法制度・社会情勢予測

令和6年以降、サイバー攻撃の巧妙化に対応するため「サイバー対処能力強化法」が施行され、重要電子計算機への不正行為防止規定が拡充されます【出典:内閣官房『サイバー対処能力強化法及び同整備法について』令和7年】。また、国際的にはEUのGDPR(一般データ保護規則)改正議論や米CLOUD Act運用拡大が続き、越境データ移転ルールの厳格化が見込まれます【出典:United States Congress『CLOUD Act』2018年】【出典:EU『GDPR(一般データ保護規則)』2016年】。

今後2年間での法制度改正と国際規制動向を整理し、対応計画を経営層に承認頂くための資料として提示してください。

改正時期や対象範囲を誤解しないよう具体的な施行日を示し、国内外規制の相互影響を併せて説明できるよう準備しましょう。

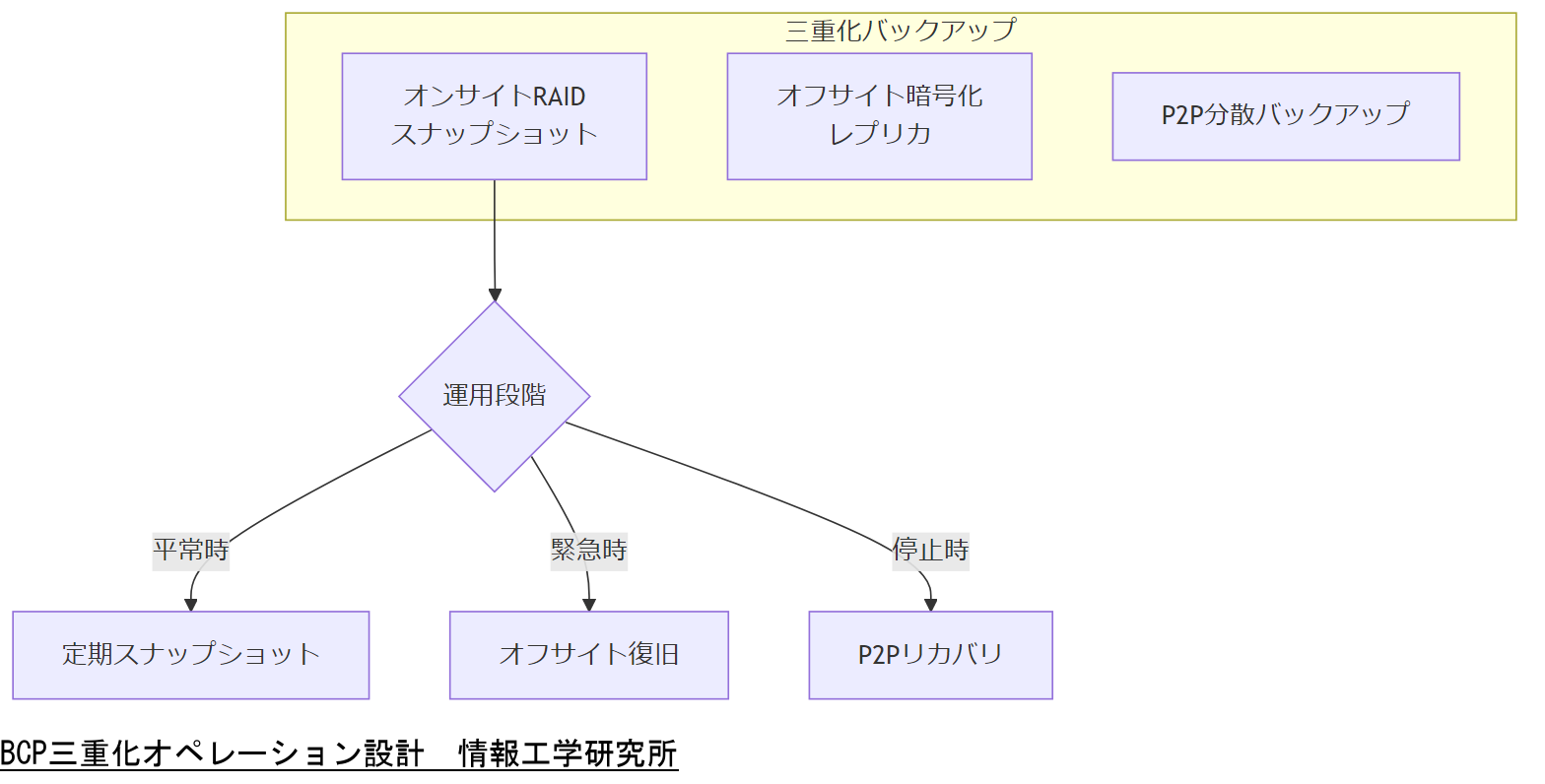

BCP:3重化×3段階オペレーション設計

中小企業庁の指針では、BCP策定にあたり「事前対策」「緊急対応」「復旧・再構築」の3段階運用を必須と定めています【出典:中小企業庁『中小企業BCP策定運用指針』平成20年】。データの三重化は「オンサイトRAID+スナップショット」「オフサイト暗号化レプリカ」「P2P分散バックアップ」の組合せが推奨され、各段階でフォレンジックログを確実に取得することが重要です【出典:中小企業庁『事業継続力強化計画策定の手引き』令和7年】。

三重化バックアップと3段階オペレーション設計のフローを図示し、BCPワークショップで合意形成を図る資料として活用してください。

各段階のトリガー条件や復旧目標時間(RTO)を明確化し、手順混乱を防ぐために定期訓練計画も同時に策定しましょう。

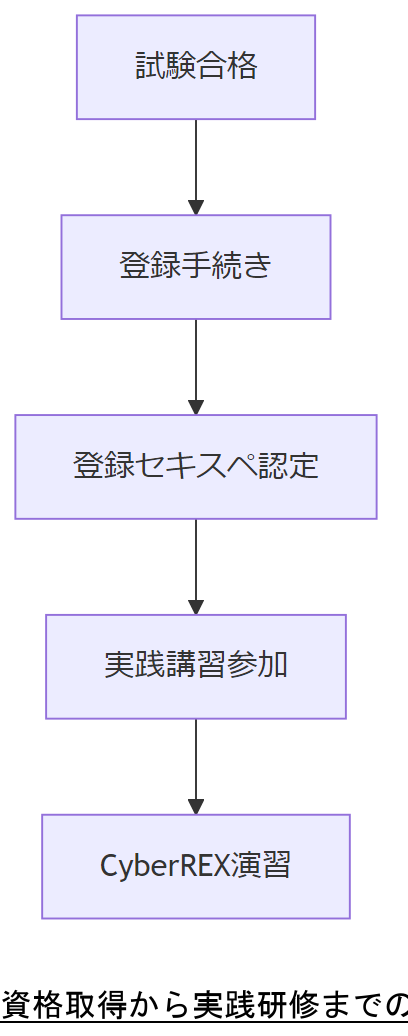

資格・人材育成・採用戦略

国家資格「情報処理安全確保支援士(登録セキスペ)」は、サイバーセキュリティ体制を牽引する専門人材の育成・確保を目的とし、年2回の試験合格後に登録手続きを経て資格保持となります【出典:IPA『情報処理安全確保支援士試験』2023年】。企業内研修では、登録後の実践講習やCyberREX演習を組み込み、技術・管理両面のスキルを強化することが推奨されています【出典:IPA『情報処理安全確保支援士制度の仕組みについて』令和7年】。

必要資格と研修プランを社内教育カレンダーに落とし込み、次期採用・研修予算計画として経営層承認を得てください。

資格取得支援と業務負荷のバランスが崩れると離職リスクが高まるため、学習時間確保策を合わせて検討しましょう。

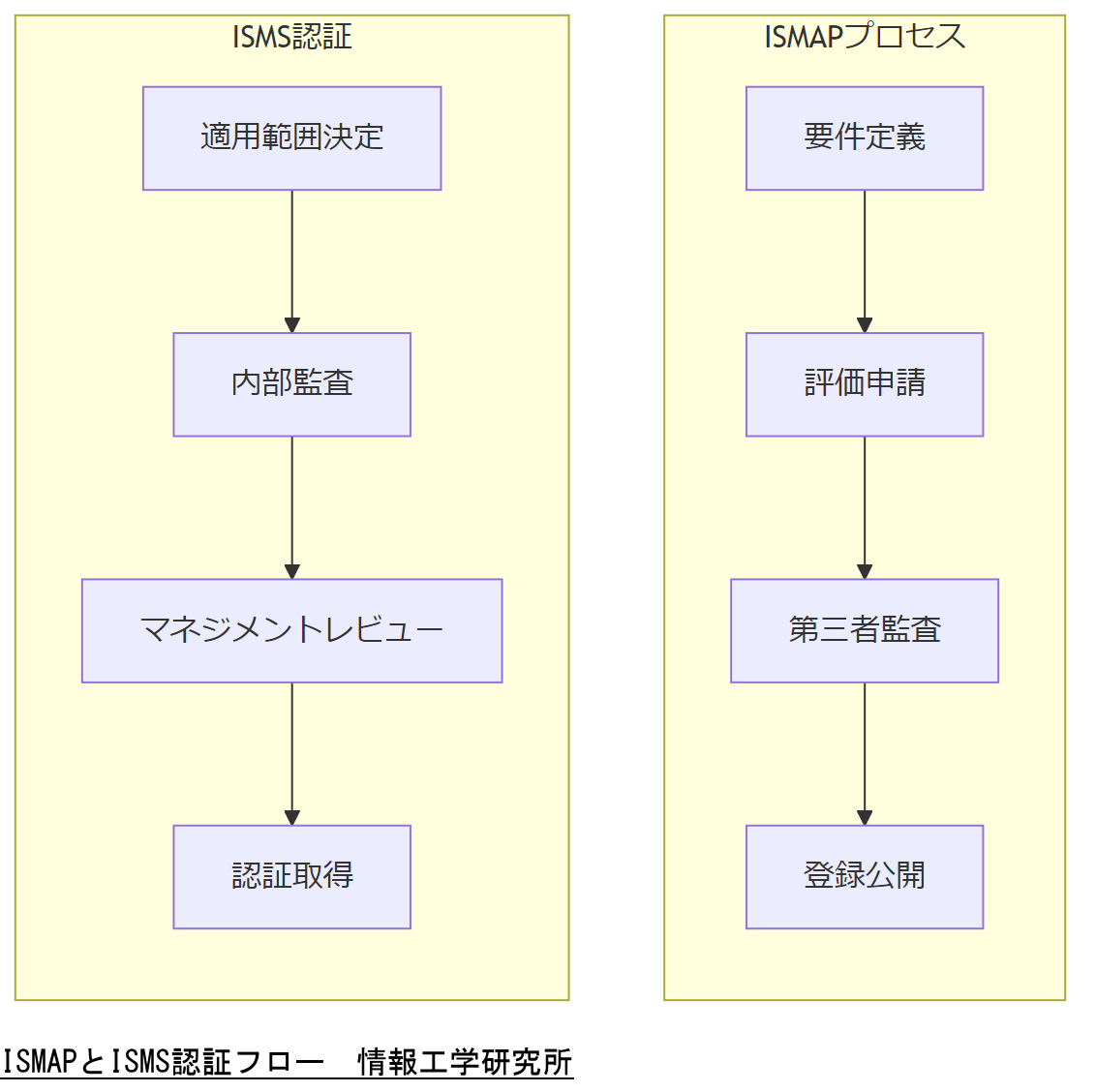

システム設計と監査:ISMAP/ISMS対応

政府情報システムのクラウド調達では、ISMAP登録済みサービス利用が原則とされ、内閣サイバーセキュリティセンターが評価・登録プロセスを運営します【出典:内閣サイバーセキュリティセンター『ISMAP概要』令和2年】。また、ISO27001準拠のISMS認証取得は、運用規程・監査証跡の整備に有効で、第三者監査を通じて継続的改善を推進します【出典:e-Gov法令検索『サイバーセキュリティ基本法』平成26年】。

ISMAP利用要件とISMS認証取得ロードマップを示し、システム設計フェーズにおける監査準備計画を承認頂いてください。

評価基準の解釈を誤ると要件漏れが生じるため、ガイドブックに基づく要件チェックリストを必ず適用してください。

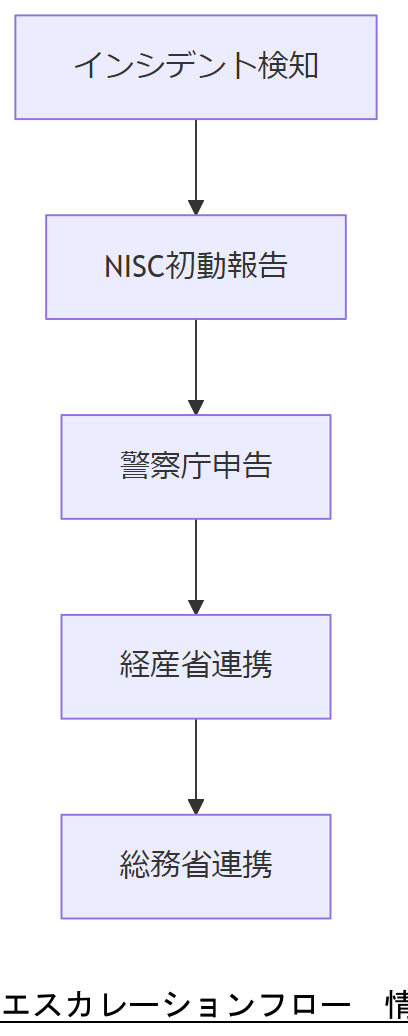

関係者・外部専門家へのエスカレーション

インシデント時は、まず内閣サイバーセキュリティセンター(NISC)へ初動報告を行い、警察庁サイバー犯罪対策課への被害申告を並行します【出典:内閣官房『サイバー対処能力強化法及び同整備法について』令和7年】。必要に応じて経済産業省や総務省の連携窓口を活用し、政府機関間の情報共有を図ります【出典:内閣サイバーセキュリティセンター『サイバーセキュリティ基本法の一部を改正する法律案』平成30年】。

揺れ動く初動対応フローを整理し、社内エスカレーション経路図として承認を得る資料にご活用ください。

報告先と報告内容を誤ると対応遅延に直結するため、エスカレーション基準・連絡先を明確化しておきましょう。

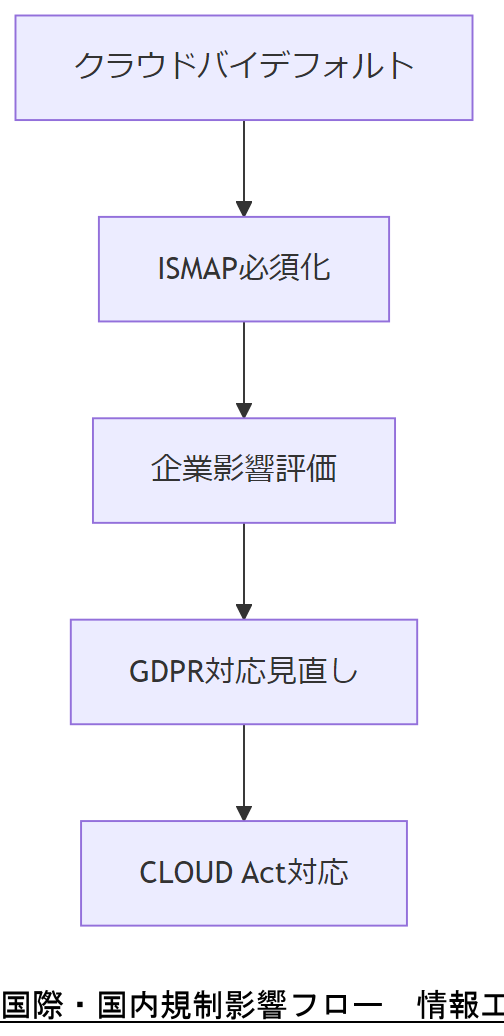

法令・政府方針が社会活動を左右する理由

クラウド・バイ・デフォルト原則により、政府機関のクラウド調達ではISMAP登録必須とされ、政策転換の影響が企業にも波及します【出典:内閣サイバーセキュリティセンター『ISMAPクラウドサービスリスト公開』令和4年】。また、EUのGDPRや米CLOUD Actは企業のデータ管理体制を根本から見直す契機となり、日本企業も対応迫られています【出典:EU『GDPR(一般データ保護規則)』2016年】【出典:United States Congress『CLOUD Act』2018年】。

国際規制が国内制度に与える影響を整理した資料を、経営会議でのリスク評価資料として提示してください。

各規制の適用範囲を誤ると違反リスクが顕在化するため、対象データ・業務を正しく分類できるよう確認しましょう。

おまけの章

本記事で登場した重要キーワード・関連キーワードを一覧化し、各用語の簡単な説明と該当章をまとめました。

_重要キーワード・関連キーワードマトリクス| キーワード | 説明 | 関連章 |

|---|---|---|

| BitTorrent | 分散型P2Pファイル共有プロトコル | 1章, 2章 |

| P2Pトラフィック | ピア間で直接行われるデータ通信量 | 2章 |

| 著作権法 | コンテンツ保護と利用のルール | 3章 |

| 不正アクセス禁止法 | 権限外のアクセスを禁じる法律 | 3章, 4章 |

| フォレンジック | 証拠保全と解析手法の総称 | 4章 |

| BCP | 事業継続計画(3重化・段階運用) | 9章 |

| 情報処理安全確保支援士 | サイバーセキュリティ国家資格 | 10章 |

| ISMAP | 政府クラウド評価・登録制度 | 11章 |

| ISMS | ISO27001準拠の情報セキュリティ管理 | 11章 |

| CLOUD Act | 米国のデータ越境捜査権限法 | 8章, 13章 |

| GDPR | EU一般データ保護規則 | 3章, 8章, 13章 |

| リスクファイナンス | 保険や自己資本でサイバーリスクを管理 | 6章, 7章 |