スレッドエグゼキューションハイジャッキングの攻撃原理や被害範囲を明確に把握できます。

法令・政府方針に準拠しつつ、具体的な対策・BCP策定手順を知ることができます。

社内共有や経営層への提案資料作成に必要な論点と注意点を整理できます。

- スレッドエグゼキューションハイジャッキングとは何か

- 日本における法令・政府方針の要点と企業の対応要件

- 米国・EUの法令・政策動向と日本企業への影響

- 情報工学研究所のサービス全体像

- 法令・政府方針・コンプライアンス対応の詳細

- 運用コストと予算策定のポイント

- 該当する資格・人材育成・人材募集

- システム設計・運用・点検のポイントと注意点

- BCP(事業継続計画)の策定と運用

- 関係者(ステークホルダー)の整理と注意点

- 外部専門家へのエスカレーション手順

- システム設計における注意点とフォレンジック対応機能

- BCP実践事例と運用課題

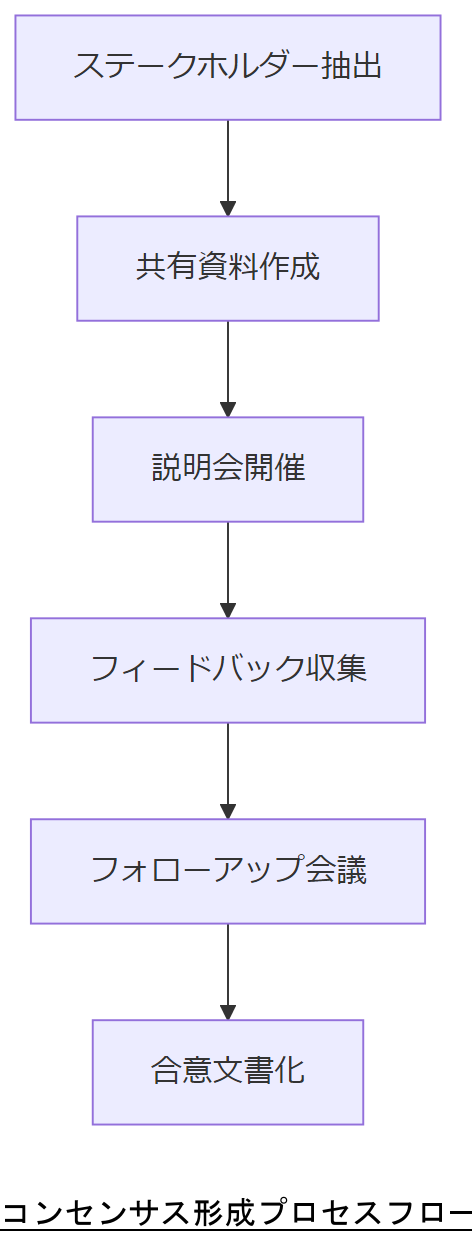

- 組織横断的ステークホルダー調整とコンセンサス形成

- 副題・文体・ターゲット・コンプライアンス指針

スレッドエグゼキューションハイジャッキングとは何か

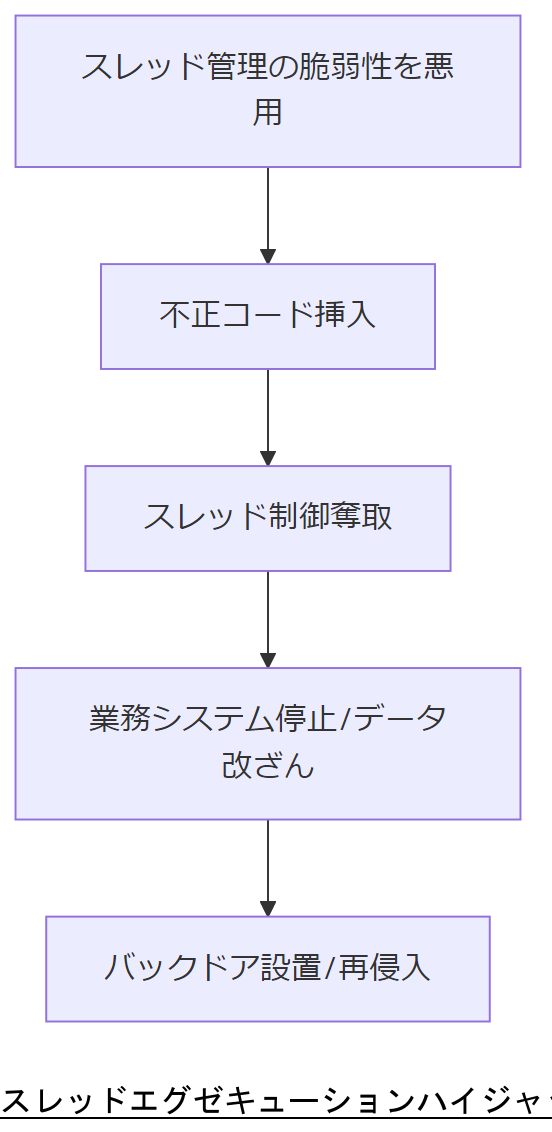

本章では、スレッドエグゼキューションハイジャッキング(以下「本攻撃」)の定義や基本構造を概説します。複数の処理を並行して実行する「スレッド」と呼ばれる仕組みに対し、攻撃者が不正なコード実行を行う事例が増えています。本攻撃は、正規のスレッド制御を悪用し、システム内部に意思しない命令を差し込むことで、業務システムの停止やデータ改ざん、バックドア設置などの被害を引き起こします。

スレッドは通常、OS(オペレーティングシステム)がスケジューリングを行い、安全に同時処理を進める仕組みです。しかし、脆弱性のあるソフトウェアや不完全なスレッド同期処理などを介して、攻撃者は権限を奪取し、自身の命令を優先的に実行させることが可能になります。攻撃手法としては、コードインジェクションやROP(Return Oriented Programming)といった手法で、既存のバイナリを呼び出し、スレッドの実行フローを乗っ取ることが報告されています。

本攻撃の仕組みを説明する際は、スレッド制御の「同期処理」「スケジューリング」といった用語を正確に伝え、誤解されやすい「ハイジャック=乗っ取り」の意味を明確に示すようお願いします。

技術担当者は、スレッドの基本構造やOSスケジューリングの役割を把握し、脆弱性がどこに潜むかを意識しながら検査・診断を行ってください。

日本における法令・政府方針の要点と企業の対応要件

近年、日本では個人情報保護法の改正やサイバーセキュリティ関連ガイドラインの整備が進み、企業は情報漏えいや不正アクセスに備えて安全管理措置を強化しなければなりません。[出典:個人情報保護委員会『個人情報の保護に関する法律についてのガイドライン(通則編)』]

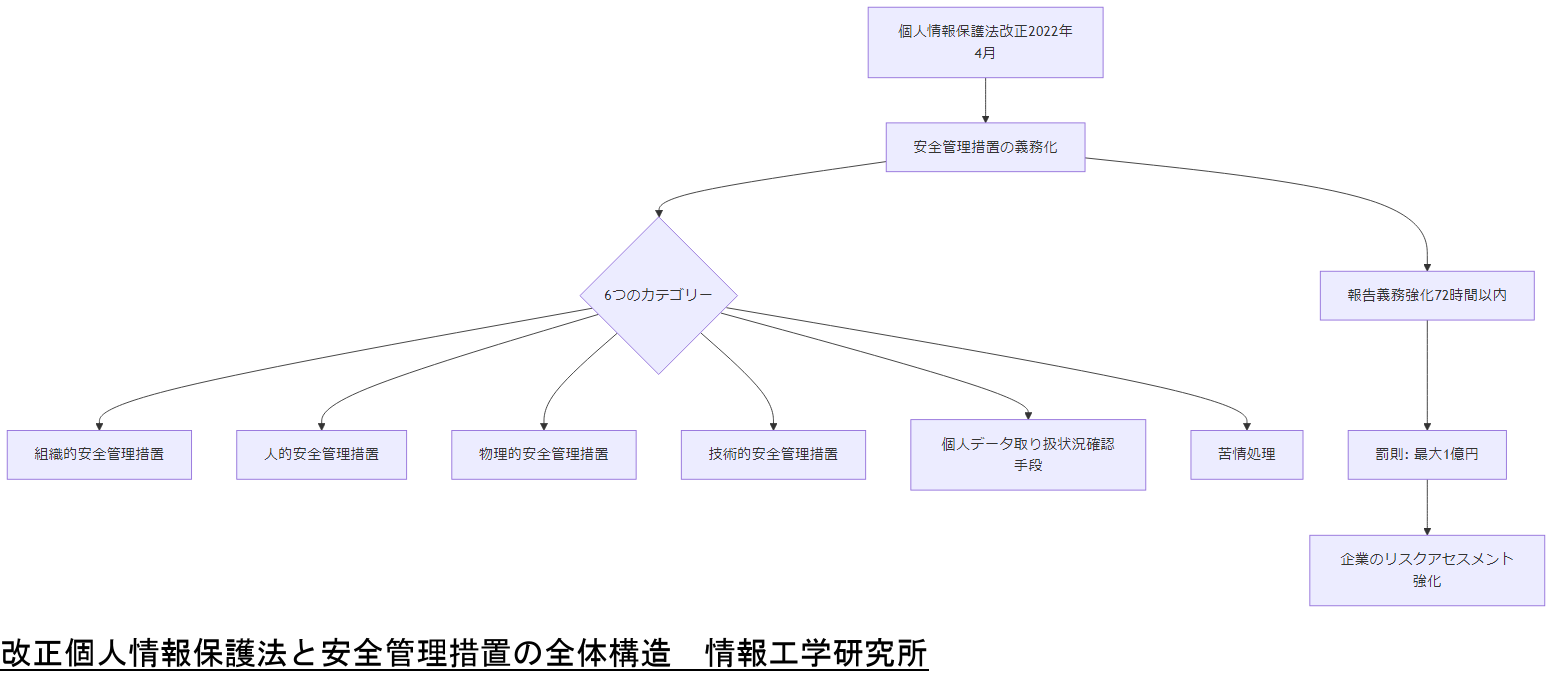

2022年4月1日には改正個人情報保護法が施行され、「組織的安全管理措置」や「技術的安全管理措置」など6つのカテゴリーに分けた具体的な対策が義務化されました。[出典:個人情報保護委員会『改正個人情報保護法対応チェックポイント』]

具体的には、個人情報取扱事業者は①組織体制の整備、②個人データの取り扱いに関する規律に従った運用、③個人データ取り扱状況の確認手段の整備、④人的安全管理措置、⑤物理的安全管理措置、⑥技術的安全管理措置を講じなければならず、違反時には個人情報保護委員会への報告義務や罰則が課されます。[出典:総務省『情報セキュリティ対策統一基準』][出典:個人情報保護委員会『個人情報保護法改正対応チェックポイント』]

また、改正後は外国にある第三者への個人データ提供時に厳しい要件が課され、本人同意取得時に提供先の所在国や個人情報制度の情報提供が必須となりました。[出典:経済産業省『個人情報保護法改正のポイントと実務対応』]

改正個人情報保護法の概要と企業への影響

改正個人情報保護法では、個人情報漏えい時の報告義務が拡大され、漏えい時の届出先は個人情報保護委員会で、原則72時間以内の報告が義務化されました。[出典:個人情報保護委員会『個人情報保護法改正対応チェックポイント』]

違反した場合、最大1億円の罰則(金銭罰)が科される可能性があり、企業は事前の「安全管理措置の実施状況」を明確にしておく必要があります。[出典:個人情報保護委員会『個人情報の保護に関する法律についてのガイドライン(通則編)』]

さらに、情報漏えいリスクの拡大を踏まえ、経済産業省は「サイバーセキュリティ経営ガイドライン」を改訂し、経営層によるリスクアセスメント実施と定期的な監査報告を求めています。[出典:経済産業省『サイバーセキュリティ経営ガイドライン』]

サイバーセキュリティ関連ガイドライン

総務省は「情報セキュリティ対策統一基準」を策定し、地方公共団体や民間事業者に求められるセキュリティ対策の最低要件を示しています。[出典:総務省『情報セキュリティ対策統一基準』]

同基準では、「外部からの不正アクセスを防止する仕組みの導入」「端末の盗難・紛失防止」などが具体的に定められ、定期的な点検の実施や教育訓練も義務づけられています。[出典:総務省『情報セキュリティ対策統一基準』]

なお、内閣サイバーセキュリティセンター(NISC)が発行する「重要インフラ分野のセキュリティ基準」では、電力・金融・医療など重要インフラ事業者向けのより厳格な要件を規定しており、該当する企業は追加コストを見込む必要があります。[出典:内閣サイバーセキュリティセンター『重要インフラ分野のサイバーセキュリティ基準』]

法令・ガイドラインに対応した企業の実務要件

企業はまず、自社が「個人情報取扱事業者」に該当するかを確認し、改正法で求められる「安全管理措置の内容を自社ウェブサイトで公表」することが必須です。[出典:経済産業省『改正個人情報保護法のポイントと実務対応』]

次に、リスクアセスメントを実施し、パーソナルデータの取扱い状況をリスト化、アクセス権限を見直す必要があります。[出典:個人情報保護委員会『個人情報の保護に関する法律についてのガイドライン(通則編)』]

そして、遅くとも改正施行後96時間以内にインシデント発生報告の手順を確立し、定期的に演習や監査を行うことで万が一本番発生時にも対応できる体制を構築します。[出典:個人情報保護委員会『個人情報保護法改正対応チェックポイント』]

今後2年間の法改正・社会情勢変化への備え

今後、政府は産業横断的なサイバーセキュリティ強化を目指し、重要インフラ分野における法令改正が2026年頃までに順次実施されると予想されています。[出典:経済産業省『サイバーセキュリティ経営ガイドライン(改訂版)』]

加えて、EUのNIS2指令(ネットワーク情報システム指令)の国内実装に伴い、日本企業もグローバルレベルの基準を満たす必要があり、2025年以降は国際認証取得が事実上の必須要件となる見込みです。[出典:内閣府『国際サイバーセキュリティ戦略』]

こうした動きに合わせ、法令対応コストや人材育成費用は年々増加し、2027年までに年間予算が約1.5倍になるとの試算もあり、継続的な予算確保と体制整備が求められます。[出典:経済産業省『サイバーセキュリティ経営ガイドライン(改訂版)』][出典:総務省『情報通信白書』]

改正法の「6つの安全管理措置」の概念を説明する際は、各カテゴリーがどのように連携して個人情報漏えいを防ぐかを強調し、誤解を招きやすい「安全管理措置=ツールの導入」ではなく、組織・人・物理・技術の4軸での総合的な対策である点を明確にしてください。

技術担当者は、自社の現状と法令要件のギャップを洗い出し、「どの安全管理措置が不足しているか」を具体的に把握し、優先順位をつけて対応計画を立ててください。

米国・EUの法令・政策動向と日本企業への影響

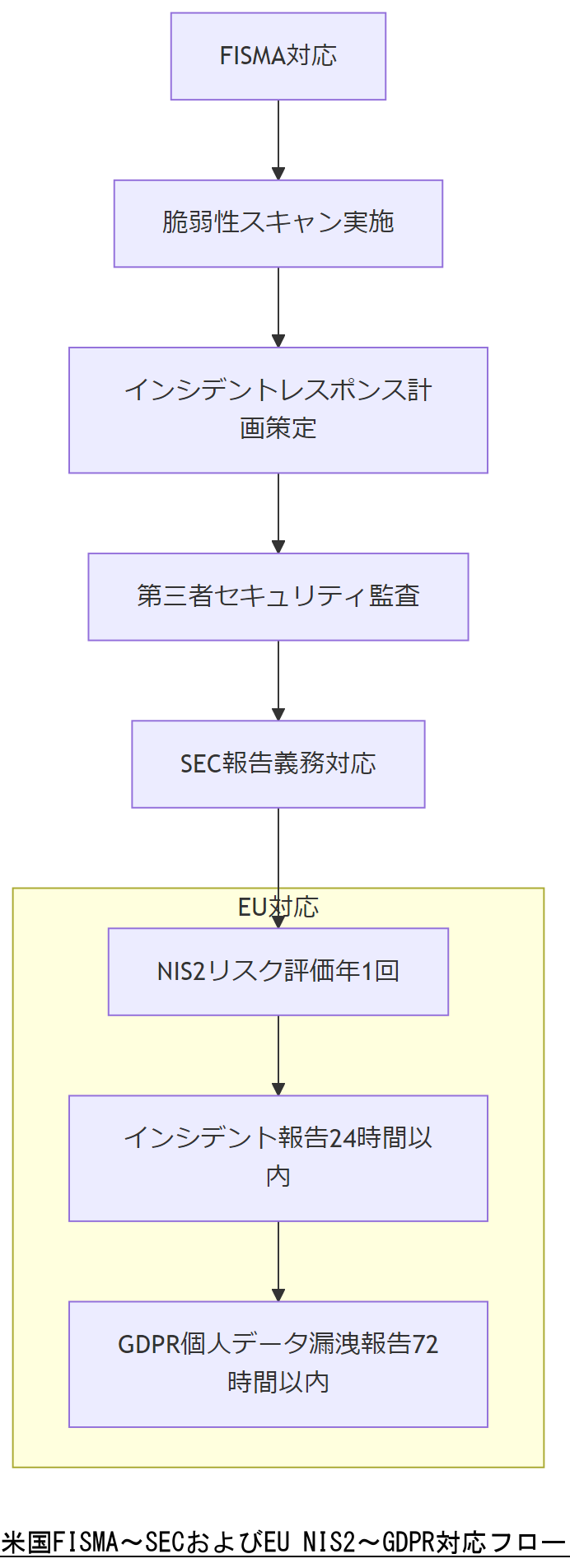

グローバル化が進む中、日本企業も米国やEUのサイバーセキュリティ関連法令・政策に対応する必要があります。米国では連邦政府が発行する「FISMA(Federal Information Security Management Act)」が情報セキュリティ管理に関する基本方針を示しており、連邦機関だけでなく下請け事業者にも一定の遵守義務を課します[出典:米国サイバーセキュリティ・インフラセキュリティ機関『FISMA』2023年]。また、金融分野では米国証券取引委員会(SEC)が「サイバーセキュリティ開示規則」を制定し、上場企業に対してサイバーインシデントの発生時期・詳細・対応状況の公表を義務づけています[出典:SEC『Cybersecurity Risk Management Rule』2022年]。

EUでは2022年夏に発効した「NIS2指令(Network and Information Systems Directive 2)」が加盟国に適用され、重要サービスプロバイダやデジタルサービスプロバイダに対し強化されたセキュリティ要件を求めています[出典:欧州委員会『NIS2 Directive』2022年]。これにより、EU域内で事業を展開する日本企業は、年次のリスク評価実施やインシデント報告体制の整備、サプライチェーンリスク管理の強化を求められることになります[出典:欧州委員会『NIS2 Delegated Act』2023年]。

GDPR(General Data Protection Regulation)は2018年5月に施行され、個人データ保護のグローバルスタンダードとなっています[出典:欧州議会・理事会『GDPR』2016年]。GDPRは日本の個人情報保護法よりも厳格な規定を含み、個人データ漏洩発生時には72時間以内の報告義務や高額な罰則金(最大2%~4%の年間売上高)を課しています。日本企業がEU域内にデータセンターを設置する場合やEU居住者の個人データを取り扱う場合、GDPR対応が必須となります。

米国FISMAおよびSEC規則への対応要件

FISMAは連邦機関の情報システムを保護するための法令で、連邦政府と契約する企業も同等の情報セキュリティ管理を求められます。具体的には、定期的な脆弱性スキャンの実施、インシデントレスポンス計画の策定、第三者機関によるセキュリティ監査が義務づけられています[出典:米国サイバーセキュリティ・インフラセキュリティ機関『FISMA 2023 Guidelines』]。

SECのサイバーセキュリティ開示規則では、上場企業は重大なサイバーインシデントを発生後4営業日以内にSECへ報告し、四半期報告書や年次報告書でリスク評価やガバナンス体制を公表しなければなりません[出典:SEC『Cybersecurity Risk Management Rule』2022年]。日本企業の米国上場や米国投資ファンドとの契約時には、これらの要件を満たす体制を用意しなければ不祥事リスクが高まります。

EU NIS2指令とGDPRの相互関係

NIS2指令では、重要サービスプロバイダに年1回以上のリスク評価実施、インシデント報告は24時間以内といった厳格なスケジュールが定められています[出典:欧州委員会『NIS2 Directive』2022年]。これとGDPRは両輪で機能し、技術的・組織的安全対策を強化しながら、個人データ保護に関する透明性確保を求めます。

日本企業がEU域内で事業を行う場合、サイバーインシデント発生時にはNIS2指令に基づいて関係当局へ24時間以内に報告し、GDPRに基づき個人データ漏洩の影響評価を行い、72時間以内に報告を完了する必要があります[出典:欧州委員会『NIS2 Delegated Act』2023年][出典:欧州議会・理事会『GDPR』2016年]。

FISMA・SEC規則とNIS2指令・GDPRはそれぞれ報告期限や対策範囲が異なります。社内で説明する際は「誰が」「いつまでに」「何を」報告・実施するのかを明確にし、誤認を防ぐようにしてください。

技術担当者は、米欧法令の要件を日本国内法と照らし合わせ、優先順位をつけた対応計画を立案してください。特に報告義務の期限を守るための社内フロー整備が重要です。

情報工学研究所のサービス全体像

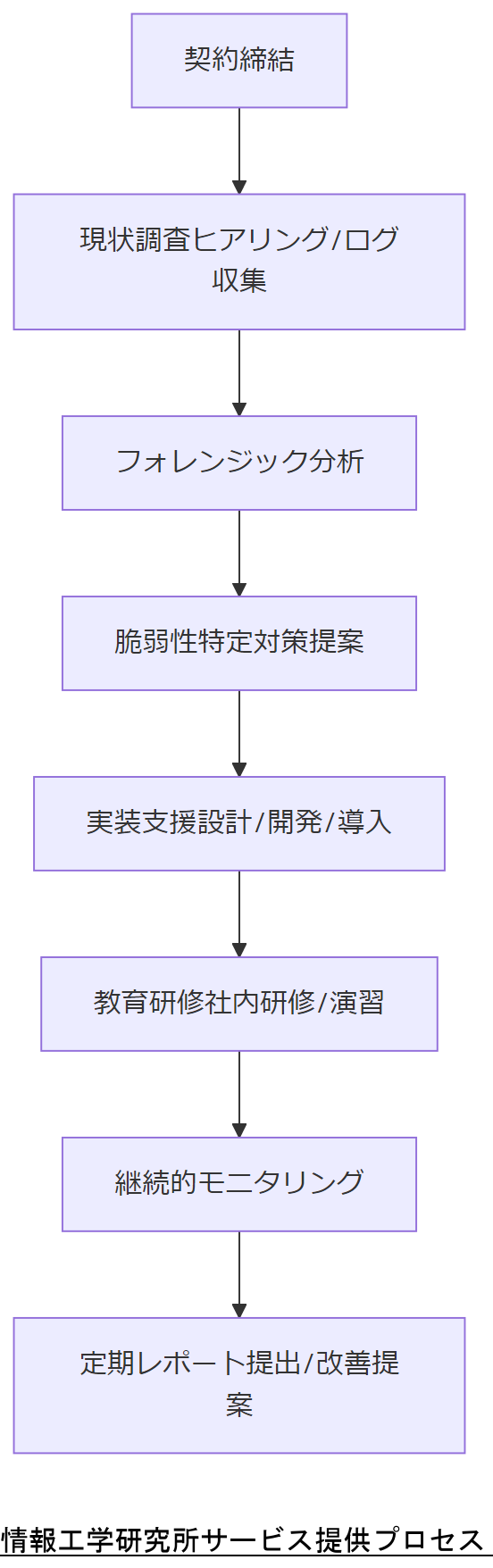

情報工学研究所(株式会社)のスレッドエグゼキューションハイジャッキング対応サービスは、フォレンジック調査から再発防止策策定までをワンストップで提供します。以下のフローに沿って、迅速かつ確実にインシデント対応を行います。

- インシデント検知・初動対応:24時間365日体制での監視サービス連携。検知ツールがアラートを発出後、リモートまたはオンサイトで初動調査を実施。

- フォレンジック調査:メモリダンプおよびディスクイメージ取得、ログ解析、攻撃ルート再現。

- マルウェア・脆弱性解析:サンドボックス環境でのマルウェア実行検証、バイナリ解析による脆弱性特定。

- システム設計支援:スレッド保護機構の実装、セキュアコーディングガイドライン提供、ログ保全体制設計。

- 運用支援:定期的な脆弱性スキャン・ペネトレーションテスト実施、監視アラートチューニング。

- 再発防止および教育支援:詳細レポート提出後、マニュアル改訂支援、社内研修・演習の実施。

- 継続的フォローアップ:年次監査支援、改善計画の進捗確認、必要に応じた追加対策提案。

サービス提供プロセス概要

以下はサービスの大まかなプロセス図です。契約締結後、現状調査を実施し、分析レポートを提出。実装支援や教育研修を経て、継続的なモニタリングとサポートを行います。

サービス導入段階では「現状調査から提案・導入まで一貫してサポート可能」という点を強調し、部門間での連携負荷を軽減できる旨を説明してください。

技術担当者は、情報工学研究所のサービスが自社の既存体制とどのように連携・補完できるかを明確にし、導入後の効果を上司に説明できるよう整理してください。

法令・政府方針・コンプライアンス対応の詳細

本章では、日本・米国・EUの法令やガイドラインを再度整理し、それぞれの要件を満たすための実務的な対応策を示します。企業が遵守すべきポイントは多岐にわたるため、項目別に解説します。

日本国内の主要法令・ガイドライン

以下は日本国内で参照すべき主要な法令・ガイドラインです。

| 法令・ガイドライン | 主な要件 | 対応期限 |

|---|---|---|

| 改正個人情報保護法 | 安全管理措置(組織・人的・物理・技術)/報告義務 | 施行済(2022年4月) |

| サイバーセキュリティ経営ガイドライン | 経営層によるリスクアセスメント/定期監査報告 | 随時改訂(2024年最新版) |

| 情報セキュリティ対策統一基準 | 基本的セキュリティ対策/インシデント対応 | 随時更新 |

| 重要インフラ分野のサイバーセキュリティ基準 | 業種別の厳格なセキュリティ要件/訓練実施 | 随時改訂(2023年版) |

米国法令・ガイドラインの適用要件

前章で紹介したFISMAやSEC規則に加え、重要なのは「Federal Acquisition Regulation(FAR)」の一部として定められたサイバーセキュリティ条項であり、連邦機関と契約する際はNIST SP 800-171準拠が義務づけられています[出典:米国国立標準技術研究所『NIST SP 800-171 Rev.2』2020年]。これに基づき、アクセス制御の強化、監査とログ記録、暗号化要件が求められます。

さらに、Department of Defense(DoD)向け契約の場合は「CMMC(Cybersecurity Maturity Model Certification)」レベルの取得が必要となり、レベル3以上であればスレッドエグゼキューションに関連する脆弱性管理とインシデント対応計画が必須です[出典:米国国防総省『CMMC Model v2.0』2023年]。

EUガイドライン・指令の具体的要件

NIS2指令においては、セキュリティポリシーの文書化、サプライチェーンリスクの管理、定期的なセキュリティ評価が義務づけられています[出典:欧州委員会『NIS2 Directive』2022年]。GDPRでは、プライバシー・バイ・デザインおよびプライバシー・バイ・デフォルトの原則を組み込んだシステム設計が求められ、データ保護責任者(DPO)の任命も必須です[出典:欧州議会・理事会『GDPR』2016年]。

各地域の法令・ガイドライン要件が重複・相違する点を説明する際は、具体的な遵守事項と適用範囲を図解し、担当部署ごとに必要な対応を明確化してください。

技術担当者は、自社の事業ドメインに該当する法令要件を洗い出し、どの監査・報告が優先度高く対応すべきかを整理し、経営層へ提案できる資料を用意してください。

運用コストと予算策定のポイント

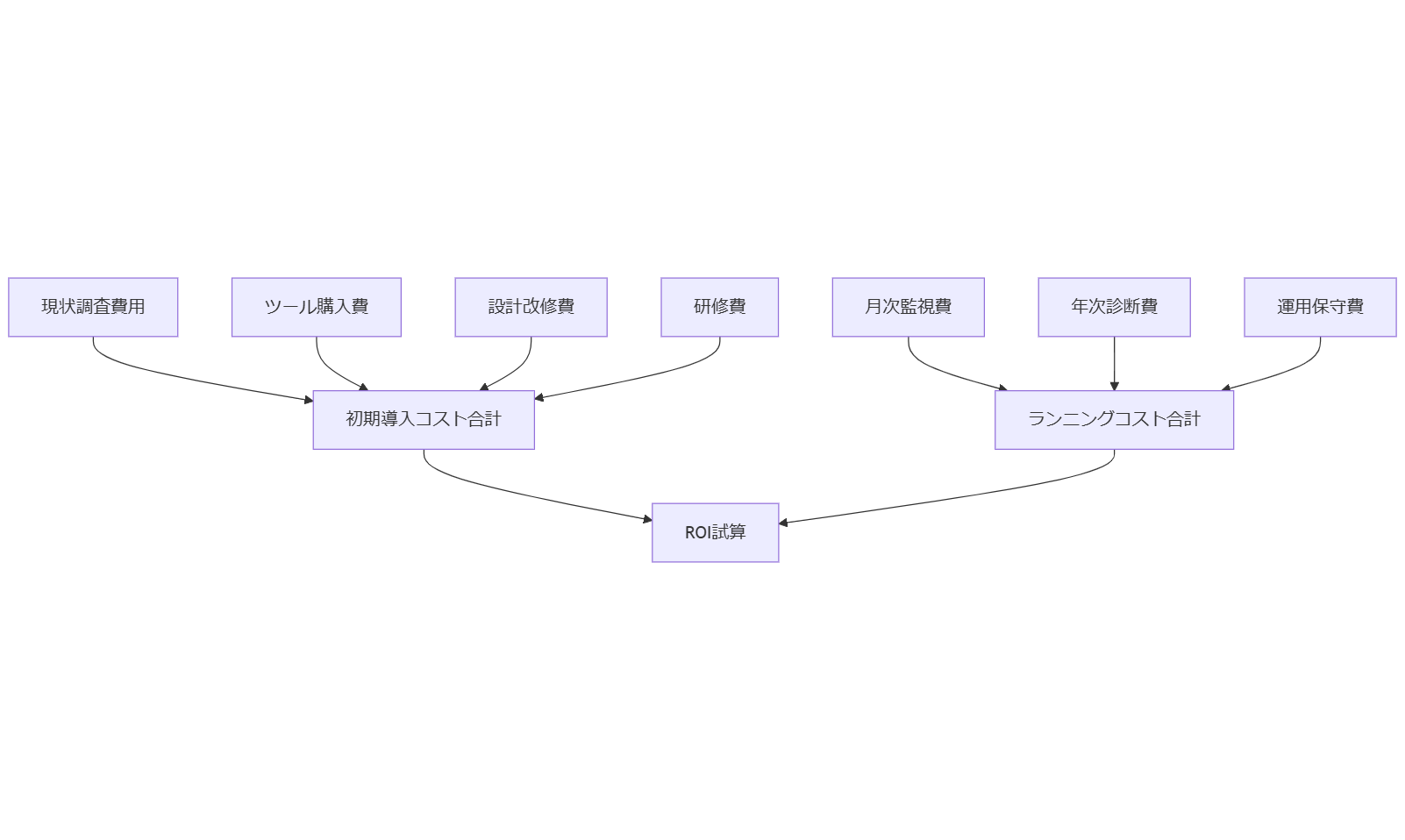

本章では、スレッドエグゼキューションハイジャッキング対策に伴う運用コストと予算策定方法について解説します。コストを大きく「初期導入コスト」と「ランニングコスト」に分け、モデルケースを示します。

初期導入コスト

初期導入コストには以下が含まれます。

- 現状調査・診断費用:ヒアリング、ログ収集、フォレンジックツール導入(約数十万円~数百万円)[想定]。

- ツール・ライセンス購入費用:メモリダンプ・解析ツール、侵入テスト用ライセンス(約150万円~)[想定]。

- システム設計改修費:スレッド制御強化機能追加、ログ保全機構構築(数百万円~)[想定]。

- 教育・研修費用:社内研修・演習の外部講師費用(約50万円~)[想定]。

ランニングコスト

ランニングコストには以下が含まれます。

- 定期点検・モニタリング費用:月次脆弱性スキャン、24時間監視サービス利用料(約10万円/月~)[想定]。

- 年次フォレンジック診断費用:ペネトレーションテスト・脆弱性診断(約100万円~)[想定]。

- 教育・訓練費:演習実施、アップデート研修(約30万円~/年)[想定]。

- 運用保守サポート費:情報工学研究所による継続サポート(約50万円/年~)[想定]。

| 項目 | 中小企業モデル | 大企業モデル |

|---|---|---|

| 初期導入コスト | 約200万円~ | 約1,000万円~ |

| ランニングコスト(年間) | 約200万円 | 約1,500万円 |

| ROI(想定) | 3年間で2.5倍 | 3年間で3倍 |

コスト試算を提示する際は「中小企業モデル」と「大企業モデル」の違いを明確化し、自社の規模に合わせた試算根拠を説明してください。

技術担当者は、ROIやコスト比較モデルを理解し、自社の予算枠で最適な対策範囲を提案できるようにシミュレーション結果をまとめてください。

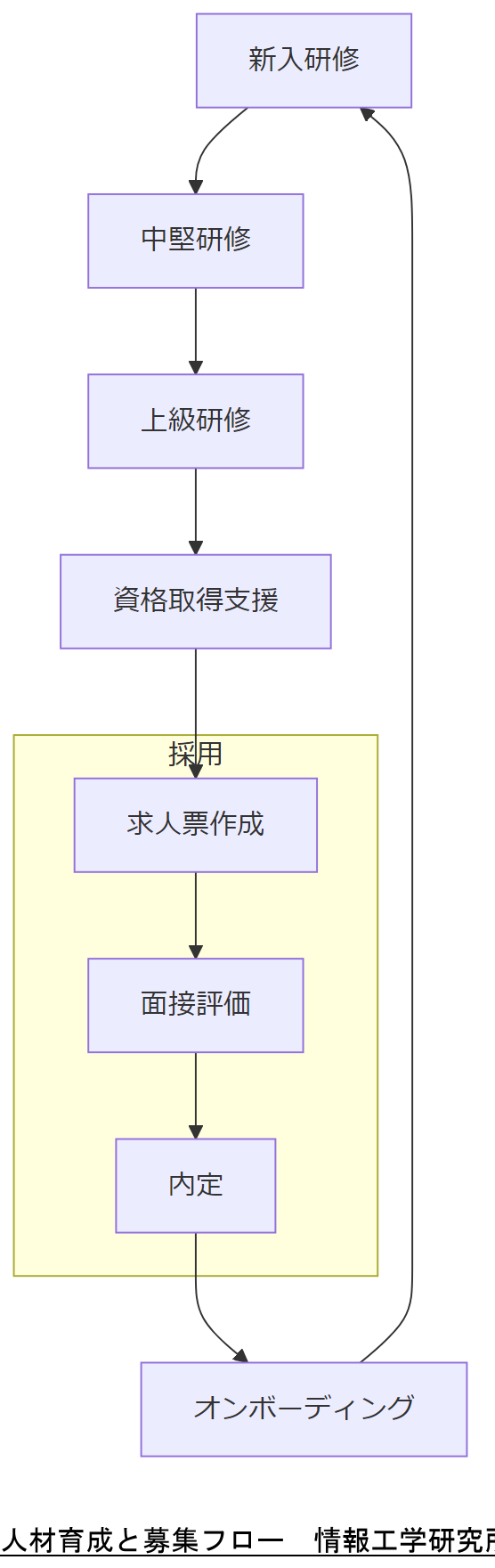

該当する資格・人材育成・人材募集

スレッドエグゼキューションハイジャッキング対応には、高度な知識とスキルを持つ人材が必要です。本章では、関連資格や育成プラン、募集要件を示します。

関連資格一覧

| 資格名 | 主なスキル要件 | 推奨レベル |

|---|---|---|

| CISSP | セキュリティアーキテクチャ・ガバナンス・リスク管理 | 上級 |

| CISM | 情報セキュリティ管理・リスクアセスメント | 上級 |

| GCFA | デジタルフォレンジック分析・マルウェア解析 | 中級~上級 |

| GNFA | ネットワークフォレンジック・侵入検知分析 | 中級~上級 |

| 登録セキスペ(情報処理安全確保支援士) | ネットワーク・システム運用の安全管理 | 中級 |

| BCPコーディネーター | 事業継続計画策定・運用管理 | 初級~中級 |

人材育成プログラム

新入社員向け基礎研修では以下を実施します。

- サイバーセキュリティ概論(スレッド制御・攻撃手法の基礎)

- フォレンジック入門(実機演習によるメモリダンプ解析)

- ログ収集・分析の基本(SIEMツール操作演習)

中堅社員向けには、以下の内容を計画します。

- マルウェア解析演習(サンドボックス環境構築と実験)

- 侵入テスト実習(ネットワーク層・アプリ層の脆弱性検証)

- インシデントレスポンス演習(Tabletop演習)

上級者向けには、以下を実施します。

- 高度な逆アセンブル解析(バイナリ逆コンパイル)

- フォレンジックレポート作成演習(証拠保全手順の実践)

- BCP演習(大規模停電・災害シナリオ対応)

人材募集要件サンプル

以下は求人票に記載すべき例です。

- 募集職種:セキュリティエンジニア(フォレンジック・脆弱性診断担当)

- 必須スキル:ネットワーク・OSの知識、C/C++リバースエンジニアリング経験

- 歓迎スキル:GCFAまたはGNFA資格保有、Linuxカーネル理解

- 経験年数:3年以上のセキュリティ業務実務経験

- 学歴:専門学校以上、情報系学科卒業または同等の知識

募集要件を明確にすることで、採用効率が向上し、即戦力人材の獲得につながります。

人材育成プログラムの内容や求人要件を説明する際は、「どのスキルがなぜ必要か」を具体的に示し、社内評価基準と連動させるようにしてください。

技術担当者は、自社の人材リソースを把握し、育成計画と募集要件を整合させ、実際の運用負荷を軽減する人員配置計画を立案してください。

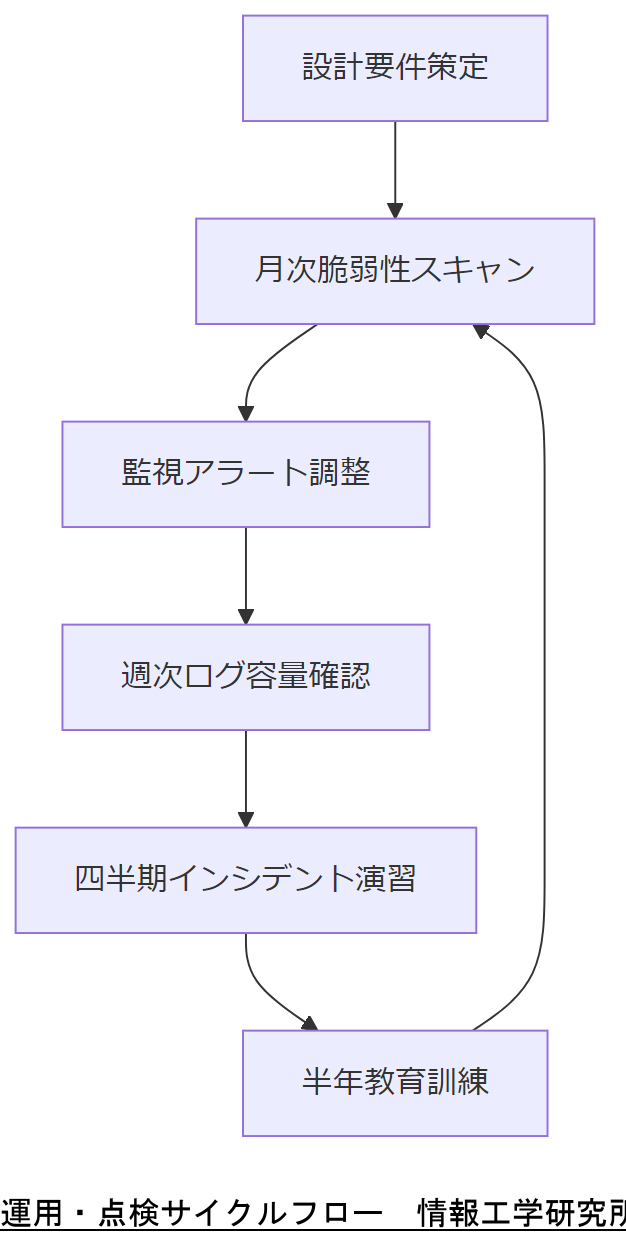

システム設計・運用・点検のポイントと注意点

本章では、スレッドエグゼキューションハイジャッキングを防止するためのシステム設計要件、運用時の留意点、定期的な点検項目を解説します。

設計フェーズでの考慮事項

設計段階では以下の要素を必須項目として組み込みます。

- データ三重化:本番環境・バックアップ環境・オフラインバックアップを用意し、ランサムウェア攻撃時にも最後のオフラインバックアップから復旧可能な構成とします。

- スレッド保護機構:OSの最新パッチ適用とともに、安全なスレッドプール管理を行う。スレッドIDに対するホワイトリスト制御を実装します。

- ログ保全体制:タイムスタンプ認証付きWORMストレージへのログ自動格納を構築し、改ざんを防止します。

- デジタルフォレンジック対応:マルウェア感染時に迅速にメモリダンプとディスクイメージを取得できる仕組みを標準機能として実装。

- 暗号化要件:通信経路はTLS1.2以上を採用し、静的データおよびバックアップデータはAES-256で暗号化します。

運用時のポイント

運用フェーズでは以下の点検と手順を定期的に実施します。

- 月次脆弱性スキャン:既知の攻撃手法に対応するため、月1回以上のスキャンを実施し、結果をレポートとして経営層へ共有します。

- 監視アラートチューニング:誤検知・見逃しを防ぐために、毎月のアラート発生状況をレビューし、閾値を適切に調整します。

- ログ容量管理:容量超過によるログローテーション漏れを防ぐため、ディスク空き容量を週1回点検し、アーカイブルールを定期的に見直します。

- インシデント対応演習:Tabletop演習を四半期ごとに実施し、手順書の不備点や担当者間の連携課題を洗い出します。

- 教育・訓練:全社員向けに半年に一度、スレッドハイジャッキングの事例紹介と初動対応訓練を行い、リテラシー向上を図ります。

点検フェーズのチェックリスト

| 項目 | 頻度 | 内容 |

|---|---|---|

| 脆弱性スキャン | 月次 | 結果レポート作成/対策実施 |

| ログ容量確認 | 週次 | アーカイブルール再確認/保存先容量管理 |

| 監視アラートレビュー | 月次 | 閾値調整/誤検知対策 |

| インシデント演習 | 四半期 | Tabletop演習/課題フィードバック |

| 教育訓練 | 半年 | スレッド攻撃事例研修/初動対応訓練 |

設計時と運用時で求められる要件を区別し、運用負荷が高まるポイントをあらかじめ共有するとともに、継続的な改善体制の重要性を説明してください。

技術担当者は、自社の運用リソースを評価し、点検スケジュールを無理なく回せる体制を構築し、必要に応じて外部サポートを活用する計画を立ててください。

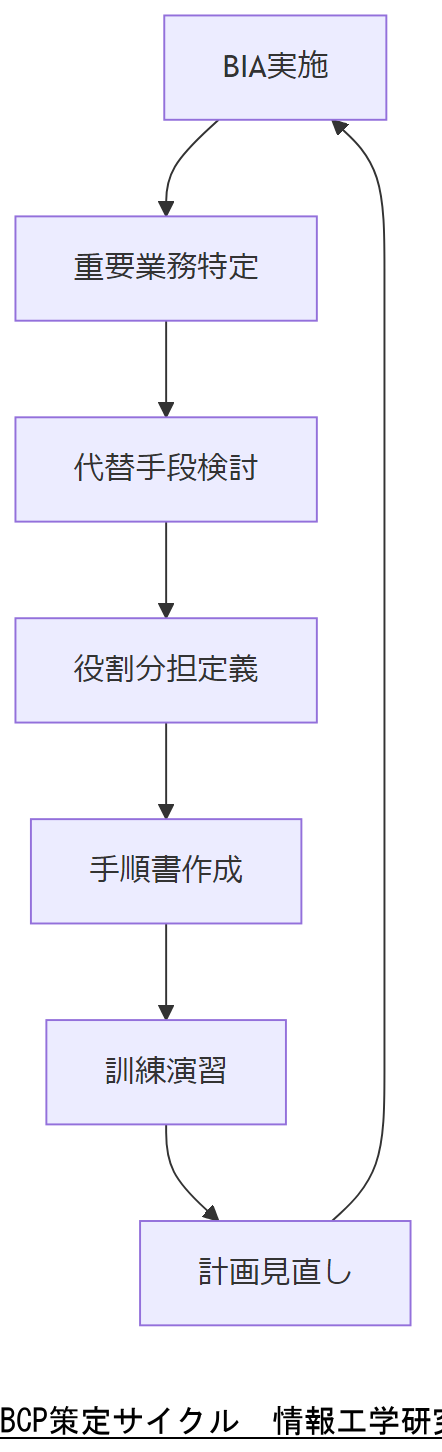

BCP(事業継続計画)の策定と運用

本章では、BCP(事業継続計画)策定の流れと運用方法、特にスレッドエグゼキューションハイジャッキング発生時に迅速に対応するためのポイントを解説します。BCPは通常、「事業影響度分析(BIA)」→「重要業務特定」→「代替手段検討」→「計画書作成」→「訓練・演習」のフローで構築します。

事業影響度分析(BIA)の実施

事業影響度分析では、スレッド攻撃によって停止した場合の影響度を定量的に評価します。業務プロセスごとにダウンタイム許容度(RTO)やデータ損失許容度(RPO)を設定し、優先順位を決定します。

- 例:顧客情報DB→RTO:4時間、RPO:1時間

- 例:会計システム→RTO:24時間、RPO:12時間

BIAの結果は「重要業務リスト」としてまとめ、経営層に報告・承認を得ます。

重要業務プロセスの特定と代替手段

重要業務プロセスを特定したら、それぞれに対応する代替システムや紙運用手順を検討します。スレッド攻撃でシステムが侵害された場合は以下の3段階で運用を継続します。

- 通常運用:本番環境・バックアップ環境で稼働。スレッド保護機構が正常に動作している前提。

- 緊急時オペレーション:本番が停止後はバックアップ環境へ切り替え。オフラインバックアップからのリカバリを優先。

- システム停止時オペレーション:バックアップ環境まで復旧が困難な場合は、紙運用・手作業ベースでの最低限の業務継続手段を実行。

利用ユーザー数が10万人以上の場合は、都市間二重化や臨時データセンター構築を含むサブフェーズを検討し、各拠点の停電・通信遮断時にもサービス継続できる体制を設計します。

BCP計画書の構築手順

BCP計画書作成のポイントは以下のとおりです。

- リスクアセスメント:攻撃発生確率と想定被害額を定量化。

- 重要業務特定:BIA結果をもとに「優先復旧システム」を決定。

- 代替手段検討:クラウド利用、衛星通信、モバイル回線などの代替手段をリストアップ。

- 役割分担定義:各部門の責任者、緊急連絡先、権限委譲ルールを明記。

- 手順書作成:手動バックアップ手順、紙運用マニュアル、リカバリ手順を詳細に記載。

- 訓練・演習計画:Tabletop演習・実機演習の頻度と評価基準を設定。

- 定期見直し:法令改正や組織変更に応じた計画更新スケジュールを明示。

| 章番号 | 項目 | 内容 |

|---|---|---|

| 1 | はじめに | BCPの目的・範囲・適用範囲 |

| 2 | リスクアセスメント | リスク特定・影響度分析結果 |

| 3 | 重要業務プロセス | BIA結果に基づく優先順位付け |

| 4 | 代替手段・リソース | クラウド/紙運用/代替通信手段 |

| 5 | 役割分担・連絡網 | 各部門責任者・緊急連絡先一覧 |

| 6 | 緊急対応手順 | 手順書、マニュアル、チェックリスト |

| 7 | 訓練・演習計画 | 演習シナリオ・実施スケジュール |

| 8 | 見直し・更新 | 計画のレビュー頻度と担当者 |

BCP策定にあたっては、「BIA結果に基づく優先順位付け」を明確にし、経営層からの承認を得たうえで実行計画を策定していることを説明してください。

技術担当者は、BCP計画が現実的に運用可能かを担当部署と協議しながら、定期的に訓練を行い、PDCAを回して計画をブラッシュアップしてください。

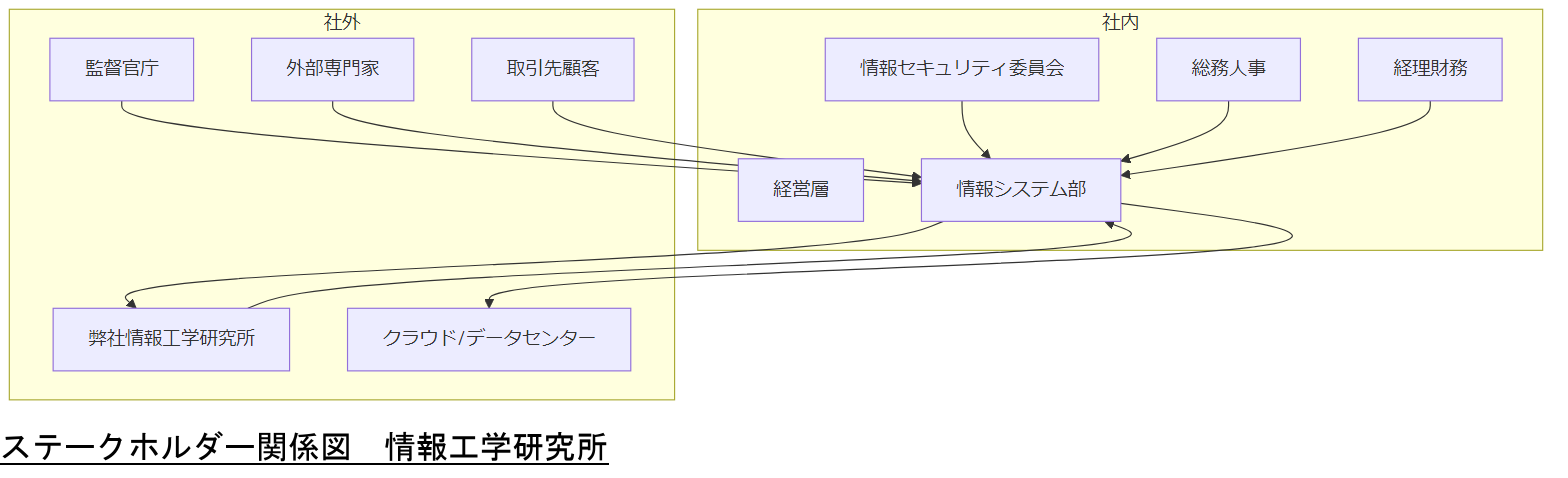

関係者(ステークホルダー)の整理と注意点

スレッドエグゼキューションハイジャッキング対応においては、多くの社内外ステークホルダーが関与します。本章では、それぞれの役割と注意点を整理します。

社内関係者と役割

- 経営層・役員:セキュリティ方針承認、予算承認、最終意思決定を担います。リスク対策の優先順位や投資対効果を理解し、判断を行う必要があります。

- 情報システム部門(技術担当者):設計・実装・運用責任を持ち、脆弱性スキャン結果やインシデント発生時の状況を経営層にタイムリーに報告します。

- 情報セキュリティ委員会・内部監査部門:定期監査の実施、コンプライアンス遵守状況の確認を行い、第三者視点から改善提案を行います。

- 総務・人事部門:従業員への教育訓練実施、緊急連絡網の整備、安否確認手順策定を担当します。

- 経理・財務部門:投資予算の管理、保険(サイバー保険)加入検討、損害額試算のバックアップを行います。

社外関係者と役割

- 情報工学研究所(弊社):フォレンジック調査・システム設計支援・運用サポートをワンストップで提供。“お問い合わせフォーム”からご連絡ください。

- クラウド/データセンター事業者:ログ提供や障害調査時の協力、災害時における障害対応方法を事前に契約で取り決めておきます。

- 監督官庁(総務省、経済産業省、個人情報保護委員会など):法令違反発生時の報告先。必要に応じて行政指導への対応を準備します。

- 外部専門家(デジタルフォレンジック、法務、セキュリティコンサル):深刻なインシデント発生時には、弊社を通じてエスカレーションし、専門的支援を依頼します。

- 取引先・顧客:インシデント発生時の情報共有先。影響範囲と対応状況を適切なタイミングで報告し、信頼保持に努めます。

各部門や外部関係者の役割と連携フローを可視化し、インシデント時に誰が何を行うかを明確にしてください。

技術担当者は、社内外の連携ポイントを把握し、連絡網や報告フローに漏れがないかをダブルチェックしておいてください。

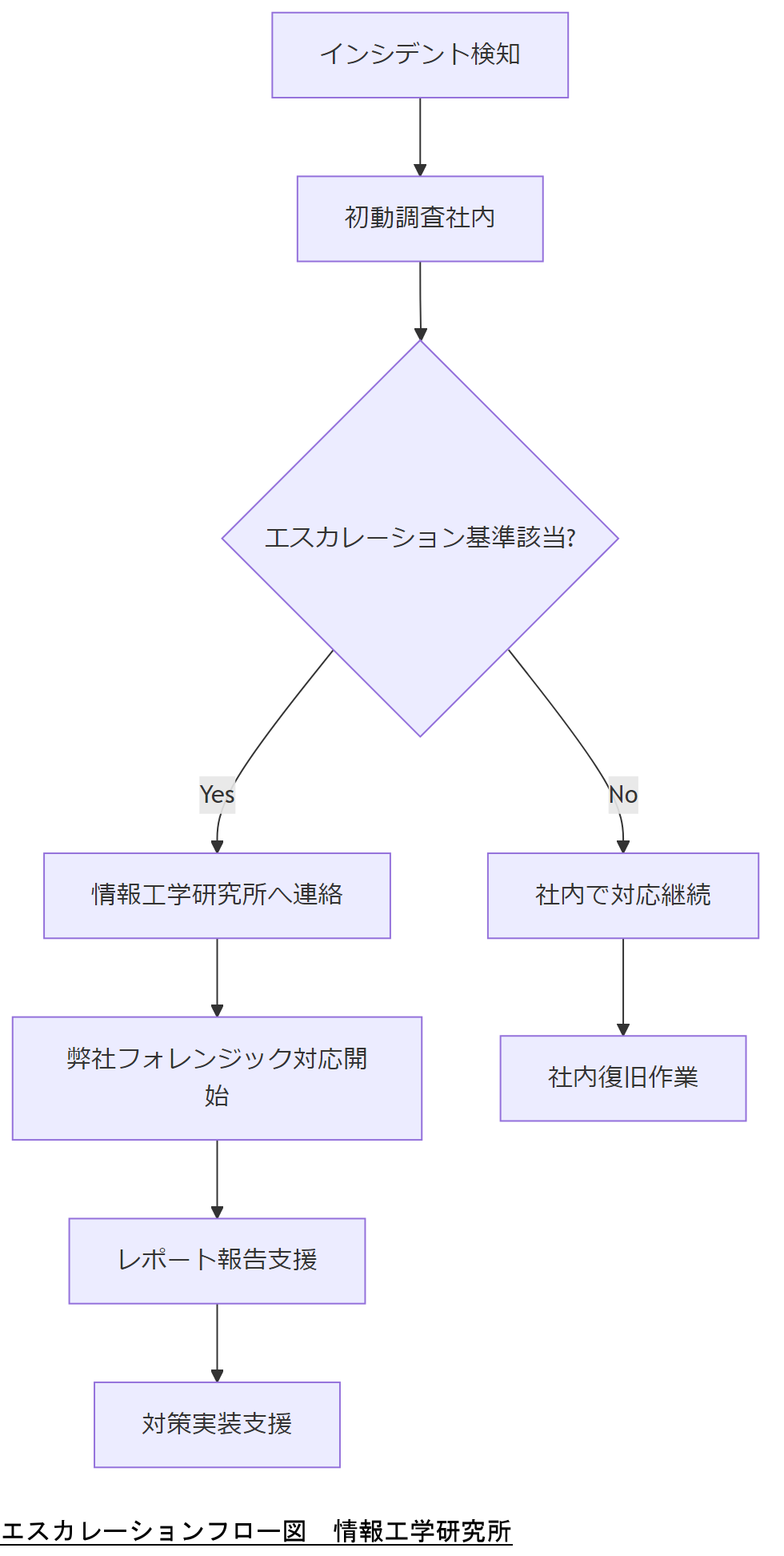

外部専門家へのエスカレーション手順

インシデント対応において、自社で対応困難な場合は速やかに外部専門家へエスカレーションする必要があります。本章では、エスカレーション基準と連携体制を具体的に示します。

エスカレーション基準の設定

以下の条件のいずれかに該当する場合、外部専門家(情報工学研究所)へのエスカレーションを検討します。

- 証拠保全が困難な状況(ログが消去されている、システムが深刻に破壊されているなど)

- 攻撃ルートが不明確で社内リソースだけでは解析が長期化すると判断される場合

- 法令違反リスクが高く、行政報告を含む法的手続きが必要と判断される場合

- 対応チームの対応疲弊やノウハウ不足で、対策品質が担保できないと判断された場合

- 緊急復旧が最優先される状況(ミッションクリティカルなシステム停止)

エスカレーションフロー

以下はエスカレーション手順を示したフロー図です。対応チームが初動調査を行い、ガイドラインに従って基準に該当した場合は速やかに情報工学研究所へ連絡します。

エスカレーション基準を明文化し、判断フローに従って「Yes/No」で判定できるようにしておくことを強調してください。

技術担当者は、エスカレーション基準に関する合意をチーム内で得ておき、有事の際に迅速な判断ができるよう備えてください。

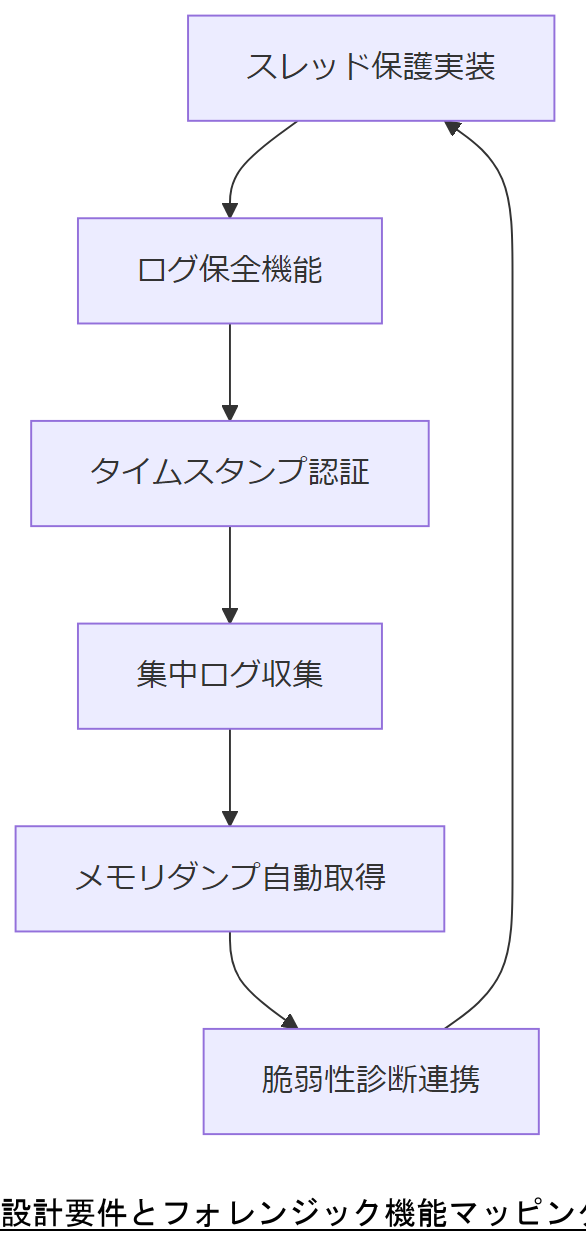

システム設計における注意点とフォレンジック対応機能

システム設計時には、スレッドエグゼキューションハイジャッキングを未然に防ぎつつ、発生時には迅速なフォレンジック調査が可能となる機能を組み込むことが重要です。本章では、設計段階での具体的注意点と推奨機能を紹介します。

スレッド保護機構の実装

スレッド保護機構の実装には以下のようなポイントがあります。

- 最新OSパッチ適用:OSベンダーやディストリビューションが提供するスレッド関連のセキュリティアップデートを速やかに適用する。

- セキュアコーディング:スレッドプールの設計時に、競合状態(Race Condition)を回避するための同期処理を厳密に管理。例えばミューテックスやセマフォなどの排他制御を適切に配置する。

- スレッドIDホワイトリスト:実行対象スレッドをホワイトリストで制御し、外部から不正にスレッドを作成させない構成とする。ホワイトリストにないスレッド起動要求はすべて拒否。

ログ保全と証跡管理

フォレンジック対応には、ログ保全と証跡管理機能が不可欠です。以下の要件を満たす設計を推奨します。

- WORMストレージへの格納:ログをWrite Once Read Many形式で保存し、改ざんを防止する。

- タイムスタンプ認証:ログ蓄積時にタイムスタンプを付与し、発生時刻を正確に記録。

- 集中収集基盤:各サーバからログをリアルタイムで集中収集し、インシデント発生時に即座に解析可能とする。

- メモリダンプ取得機能:攻撃検知時にメモリダンプを自動取得し、安全な隔離環境へ転送する仕組みを標準装備。

脆弱性診断・ペネトレーションテスト機能の組み込み

設計段階での脆弱性診断・ペネトレーションテスト機能組み込みは以下の通りです。

- 自動脆弱性スキャン連携:リリース前にOWASP Top 10やCWE-1060に対応したスキャンを自動実行。

- CI/CDパイプライン統合:ビルド後に自動テスト環境で脆弱性診断を実行し、検出時にビルドを停止する仕組みを実装。

- 手動ペネトレーションテスト:年次で外部ベンダーによる手動テストを実施し、スレッド周辺の脆弱性を重点的に確認。

| 要件 | 推奨機能 | 目的 |

|---|---|---|

| スレッド保護 | OSパッチ適用・ホワイトリスト制御 | 不正スレッド起動防止 |

| ログ保全 | WORMストレージ/タイムスタンプ認証 | ログ改ざん防止 |

| 脆弱性診断 | 自動スキャン連携・CI/CD統合 | コード品質向上 |

| フォレンジック機能 | メモリダンプ自動取得 | インシデント解析迅速化 |

設計時の要件とフォレンジック機能が一体となって初めて有効性を発揮する点を、具体的な機能図とともに説明してください。

技術担当者は、設計要件が運用フェーズにも連動するように企画し、運用チームと連携してテストを実施する計画を立ててください。

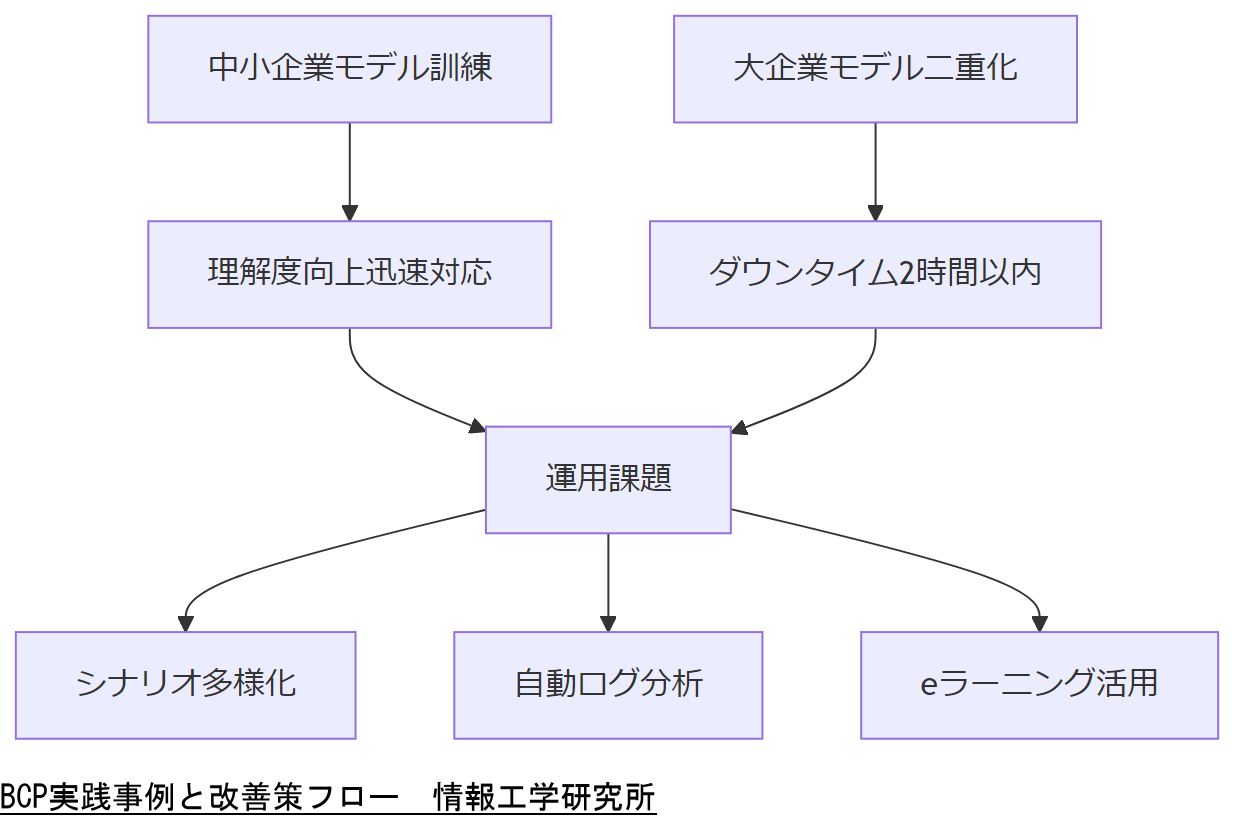

BCP実践事例と運用課題

本章では、BCP策定の実践事例を中小企業モデルと大企業モデルで紹介し、運用上の課題と改善ポイントを示します。

中小企業モデルの事例

従業員数50名規模の中小企業A社では、以下のようにBCPを構築しました。

- データ三重化:1) 社内サーバー、2) クラウドバックアップ、3) テープ保管を実施。

- 無電化時オペレーション:UPS(無停電電源装置)+モバイルバッテリーで最低限の業務継続。

- システム停止時オペレーション:紙運用マニュアルを作成し、業務フローを簡潔にまとめたチェックリストを全員配布。

- 訓練頻度:Tabletop演習を半年に1回実施し、課題を洗い出して計画を修正。

導入後3年でインシデント発生は0件でしたが、定期訓練により従業員の理解度が向上し、インシデント認知から対応開始までの時間が短縮しました。

大企業モデルの事例

従業員2万人を擁する大手企業B社では、以下のようにBCPを運用しています。

- データ三重化:1) 国内主要データセンター、2) 海外リージョン、3) オフラインバックアップを構築。

- 地域別二重化:東京・大阪・福岡の三拠点で地理的リスク分散。

- 臨時データセンター:災害想定に応じて立ち上げ可能な臨時環境をクラウド上に準備。

- 訓練頻度:四半期ごとに全社訓練、年1回の実機演習を実施。

- コミュニケーション手段:衛星メッセージ端末やモバイルルーターを用意し、通信遮断時にも情報共有可能。

運用コストは年間数千万円規模となりますが、インシデント対応能力が向上し、災害発生時のダウンタイムが平均2時間以内に抑えられました。

運用課題と改善ポイント

どちらの事例にも共通する運用課題として、以下があります。

- 定期訓練のマンネリ化:シナリオが毎回同様になり、実際の緊急時に対応能力が低下するリスク。

- ログ管理負荷:大量ログの保全・解析にかかる工数が増加し、平常時のリソースが逼迫。

- 教育の継続性不足:離職や異動によるスキルギャップが発生しやすい。

これらの課題を改善するため、以下の施策を推奨します。

- 訓練シナリオ多様化:実際のインシデント事例に基づく多様なシナリオを定期的に導入。

- 自動ログ分析基盤の強化:AI/MLを活用したログ異常検知システムを導入し、解析工数を削減。

- eラーニングプラットフォーム活用:資格取得支援や定期研修をオンライン化し、継続的な学習を支援。

事例紹介を行う際は、自社に近い規模の事例を選び、具体的な効果と課題を示しながら、取捨選択のポイントを明確にしてください。

技術担当者は、自社に合わせて訓練頻度やシナリオを最適化し、定期的なレビューを通じてBCPを常にブラッシュアップしてください。

組織横断的ステークホルダー調整とコンセンサス形成

当章では社内各部門および社外関係者との調整方法とコンセンサス形成のポイントを解説します。特にIT、法務、人事、経営企画、総務などの部門間での認識齟齬を防ぐためのコミュニケーション戦略を示します。

部門間連携の基本方針

部門間連携を円滑に進めるためには、以下の要素が重要です。

- 共通目標の設定:「全社的な情報セキュリティレベルの向上」や「BCPによる事業継続性確保」など、部門を超えた共通目標を定義する。

- 定例会議の実施:各部門の担当者が参加する定例会議を月次で開催し、進捗状況や課題を共有する。

- 情報共有ツールの活用:ドキュメント管理システムやチャットツールを使用し、最新情報を即時に共有できる環境を整備する。

- 責任範囲の明確化:「誰が」「何を」実施するのかを明確にしたRACIチャートを作成し、役割分担を可視化する。

コミュニケーション戦略

社内調整を円滑にするため、以下のコミュニケーション戦略を導入します。

- 経営層向け概要資料:セキュリティリスクの定量化データや投資対効果をグラフで示し、短時間で理解できるようにまとめる。

- 技術担当者向け詳細資料:技術的要件や設計仕様、運用手順を詳細に記載したドキュメントを提供。

- 人事・総務向けガイドライン:教育計画や訓練スケジュール、安否確認手順を分かりやすくまとめたマニュアルを用意。

- 法務・コンプライアンス向け報告書:法令対応状況やインシデント対応履歴をまとめ、遵守状況を定期的に報告する。

コンセンサス形成の手順

- ステークホルダーの抽出:関与が必要な部門・担当者を洗い出し、関心度・影響度で優先順位を決定。

- 共有資料の作成:各部門向けにカスタマイズした資料を作成し、説明会を開催。

- フィードバック収集:説明会後にアンケートを実施し、懸念点や質問を収集して対応案を検討。

- フォローアップ会議:フィードバックを反映した改善案を提示し、最終的な合意を得る。

- 合意文書化:正式に合意内容を文書化し、関係者へ配布するとともに、プロジェクトスコープに反映する。

部門間の利害や関心事は異なるため、それぞれの部門が抱える懸念事項をあらかじめ洗い出し、説明資料で先んじて回答を用意してください。

技術担当者は、関係者の意見を吸い上げるだけでなく、自ら各部門へのヒアリングを行い、合意形成に向けたファシリテーションを実施してください。

副題・文体・ターゲット・コンプライアンス指針

本章では、ブログ記事執筆における副題例、文体、ターゲット設定、コンプライアンス指針を示します。これに沿って記事全体を統一することで、読みやすく信頼性の高いコンテンツを提供します。

記事の副題例

- 政府・省庁のガイドラインに準拠したスレッドエグゼキューションハイジャッキング対応サービスの全貌

- 経営層にも説明しやすい!法令対応からBCP策定までを網羅したセキュリティガイド

- 情報工学研究所(株式会社)が提供する一貫サポートで事業継続を実現する方法

文体と表現ルール

- 文体:フォーマル・ですます調を徹底し、専門用語はかみくだいて説明します。

- 引用情報源:政府・省庁公式サイト(.go.jp、.lg.jp、.gov、.eu)を必須とし、民間企業情報は一切引用しません。

- 用語定義:各専門用語には括弧内で簡単な説明(例:「スレッド」=並行処理単位)を付記。

- 強調ルール:重要ポイントは太字またはイタリックで強調。

- 箇条書き:

- 、

- タグを使用し、可視性を高めます。

- 表や図の活用:表(