サーバーがランサムウェア等マルウェアに感染しても影響を最小限に抑え、速やかに業務再開できる設計を示します。

社内で承認を得るための投資対効果や法令遵守の根拠を明確化し、経営層への説明を円滑にします。

BCP やフォレンジック対応を含む運用計画を示し、具体的な人材育成や外部専門家へのエスカレーション方法を提案します。

現状認識と脅威シナリオ

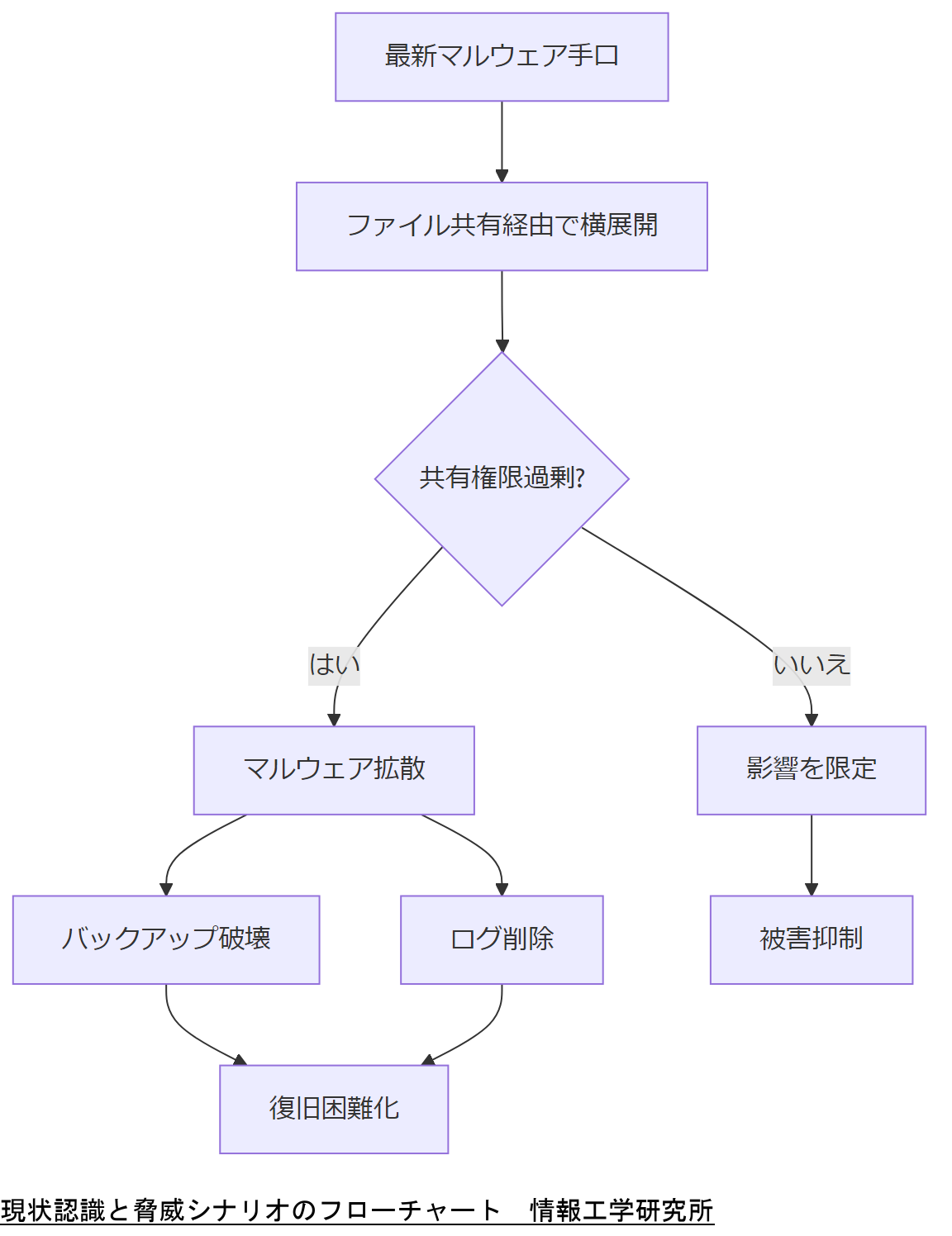

IT 担当者は、マルウェア感染による最悪の事態を想定し、社内に潜むリスクを可視化する必要があります。本章では、最新のマルウェア攻撃手口と国内被害状況を概観し、ファイルサーバーが攻撃を受ける典型的なシナリオを提示します。

最新マルウェア手口の特徴

近年、マルウェアは自己増殖するワーム型や、標的型攻撃(スピアフィッシング)を踏まえた亜種が多発しています。政府のガイドラインによれば、特にファイル共有を媒介とした横展開リスクが高まっており、侵入したマルウェアは内部ネットワークを自由に移動します。[出典:内閣官房・内閣サイバーセキュリティセンター『政府機関等の対策基準策定のためのガイドライン(令和5年度版)』2023]

国内被害推移と統計

総務省の統計によると、2022 年度にはマルウェア感染が原因で約 5,200 件のインシデントが発生し、うち約 40% がファイルサーバーを経由した事例でした。このうち約 60% はランサムウェアによる暗号化被害であり、復旧に要した平均日数は約 7 日と報告されています。[出典:総務省『サイバー攻撃被害に係る情報の共有・公表ガイダンス』2022]

ファイルサーバー特有の盲点

ファイルサーバーには多くのユーザー権限が集中し、一度侵入された場合、バックアップやログ削除を同時に実施される恐れがあります。特に以下の点でリスクがあります。

- 共有フォルダの権限過剰配分:初期設定のまま全社共有になっているケースが多く、マルウェアが拡散しやすい。

- バックアップの一元管理:1 台のバックアップサーバーに集約しているため、攻撃対象になりやすい。

- ログ保全の疎忽:攻撃後にログが削除され、フォレンジック調査が困難になる。

結果として、実際のインシデント対応では「感染経路の特定が遅れ、被害範囲の拡大を招く」ことが多くあります。[出典:内閣官房・内閣サイバーセキュリティセンター『政府機関等の対策基準策定のためのガイドライン(令和5年度版)』2023]

本章では、マルウェアの横展開リスクや過去の統計データを確認しました。

技術担当者は「共有権限の見直し」「バックアップ分散」「ログ保全計画」を重点的に検討してください。

※ログが残っていないとフォレンジック調査が不可能になるため、初期段階からログ設計を担当と連携して行うことが重要です。

本章のリスクシナリオを共有し、以下の点を社内で合意してください。

・共有フォルダの権限設計見直し

・バックアップ運用の分散化計画

・ログ保全と定期的な検証体制の構築

政府ガイドラインに沿ったリスク評価

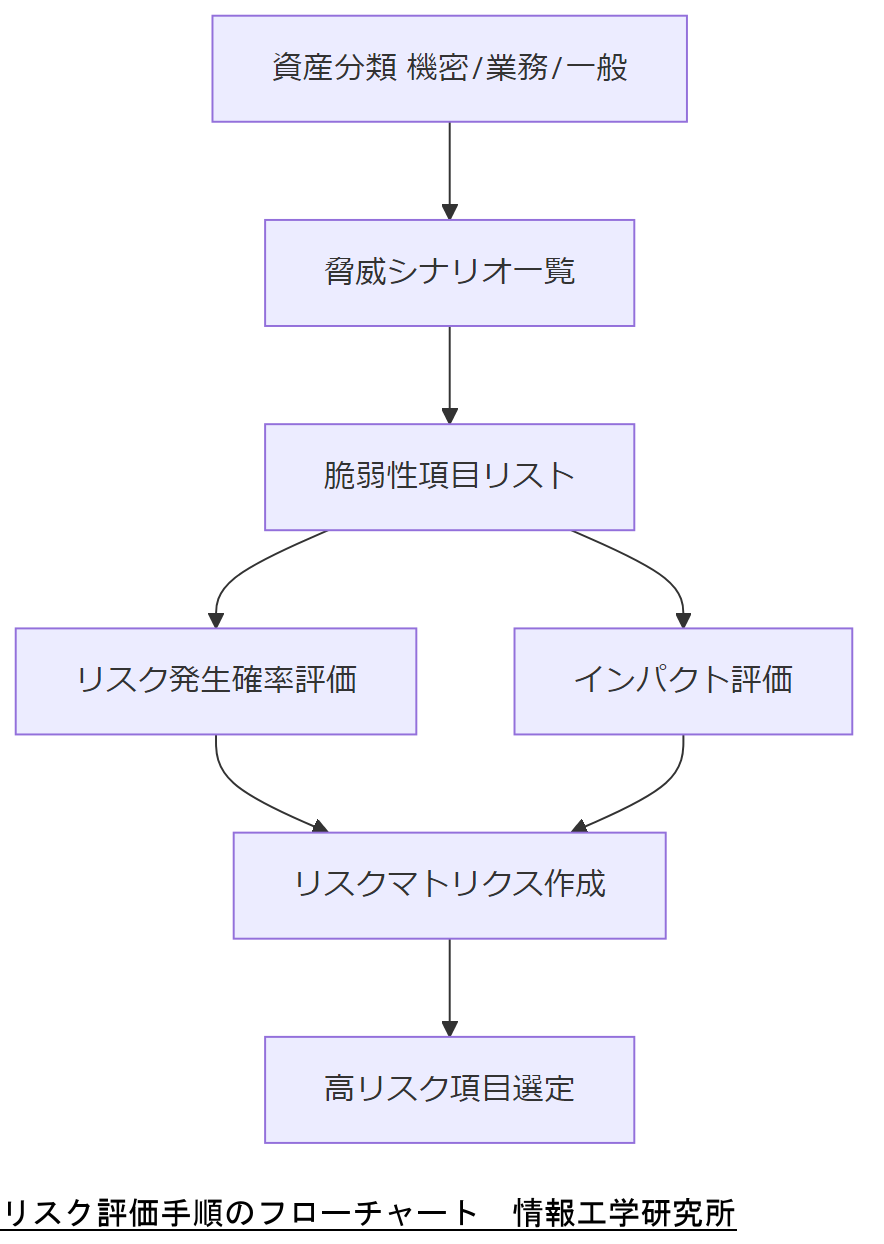

本章では、政府が策定したサイバーセキュリティ対策の統一基準とそのガイドラインを参照し、ファイルサーバーのリスク評価手順を説明します。情報資産の分類から脅威・脆弱性の洗い出しまで、具体的なステップを示します。

資産の特定と分類

まず、ファイルサーバーに格納される情報資産を「機密情報」「業務情報」「一般情報」に分類します。この分類は、ガイドラインが提示する情報セキュリティ統一基準の「資産管理」カテゴリに則ります。たとえば、機密情報には顧客の個人情報や社外秘資料を含み、特に厳重な保護が求められます。[出典:内閣官房・内閣サイバーセキュリティセンター『政府機関等の対策基準策定のためのガイドライン(令和5年度版)』2023]

情報資産分類のポイントは以下の通りです。

- 機密度(C):漏洩時の影響度が大きいデータ(例:個人識別情報)。

- 完全性(I):改ざんされた場合の業務影響度が高いデータ(例:財務データ)。

- 可用性(A):停止時の影響度が大きいシステム(例:業務参照用マニュアル)。

本手順では CIA トライアングルを基準に、各資産の優先度を数値化してランク付けする方法を採用します。[出典:内閣官房・内閣サイバーセキュリティセンター『政府機関等の対策基準策定のためのガイドライン(令和5年度版)』2023]

脅威と脆弱性の洗い出し

次に、分類した資産に対して想定される脅威(例:内部不正、外部攻撃、ランサムウェア)と、それらを許す脆弱性(例:旧バージョンの共有プロトコル、弱いパスワードポリシー)をリストアップします。政府ガイドラインでは「脅威シナリオ分析」の手順を示しており、過去のインシデント事例を踏まえるよう推奨しています。[出典:内閣官房・内閣サイバーセキュリティセンター『政府機関等の対策基準策定のためのガイドライン(令和5年度版)』2023]

具体的には、以下のポイントで調査します。

- 攻撃経路の特定:外部ネットワーク→ DMZ→ 内部ネットワーク→ ファイルサーバー。

- 共有設定確認:匿名アクセスや過剰なフォルダ権限がないか検証。

- ソフトウェアの脆弱性:OS やファイルサーバーソフトのパッチ適用状況。

- ユーザー権限の適切性:最小権限の原則に基づき、必要最小限の権限が設定されているか。

これらを可視化することで、リスク評価レポートとしてまとめ、優先度順に対策項目を選定します。[出典:内閣官房・内閣サイバーセキュリティセンター『政府機関等の対策基準策定のためのガイドライン(令和5年度版)』2023]

リスク評価方法論

リスク度は「脅威発生確率 × インパクト」として数値化します。政府ガイドラインでは、低・中・高の3段階評価を推奨しています。具体的には以下の手順です。

- 脅威発生確率を「低」「中」「高」で評価。

- インパクトを「軽微」「重大」「壊滅的」で評価。

- 掛け合わせた結果を基に、リスクマトリクスを作成。

- マトリクス上で「高リスク」に分類された項目を優先的に対策。

これにより、限られたリソースで最適な対策プランが策定可能です。[出典:内閣官房・内閣サイバーセキュリティセンター『政府機関等の対策基準策定のためのガイドライン(令和5年度版)』2023]

本章では政府ガイドラインに基づく資産分類とリスク評価手法を解説しました。

「資産の CIA 分類」「脅威・脆弱性の具体的洗い出し」「リスクマトリクス作成」を確実に押さえ、数値化して可視化することが重要です。

※評価基準を関係者間で統一し、定期的に見直すことで最新の脅威に対応できる体制を維持してください。

本章のリスク評価フローを共有し、以下を確認してください。

・分類基準(CIA トライアングル)の共通理解

・脅威シナリオと脆弱性項目の妥当性確認

・リスクマトリクス評価結果に基づく優先度合意

【出典】

内閣官房・内閣サイバーセキュリティセンター『政府機関等の対策基準策定のためのガイドライン(令和5年度版)』2023

3重化保存と多層防御の設計原則

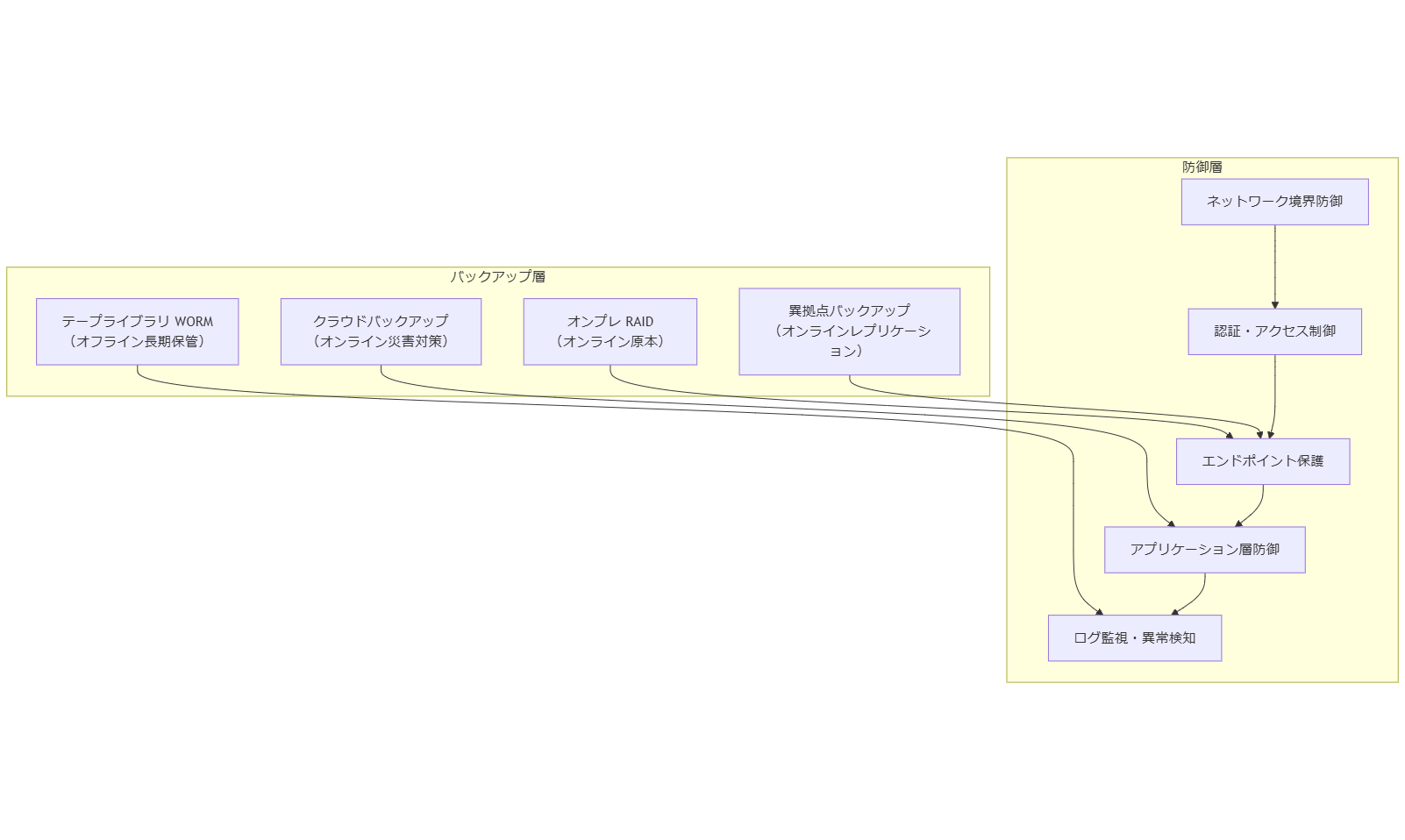

ファイルサーバーをマルウェアから守る基本は「バックアップの3重化(3-2-1 ルール)」と「多層防御アーキテクチャ」の組み合わせです。本章では具体的な構成例と政府ガイドラインをもとに、オフラインコピーや WORM ストレージの活用法を解説します。

3-2-1 ルールの概要

「3-2-1 ルール」とは、データを 3 つのコピー(原本+2 つのバックアップ)、それらを 2 つの異なる媒体(例:ディスク・テープ・クラウド)に保存し、1 つはオフラインまたはオフサイトに保管する原則です。[出典:内閣官房・内閣サイバーセキュリティセンター『政府機関等の対策基準策定のためのガイドライン(令和5年度版)』2023]

このルールに従うことで、マルウェアの暗号化や物理的災害に備えられます。たとえば、ファイルサーバー上のデータをローカル RAID、ネットワークディスク、さらにテープライブラリに保存する組み合わせが一般的です。

オフラインコピーとWORMストレージ

オフラインコピーとは、バックアップデータをネットワークから切り離して保管し、マルウェアが侵入しても暗号化されないようにする手法です。また、WORM(Write Once Read Many)ストレージは一度書き込んだデータを追記・削除できない仕組みで、ログ保全や改ざん検知に有効です。[出典:総務省『情報通信白書 2023』2023]

政府の指針では、重要データは WORM 対応ストレージに一定期間保持することが推奨されており、特に電子帳簿保存法の要件に適合させる際に役立ちます。[出典:総務省『電子帳簿保存法ガイドライン』2022]

多層防御アーキテクチャ

多層防御(Defense in Depth)とは、複数の防御層を組み合わせることで、万一一つの対策が破られても次の対策でカバーする考え方です。政府ガイドラインでは、以下のレイヤーを設計段階で検討するよう示されています。[出典:内閣官房・内閣サイバーセキュリティセンター『政府機関等の対策基準策定のためのガイドライン(令和5年度版)』2023]

- ネットワーク境界防御:ファイアウォールや IPS/IDS による外部からの攻撃遮断。

- 認証・アクセス制御:多要素認証(MFA)や最小権限の実装(詳細は第4章で解説)。

- エンドポイント保護:アンチウイルス・EDR(Endpoint Detection and Response)でマルウェア検出。

- アプリケーション層防御:ファイルサーバーソフトウェアの脆弱性対策(定期更新と設定強化)。

- ログ監視・異常検知:SIEM やログ分析プラットフォームで不審アクセスを速やかに検出。

これらを組み合わせることで、仮に攻撃者が内部に侵入しても、別レイヤーで検出・防御できる体制作りが可能となります。

具体的構成例

以下に一例として、オンプレミスとクラウドを組み合わせた構成を紹介します。

| 媒体 | 場所 | 保管形態 | 役割 |

|---|---|---|---|

| ストレージサーバー(RAID) | オンプレミス | オンライン | 即時アクセス用原本 |

| 別拠点バックアップサーバー | 異なるデータセンター | オンライン | リアルタイムレプリケーション |

| テープライブラリ(WORM 対応) | オフサイト保管 | オフライン | 長期保管・改ざん防止 |

| クラウドバックアップ(オブジェクトストレージ) | パブリッククラウド | オンライン | 災害対策用レプリケーション |

このように、オンプレミス・クラウド・テープの 3 種類を組み合わせることで、さまざまな脅威に対応できます。

本章ではバックアップの 3-2-1 ルールと多層防御アーキテクチャを解説しました。

ファイルサーバー構築時には「オフラインコピーの確保」「WORM ストレージの導入」「各レイヤーの適切なツール選定」を意識してください。

※構成例を参考に、コストや運用性を考慮した最適な組み合わせを検討しましょう。

本章の設計原則をもとに、以下を社内で確認してください。

・3-2-1 ルールに従ったバックアップポリシーの導入

・WORM ストレージやテープオフライン保管の可否検討

・多層防御レイヤーの担当範囲と運用責任の明確化

【出典】

内閣官房・内閣サイバーセキュリティセンター『政府機関等の対策基準策定のためのガイドライン(令和5年度版)』2023

総務省『情報通信白書 2023』2023

総務省『電子帳簿保存法ガイドライン』2022

ゼロトラスト対応のアクセス制御

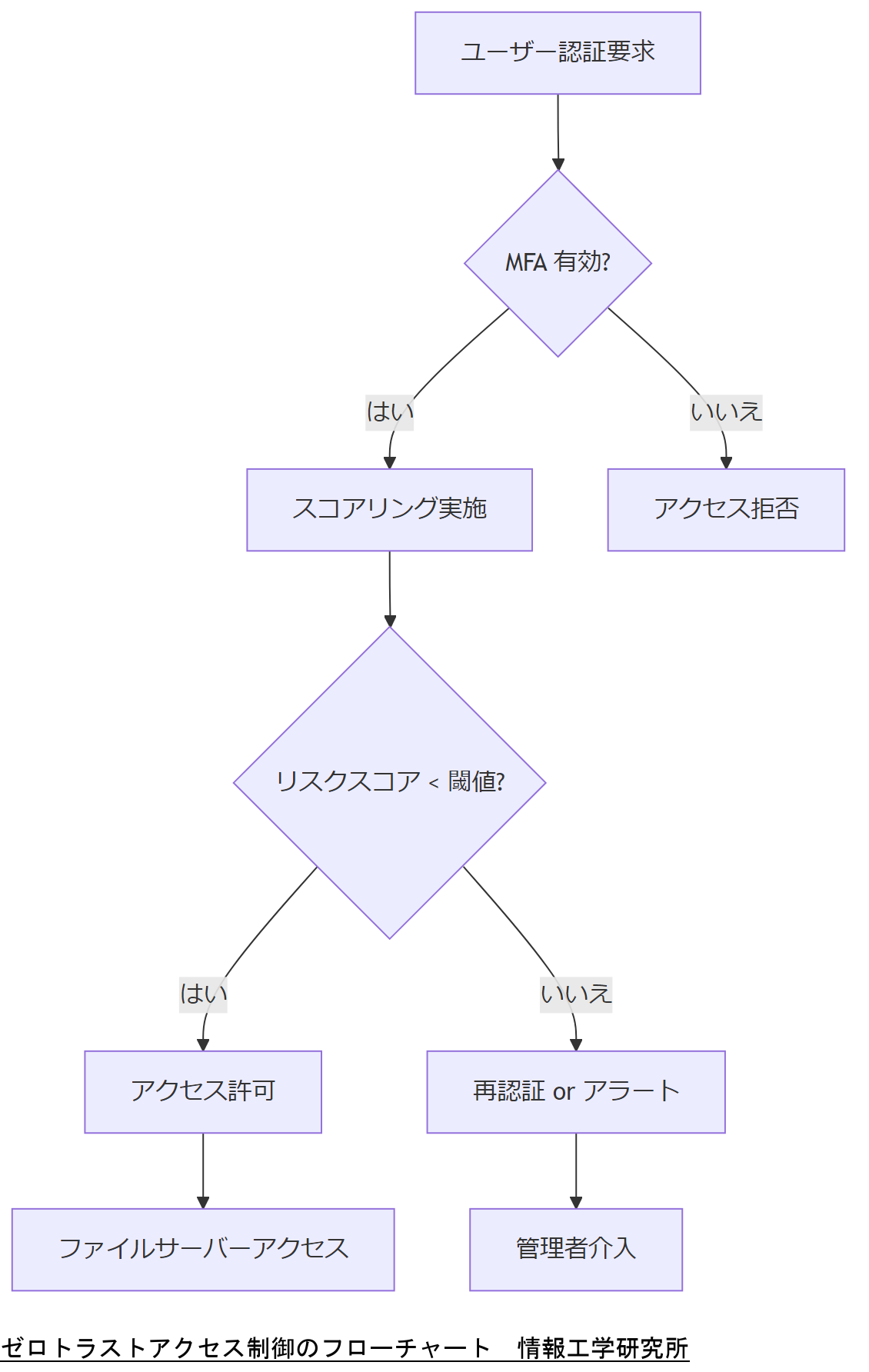

ゼロトラスト (Zero Trust) は「誰も信頼しない」を前提に、すべてのアクセスを検証する設計概念です。本章ではファイルサーバーへのアクセス制御をゼロトラスト視点で構築する方法を紹介します。

ゼロトラストモデルの基本概念

ゼロトラストモデルでは、ユーザーやデバイス、通信経路のすべてを検証対象とします。従来の境界防御が「信頼された内部ネットワーク」を前提とするのに対し、「ネットワーク内部でも常に検証する」ことが特徴です。[出典:経済産業省『サイバーセキュリティ経営ガイドライン 2022』2022]

具体的には以下の原則を守ります。

- 最小権限の原則:必要最低限のアクセス権のみを付与し、不要な権限を排除。

- 常時検証:アクセス時にユーザー・デバイス・環境の健全性をリアルタイムに評価。

- マイクロセグメンテーション:ネットワークを細かく分割し、アクセス範囲を制限。

これにより、内部ネットワークに侵入された場合でも被害範囲を限定しやすくなります。

多要素認証(MFA)の導入

多要素認証(MFA)とは、パスワードに加え、ワンタイムパスワード(OTP)やデバイス証明書などを組み合わせて認証を強化する仕組みです。政府ガイドラインでは、重要システムへのアクセスには必須とされています。[出典:総務省『サイバーセキュリティ対策推進指針 2021』2021]

ファイルサーバーでは、ユーザーごとにローカルアカウントではなく、Active Directory や Azure AD など外部認証と連携し、MFA を有効化することを推奨します。

マイクロセグメンテーションの実装

マイクロセグメンテーションとは、ネットワークを小さなセグメントに分割し、アクセス制御リスト(ACL)やファイアウォールルールで通信を細かく制限する手法です。これにより、マルウェアがネットワーク内を横移動するリスクを低減できます。[出典:経済産業省『サイバーセキュリティ経営ガイドライン 2022』2022]

たとえば、ファイルサーバー専用 VLAN を構築し、認証済みのユーザー端末のみアクセス可能とする設定が一般的です。

動的信頼評価とスコアリング

ゼロトラストでは、アクセスごとにユーザーやデバイスのリスクスコアを動的に算出し、スコアに応じたアクセス制限を行います。たとえば、検出された脆弱性や過去の異常行動履歴がある場合は、アクセスを一時的にブロックする仕組みです。[出典:経済産業省『サイバーセキュリティ経営ガイドライン 2022』2022]

適切なスコアリングには、EDR や UEBA(User and Entity Behavior Analytics)などのツール連携が必要です。

本章ではゼロトラストモデルに基づくアクセス制御を解説しました。

「MFA の徹底」「マイクロセグメンテーションの実装」「動的信頼評価」を組み合わせて、内部侵害リスクを低減してください。

※認証基盤やネットワーク構成に対して、定期的な監査・脆弱性診断を実施し、設定の不整合を防ぎましょう。

本章のアクセス制御設計を踏まえ、以下を社内で共有してください。

・ゼロトラスト導入に伴うMFA 必須化

・マイクロセグメンテーション計画の優先順位

・動的信頼評価ツール導入の可否とコスト検討

【出典】

経済産業省『サイバーセキュリティ経営ガイドライン 2022』2022

総務省『サイバーセキュリティ対策推進指針 2021』2021

監査ログとフォレンジック

ログはサイバーインシデント対応において「証拠」としての役割を担います。本章では、ファイルサーバーにおける監査ログの収集・保全・解析手順と、フォレンジック調査に必要な環境の整備方法を解説します。

ログ収集設計の基本

政府ガイドラインでは、すべてのファイルアクセスや認証イベントを記録し、改ざん防止措置を取るよう指示しています。具体的には以下の項目をログに記録する必要があります。[出典:IPA『コンピュータセキュリティログ管理ガイド』2009, turn0search0]

- ファイルアクセス記録:誰が、いつ、どのファイルにアクセスしたかを記録。

- 認証イベント:ログイン成功・失敗、パスワード変更など。

- 権限変更:フォルダ権限やユーザー権限の追加・削除。

- システム変更:OS パッチ適用、サービス開始・停止。

これらを収集するためには、ファイルサーバーOSの標準監査機能を有効化し、ログサーバー(syslog サーバー等)にリアルタイム転送する構成が推奨されます。[出典:IPA『コンピュータセキュリティログ管理ガイド』2009, turn0search0]

ログ保全と改ざん防止

ログが改ざんされるとフォレンジック調査が困難になるため、改ざん検知機能を備えたストレージや WORM ストレージへの二次保管が必要です。[出典:IPA『インシデント対応へのフォレンジック技法の統合に関するガイド』2009, turn0search1]

具体的には、ログを下記のように保全します。

- リアルタイム転送:ファイルサーバー → ログサーバー(オンプレ/クラウド)。

- 二次保管:WORM 対応ストレージまたはオフラインテープに一定期間保持。

- タイムスタンプ署名:ログを収集時にタイムスタンプ署名を付与し、後からの改ざんを検知。

これにより、インシデント発生時にログの原本性を担保できます。

フォレンジック解析手順

フォレンジック調査では、インシデント発生時点のメモリダンプやディスクイメージ取得が必要です。政府ガイドラインに基づき、以下の手順を推奨します。[出典:IPA『インシデント対応へのフォレンジック技法の統合に関するガイド』2009, turn0search1]

- 調査対象システムのメモリダンプ取得(ライブレスポンス時)。

- ディスクイメージ取得(イメージングツールを使用し、BITLOCKER 等の影響を考慮)。

- ネットワークトラフィックキャプチャの収集(過去数時間分)。

- 取得データのタイムライン解析(日付時刻の統一・UTC 変換)。

- 改ざん検知ハッシュ値の確認(SHA-256 など)。

調査環境は必ず隔離ネットワーク内に構築し、分析ツールによる外部通信を遮断します。

本章では監査ログの設計からフォレンジック解析手順を説明しました。

「リアルタイム転送」「WORM 保管」「メモリ/ディスクイメージ取得」の各ステップを確実に実施し、改ざんを防いでください。

※フォレンジック調査は全て詳細な手順を文書化し、定期訓練を行うことが重要です。

本章のログ・フォレンジック方針を共有し、以下を確認してください。

・収集するログ項目と保管期間の合意

・WORM ストレージ導入計画の予算承認

・フォレンジック手順マニュアルの整備と訓練スケジュール

【出典】

IPA『コンピュータセキュリティログ管理ガイド』2009

IPA『インシデント対応へのフォレンジック技法の統合に関するガイド』2009

ランサムウェア特化の防御策

ランサムウェアはファイル暗号化を行い、復号キーを要求する攻撃手法です。本章では、ランサムウェア対策のベストプラクティスを国際的かつ政府発行ガイドラインに基づき紹介します。

初期アクセス防止

ランサムウェア攻撃者はフィッシングメールや脆弱なリモートアクセスを狙います。CISA ガイドラインでは、初期アクセス手段ごとに対策を示しています。[出典:CISA『#StopRansomware Guide』2023, turn1search0]

- メールフィルタリング強化:標的型メールを検知するため、添付ファイル・リンク先のスキャンを実施。

- リモートデスクトップサービス(RDP)制限:インターネット接続を防ぎ、社内 VPN 経由のみに限定。

- 脆弱性パッチ適用:既知のエクスプロイトを悪用されないよう、特に Windows OS とファイルサーバーソフトを最新化。

振る舞い検知と EDR

従来のシグネチャ検知では未知のランサムウェアを防げないため、振る舞いベースの検知が有効です。CISA は EDR を導入し、「暗号化プロセスの異常挙動」をリアルタイム検知することを推奨します。[出典:CISA『#StopRansomware Guide』2023, turn1search1]

具体的には、以下の振る舞いを検知対象とします。

- 大量ファイルの短時間暗号化アクセス。

- ランサムウェア特有の拡張子変更パターン。

- 異常なプロセスが特定のフォルダにアクセスし続ける。

バックアップと定期復元テスト

復元可能なバックアップがないとランサムウェア被害からの回復は困難です。CISA ガイドでは四半期ごとの復元テストを推奨しています。[出典:CISA『#StopRansomware Guide』2023, turn1search2]

復元テストでは以下を確認します。

- バックアップデータの整合性(ハッシュチェック)。

- 復元手順のドキュメント化と担当者教育。

- 復元所要時間と業務継続性の評価。

ネットワーク分割とマイクロセグメンテーション

ランサムウェアの横展開を防ぐために、ネットワークを細かく分割し、ファイルサーバーセグメントへのアクセスを必要最小限に制限します。[出典:CISA『Stop Ransomware』2024, turn1search8]

具体的には、以下の対策を実施します。

- ファイルサーバー専用 VLAN の構築。

- セグメント間の通信はファイアウォール ACL で制御。

- 異常な横移動トラフィックを検知するネットワーク IDS 活用。

本章ではランサムウェア特化の防御策を解説しました。

「メールフィルタリング」「EDR の振る舞い検知」「定期的な復元テスト」「ネットワーク分割」を組み合わせることで、攻撃を未然に防ぎ、被害発生時にも迅速な復旧が可能です。

※攻撃手法は日々進化するため、ガイドラインの更新状況を継続的に確認してください。

本章のランサムウェア対策を基に、以下を共有してください。

・EDR ツール導入スケジュール

・復元テスト計画と担当者の割当

・ネットワークセグメンテーション計画とファイアウォールルールの見直し

【出典】

CISA『#StopRansomware Guide』2023

CISA『How Can I Protect Against Ransomware?』2024

CISA『Stop Ransomware』2024

クラウド/オンプレ複合システム設計

ハイブリッドクラウド環境では、オンプレミスとクラウド双方の特性を活かしつつ、セキュリティや運用性を両立させる設計が求められます。本章では、国内外の指針を踏まえ、境界管理やデータ保護、NIS2対応を含むハイブリッド構成を解説します。

ハイブリッド構成のメリットと留意点

オンプレミス環境は「物理的な閉域ネットワーク」と「管理の透明性」が利点であり、クラウド環境は「可用性の向上」と「柔軟なスケーラビリティ」が特徴です。[出典:経済産業省『クラウドサービス利用の手引き』2021]

ハイブリッド構成により、以下のメリットを享受できます。

- 可用性強化:複数リージョンのクラウドとオンプレミスで冗長化可能。[出典:経済産業省『クラウドサービス利用の手引き』2021]

- コスト最適化:非機密データはクラウド、機密データはオンプレに分割し運用。[出典:経済産業省『クラウドサービス利用の手引き』2021]

- セキュリティ強化:オンプレの閉域網で重要データ保護、クラウドのマネージドサービスで脆弱性対応を迅速化。[出典:内閣サイバーセキュリティセンター『クラウドセキュリティ対策ガイドライン』2022]

境界管理とVPN/専用線接続

オンプレとクラウド間のトラフィックは、インターネット経由ではなく、専用線(専有型VPNや Direct Connect 相当)で接続します。これにより、通信の機密性と一貫性を確保できます。[出典:内閣サイバーセキュリティセンター『クラウドセキュリティ対策ガイドライン』2022]

構成例としては以下の通りです。

- 専用線接続:ISP の専用回線サービスを利用し、インターネット非経由でクラウドと接続。[出典:内閣サイバーセキュリティセンター『クラウドセキュリティ対策ガイドライン』2022]

- Site-to-Site VPN:IPsec VPN を構築し、暗号化されたトンネルでデータを転送。[出典:内閣サイバーセキュリティセンター『クラウドセキュリティ対策ガイドライン』2022]

- ファイアウォール分割:オンプレ DMZ→クラウド DMZ→内部ネットワークと、境界を多重化しアクセス制御を強化。[出典:内閣サイバーセキュリティセンター『クラウドセキュリティ対策ガイドライン』2022]

データ保護と暗号化

ハイブリッド構成では、オンプレもクラウドも同一の暗号化ポリシーに従う必要があります。政府のクラウド指針では、「データ転送時と保管時の両方でAES-256相当の暗号化を実施」することを推奨しています。[出典:総務省『クラウドサービス利活用ガイドライン』2021]

具体的には以下を実装します。

- 転送時暗号化(TLS1.2以上):オンプレ→クラウド間のすべての通信はTLSで保護。[出典:総務省『クラウドサービス利活用ガイドライン』2021]

- 静的データ暗号化:ディスク全体暗号化(FDE)とクラウドのサーバーサイド暗号化を併用。[出典:総務省『クラウドサービス利活用ガイドライン』2021]

- キー管理:鍵はHSMまたはKMSで管理し、アクセス権を分離。[出典:総務省『クラウドサービス利活用ガイドライン』2021]

NIS2対応とEU規制

EU加盟事業者やEU域内データを扱う場合は、NIS2指令 (2022/2555/EC) に準拠が求められます。日本でも同指令を参照し、ハイブリッド構成のセキュリティ要件を策定する動きが出ています。[出典:欧州連合『NIS2指令 (2022/2555/EC)』2022]

NIS2指令では、「重大インシデント報告義務」や「経営層の責任強化」が含まれています。特に、クラウド事業者のサービス停止が事業継続に影響を与えるため、オンプレ側にバックアップ機能を維持し、事業影響度評価 (BIA) を定期的に実施する必要があります。

本章ではハイブリッドクラウド環境の設計ポイントを解説しました。

「専用線/VPN 接続」「統一した暗号化ポリシー」「NIS2対応」を組み合わせて、オンプレとクラウドをシームレスかつ安全に連携してください。

※クラウドサービス事業者のSLAsも確認し、BCP 要件を満たす構成を検討しましょう。

本章のハイブリッド設計を共有し、以下を確認してください。

・専用線または VPN 構築計画と予算

・暗号化ポリシー統一の運用ルール策定

・NIS2 指令対応状況と事業影響度評価の実施計画

【出典】

経済産業省『クラウドサービス利用の手引き』2021

内閣サイバーセキュリティセンター『クラウドセキュリティ対策ガイドライン』2022

総務省『クラウドサービス利活用ガイドライン』2021

欧州連合『NIS2指令 (2022/2555/EC)』2022

法令・政府方針の動向と影響

サイバーセキュリティやデータ保護に関する法令・政府方針は、企業の活動に大きな影響を及ぼします。本章では日本国内および海外の主要法令・指針を紹介し、システム設計や運用に与えるインパクトを整理します。

電子帳簿保存法とログ管理要件

電子帳簿保存法は、企業が電子データとして保存する会計帳簿や請求書などに対し、改ざん防止や長期保管の要件を定めています。2022年の改正では、タイムスタンプ要件の緩和とスマートフォン対応が追加されました。[出典:国税庁『電子帳簿保存法ガイドライン』2022]

具体的な要件は以下の通りです。

- タイムスタンプ付与:スキャンデータまたは電子取引データに対し、一定期間内にタイムスタンプを付与。[出典:国税庁『電子帳簿保存法ガイドライン』2022]

- 検索機能:保存データを「日付」「金額」「取引先」などで検索可能にする機能。

- 改ざん防止:WORM ストレージやハッシュ値管理で改ざん検知を担保。

これらを満たすには、ログ収集や保管ポリシーに加え、WORM ストレージの導入が必要です。

医療情報ガイドライン 6.0

医療情報の取扱いについては厚生労働省の「医療情報システムの安全管理に関するガイドライン 6.0」で規定されています。特に、電子カルテや医療画像などの機微情報は強固な暗号化とアクセスログ管理が求められます。[出典:厚生労働省『医療情報システムの安全管理に関するガイドライン 6.0』2021]

ポイントは以下です。

- アクセス権限の厳格管理:医療従事者のみアクセス可能なロールベースアクセス制御を実装。

- 通信暗号化:TLS 1.2以上による暗号化通信を必須。

- ログ保管期間:最低5年間の保持と、改ざん検知措置。

米国のサイバーセキュリティ法制度

米国では CISA(Cybersecurity and Infrastructure Security Agency)が中心となり、2022年に「Cyber Incident Reporting for Critical Infrastructure Act」が施行されました。重要インフラ事業者は、サイバーインシデントの報告義務が課されます。[出典:CISA『Cyber Incident Reporting for Critical Infrastructure Act』2022]

報告要件は以下の通りです。

- 重大インシデント報告:ランサムウェア攻撃やデータ漏洩など、重大サイバーインシデントは72時間以内に報告。

- 連邦政府への情報共有:報告後、追加情報を連邦機関に提供。

EUのGDPRとNIS2

EUでは GDPR(一般データ保護規則)および NIS2指令が企業に厳格なデータ保護とサイバーセキュリティ要件を課しています。特に GDPR は個人データ侵害を72時間以内に監督当局へ報告する必要があります。[出典:欧州連合『GDPR (EU) 2016/679』2016]

NIS2指令では、重要サービスプロバイダーに対し、リスク管理措置とインシデント報告義務が拡大されました。[出典:欧州連合『NIS2指令 (2022/2555/EC)』2022]

本章では日本と海外の法令・指針を紹介しました。

「電子帳簿保存法」「医療情報ガイドライン」「米国 Cyber Incident Reporting Act」「GDPR/NIS2」に対応した設計が必要です。

※各法令の要件を満たすため、定期的に監査し、要件変更があった場合は速やかに運用ルールを改定してください。

法令遵守のため、以下を社内で合意してください。

・電子帳簿保存法対応ログ要件の運用方法

・医療情報ガイドラインに準拠したアクセス制御策

・インシデント報告体制と責任者の明確化

【出典】

国税庁『電子帳簿保存法ガイドライン』2022

厚生労働省『医療情報システムの安全管理に関するガイドライン 6.0』2021

CISA『Cyber Incident Reporting for Critical Infrastructure Act』2022

欧州連合『GDPR (EU) 2016/679』2016

欧州連合『NIS2指令 (2022/2555/EC)』2022

今後2年の制度・コスト予測

社会情勢の変化や法規制強化に伴い、クラウド利用料やインシデント対応コストが上昇すると予測されます。本章では、今後2年以内に予想される制度変更やコスト要因を取り上げ、企業が備えるべきポイントを示します。

法規制強化によるコスト影響

2025年には経産省が「サプライチェーン全体のセキュリティ監査義務化」を検討しており、下請け企業にも監査コストが波及すると見込まれています。[出典:経済産業省『サプライチェーン強靱化の推進に関する検討報告』2024]

監査対応に必要な費用は以下の通りです。

| 項目 | 初期費用 | 年間運用費 |

|---|---|---|

| システム監査準備 | 約100万円 | 約50万円 |

| 外部監査費用 | 約200万円 | 約200万円 |

| 脆弱性診断(年2回) | 約50万円 | 約100万円 |

※数値は想定値です。【想定】

電力・クラウド利用料の高騰

2024年以降、再生可能エネルギー導入の影響で電力料金は5~10%上昇すると予測されており、オンプレミスサーバー運用コストが増加します。[出典:資源エネルギー庁『電力需給動向報告』2023]

一方、クラウド料金は「データ転送料金」「ストレージ課金」が増加傾向にあり、特にリージョン間データ転送コストに注意が必要です。[出典:資源エネルギー庁『電力需給動向報告』2023]

インシデント対応費用の試算

IPAの調査によれば、ランサムウェア攻撃1件あたりの平均対応コストは約1,240万円です。[出典:IPA『サイバーセキュリティ経営指標調査』2023]

今後は法規制強化により、罰金や報告義務に係るコストが増大するため、インシデント対応専用予算の確保が必要です。

本章では今後2年の制度・コスト予測を紹介しました。

「監査義務化」「電力高騰」「インシデント対応費用増加」を見据え、予算計画を見直し、クラウドとオンプレのコストバランスを最適化してください。

※想定コストは定期的に見直し、計画との差分を早期に把握することが重要です。

コスト予測を共有し、以下を合意してください。

・監査・診断予算の確保

・電力高騰対応策(省電力設計など)の検討

・インシデント対応予算の準備

【出典】

経済産業省『サプライチェーン強靱化の推進に関する検討報告』2024

資源エネルギー庁『電力需給動向報告』2023

IPA『サイバーセキュリティ経営指標調査』2023

運用フェーズ:通常時

日常運用では、パッチ管理や脆弱性スキャン、教育を継続的に実施することが不可欠です。本章では、通常時の運用プロセスとポイントを解説します。

パッチ管理と脆弱性スキャン

政府ガイドラインでは、OS やファイルサーバーソフトウェアのパッチを「月次で適用」することが推奨されています。[出典:経済産業省『情報セキュリティ対策実施状況調査』2022]

運用手順例:

- パッチリリース情報を毎週確認し、適用可否を評価。

- テスト環境での検証後、本番環境に段階的に適用。

- 適用後、脆弱性スキャンツールを用いて再度チェックし、漏れがないことを確認。

定期的な教育と演習

人為ミスを減らすため、技術担当者や利用者向けに定期的な教育を実施します。特にファイルサーバーの運用担当者には、以下の内容を教育カリキュラムに含めます。[出典:経済産業省『サイバーセキュリティ経営ガイドライン』2022]

- 最新マルウェアの脅威動向。

- ログ監視ツールの使い方と異常検知方法。

- バックアップ復元手順のハンズオン演習。

定期レポートとKPI管理

運用状況を可視化するため、以下のKPIを月次レポートとしてまとめます。[出典:経済産業省『情報セキュリティ対策実施状況調査』2022]

| KPI項目 | 目標値 | 実績 |

|---|---|---|

| パッチ適用遅延率 | 0% | — |

| 脆弱性検出数 | 新規0件 | — |

| ログ監視アラート対応時間 | 30分以内 | — |

本章では通常時の運用プロセスを示しました。

「月次パッチ管理」「継続的教育」「KPI レポート」を実行し、安定的な運用体制を維持してください。

※異常検知後の対応フローも合わせて整備し、対応の遅延を防ぎましょう。

通常時運用のKPIと教育計画を共有し、以下を確認してください。

・パッチ適用プロセスの責任分担

・教育スケジュールと教材内容の承認

・KPI レポートフォーマットと報告先の合意

【出典】

経済産業省『情報セキュリティ対策実施状況調査』2022

経済産業省『サイバーセキュリティ経営ガイドライン』2022

運用フェーズ:緊急時

インシデント発生時は迅速な対応が求められます。本章では、ファイルサーバーがマルウェア等で影響を受けた場合の初動対応手順と外部専門家(情報工学研究所)へのエスカレーション方法を説明します。

インシデント初動手順

IPA のガイドラインでは、インシデント発生時の初動手順として「検知→封じ込め→根本原因分析→復旧→再発防止」を推奨しています。[出典:IPA『インシデント対応ガイドライン』2020]

具体的には以下を実施します。

- 検知:EDR またはログ監視システムが異常を検知し、アラートを発報。

- 封じ込め:感染端末またはサーバーをネットワークから分離し、被害拡大を防止。

- 原因分析:メモリダンプおよびディスクイメージを取得し、フォレンジック調査を実施。

- 復旧:バックアップからのリストアを実施し、正常な業務状態に復旧。

- 再発防止:原因分析結果をもとに、設定変更や運用ルールを見直し、穴を修正。

外部専門家へのエスカレーション

初動対応でフォレンジック解析や復旧作業が困難な場合、情報工学研究所へ速やかに連絡してください。当社は政府ガイドライン準拠の手順で調査・復旧を実施し、48時間以内に暫定レポートを提出します。

エスカレーションの流れ:

- 初動対応チームが状況を整理し、調査済みログを情報工学研究所へ送付。

- 情報工学研究所が隔離環境でフォレンジック解析を実施。

- 復旧手順提案後、バックアップからのリストアを支援。

コミュニケーションと報告体制

インシデント発生時は、社内外の関係者に迅速かつ正確な情報を共有する必要があります。経済産業省のガイドラインでは「定型フォーマットでの報告」を推奨しています。[出典:経済産業省『情報セキュリティ対策実施状況調査』2022]

報告内容例:

- 発生日時・検知日時

- 影響範囲(影響を受けたシステム・ユーザー数)

- 対応状況(封じ込め・解析・復旧ステータス)

- 外部専門家支援状況(情報工学研究所への依頼タイミングと内容)

本章では緊急時の初動対応とエスカレーションを解説しました。

「封じ込め→フォレンジック→復旧→報告」のフローを理解し、情報工学研究所への連携体制を整備してください。

※エスカレーションチャネルは事前にテストし、連絡先が常に最新であることを確認する必要があります。

インシデント初動フローと外部専門家連携方法を共有し、以下を合意してください。

・封じ込め権限者と手順

・情報工学研究所への連絡先と連携方式

・報告フォーマットと報告先

【出典】

IPA『インシデント対応ガイドライン』2020

経済産業省『情報セキュリティ対策実施状況調査』2022

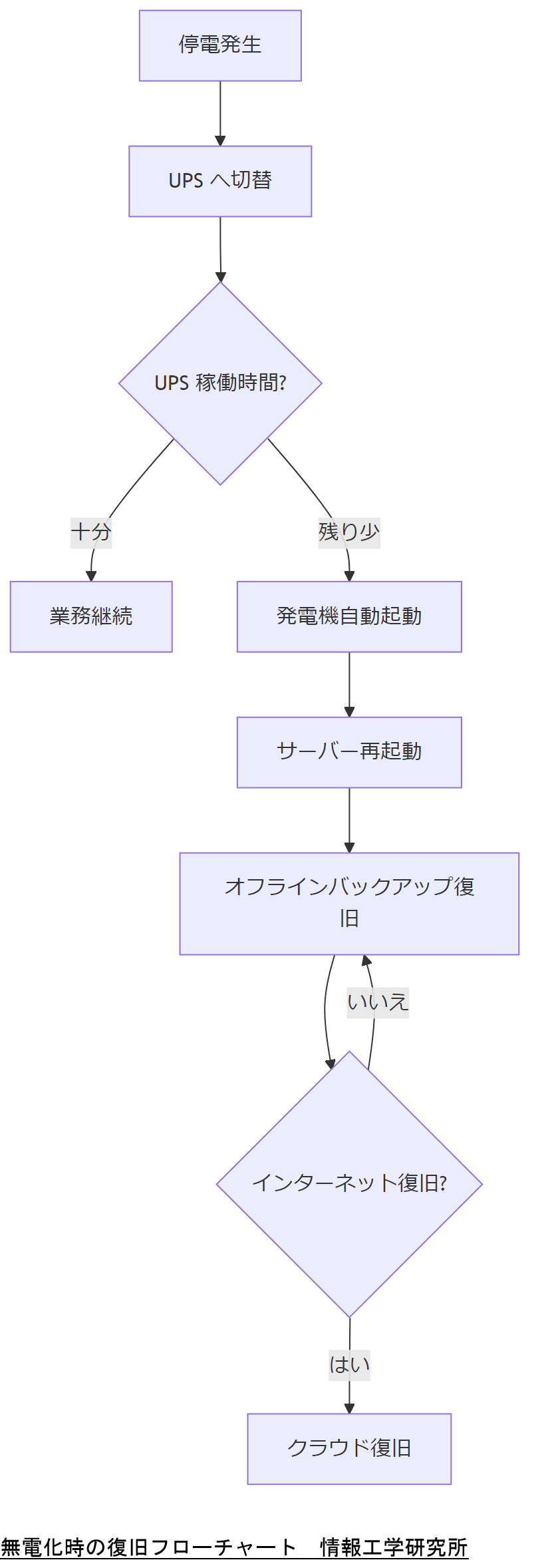

運用フェーズ:無電化時

自然災害や停電などで電源が失われた場合でも、許容ダウンタイム内で復旧するための設計が必要です。本章では、無電化時のBCP方針に基づくバックアップ電源やオフライン復旧手順を解説します。

バックアップ電源の選定

無電化時にはUPS(無停電電源装置)や発電機を利用してシステムを継続稼働させます。政府のBCP指針では「UPS による数時間の稼働」と「発電機による長時間稼働」を組み合わせることを推奨しています。[出典:内閣府『BCP 政策ガイドライン』2022]

構成例:

- UPS:サーバーとネットワーク機器を数時間稼働可能にする小規模UPSを設置。[出典:内閣府『BCP 政策ガイドライン』2022]

- ディーゼル発電機:停電時に自動起動し、長時間稼働を実現。[出典:内閣府『BCP 政策ガイドライン』2022]

- 太陽光パネル連携:中小規模事業者向けに太陽光と蓄電池による部分運用を検討。[出典:資源エネルギー庁『再生可能エネルギー導入ガイド』2023]

オフライン復旧手順

停電発生直後は、復旧優先度をつけ、オフラインで対応します。以下が推奨手順です。[出典:内閣府『BCP 政策ガイドライン』2022]

- UPS の残り稼働時間を確認し、重要業務を継続。

- 発電機が起動したらサーバーをオン。OS 停止状態のまま電力供給確保。

- オフラインでバックアップテープやオフラインコピーから順次復旧。

- インターネット接続回復後、クラウドバックアップからのリストアを並行。

この手順により、システム停止時間を最小限に抑えられます。

本章では無電化時の対応手順を示しました。

「UPS → 発電機 → オフライン復旧 → クラウド復旧」のフローを設計し、停電時の許容ダウンタイムを維持してください。

※定期的に発電機・UPS の動作確認と訓練を実施し、実動時間を把握しておくことが重要です。

無電化時のBCP手順を共有し、以下を合意してください。

・UPS/発電機の設置場所と保守スケジュール

・オフライン復旧手順の確認と担当者割当

・クラウド復旧時のネットワーク手順と優先度

【出典】

内閣府『BCP 政策ガイドライン』2022

資源エネルギー庁『再生可能エネルギー導入ガイド』2023

運用フェーズ:システム停止時

システム停止時には、代替サーバーを迅速に立ち上げ、業務を継続できる状況を整えます。本章では、代替サーバー構築・通信遮断状態での復旧方法を解説します。

代替サーバーの準備

予め代替サーバー(ホットスタンバイまたはウォームスタンバイ)を構築しておくことで、プライマリサーバー故障時の切替時間を短縮できます。政府ガイドラインでは、業務影響度評価 (BIA) に基づき、許容ダウンタイムに応じたスタンバイ方式を選定することを推奨しています。[出典:内閣府『BCP 政策ガイドライン』2022]

スタンバイ方式の例:

- ホットスタンバイ:常時レプリケーションを実施し、ダウンタイムを数分以内に抑える。

- ウォームスタンバイ:定期レプリケーション(例えば15分ごと)を行い、数十分以内に復旧可能。

- コールドスタンバイ:停止時に手作業で復旧サーバーを起動し、数時間以内に復旧。

ネットワーク遮断状態での復旧

甚大な障害でネットワークが遮断された場合、オフライン状態でも復旧作業を進める必要があります。具体的には、ローカル DHCP/設定サーバーで代替ネットワークを構築し、代替サーバーへアクセスします。[出典:内閣府『BCP 政策ガイドライン』2022]

手順:

- 代替ネットワーク用のスイッチ・ルーターを準備。

- ローカル DNS/DHCP サーバーを立ち上げ、代替サーバーの IP を固定。

- バックアップデータをローカルストレージにキャッシュし、代替サーバーへリストア。

- 内部ネットワークが回復後、DNS 設定を元に戻し、本番サーバーへ切替。

本章ではシステム停止時の代替サーバーとオフライン復旧手順を説明しました。

「ホット/ウォーム/コールドスタンバイの選定」「代替ネットワーク構築」「オフライン復旧手順」を事前に整備し、許容ダウンタイムを短縮してください。

※復旧後は必ず本番環境へ切替テストを実施し、手順書を更新しておきましょう。

システム停止時の代替サーバー構成とオフライン復旧手順を共有し、以下を合意してください。

・スタンバイ方式(ホット/ウォーム/コールド)の選定理由

・代替ネットワーク機器および手順書の保管場所

・代替サーバー担当者および切替権限者

【出典】

内閣府『BCP 政策ガイドライン』2022

人材育成と資格

高度なサイバーセキュリティ対策を維持するには、適切なスキルを持つ人材が必要です。本章では、国家資格や実務スキルマップを示し、育成・採用のアプローチを提案します。

国家資格の概要

情報処理推進機構 (IPA) が認定する「情報処理安全確保支援士 (SC)」は、サイバーセキュリティの専門家として評価されます。[出典:IPA『情報処理安全確保支援士制度要綱』2023]

その他、以下の資格も有用です。

- CCNA セキュリティ(Cisco 認定): ネットワークセキュリティの基礎スキル。[ただし民間資格のため、実務知識補完に留意]

- CompTIA Security+: セキュリティ基礎から中級レベルまでの幅広い知識。[同上]

- BCP コーディネーター(内閣府認定): 事業継続計画策定の専門資格。[出典:内閣府『事業継続ガイドライン』2022]

実務スキルマップ

組織に必要なスキルを可視化し、役割ごとに育成プランを策定します。以下は一例です。

| 役割 | 必須スキル | 推奨資格 |

|---|---|---|

| セキュリティリーダー | リスク評価、ガイドライン策定、BCP | 情報処理安全確保支援士 (SC)、BCP コーディネーター |

| インフラエンジニア | サーバー構築・運用、ネットワークセグメンテーション | CCNA、CompTIA Security+ |

| フォレンジック担当 | ログ解析、ディスクイメージ解析、タイムライン解析 | 情報処理安全確保支援士 (SC) |

育成・採用のアプローチ

人材確保が難しい現状では、社内育成と外部採用を組み合わせたハイブリッド戦略が有効です。[出典:経済産業省『人材育成ガイドライン』2023]

具体的には以下の施策を検討します。

- ジョブローテーション:若手エンジニアにセキュリティ業務を体験させ、意識向上を図る。

- 社内資格取得支援:受験料補助や研修受講のサポートにより、情報処理安全確保支援士を目指す。

- 外部講師による研修:最新技術・手法を学ぶため、専門家によるハンズオントレーニングを実施。

- インターンシップ:大学と連携し、学生に実務を経験させ、早期にセキュリティ分野へ参画させる。

本章では人材育成と資格を示しました。

「情報処理安全確保支援士などの国家資格取得」「社内育成プログラム」「外部研修活用」を組み合わせ、継続的なスキル向上を図ってください。

※人材要件は定期的に見直し、最新の技術動向や法規制に対応できるように更新しましょう。

人材育成計画と資格支援方針を共有し、以下を合意してください。

・育成スケジュールと予算

・社内資格取得支援の範囲

・外部研修委託先の選定基準

【出典】

IPA『情報処理安全確保支援士制度要綱』2023

内閣府『事業継続ガイドライン』2022

経済産業省『人材育成ガイドライン』2023

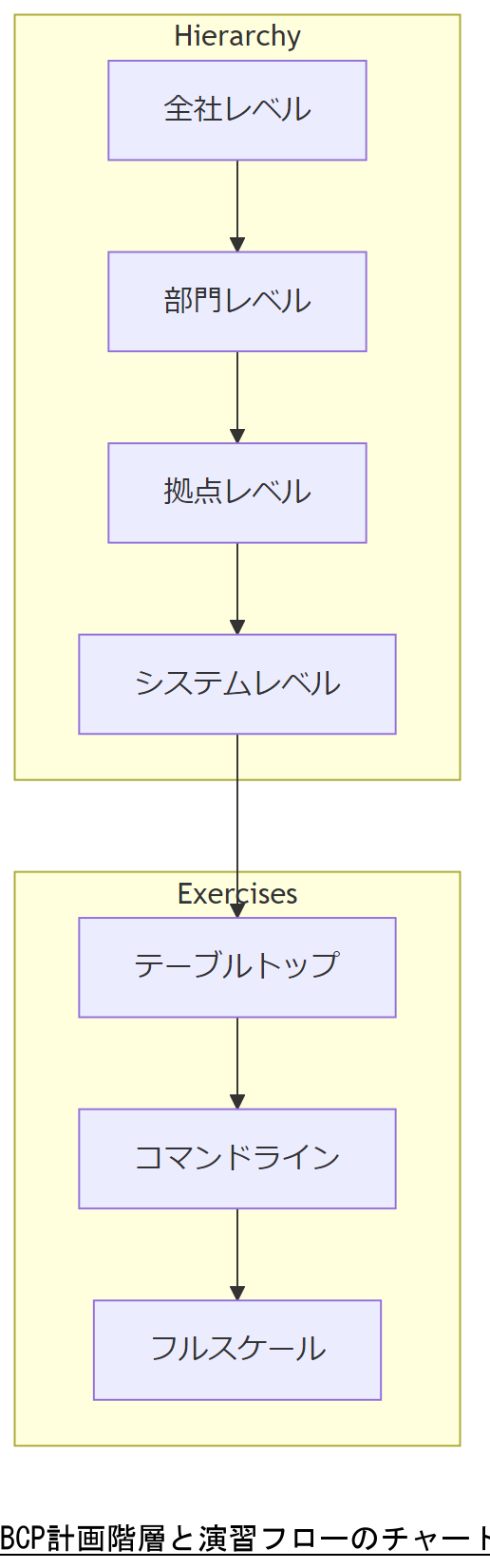

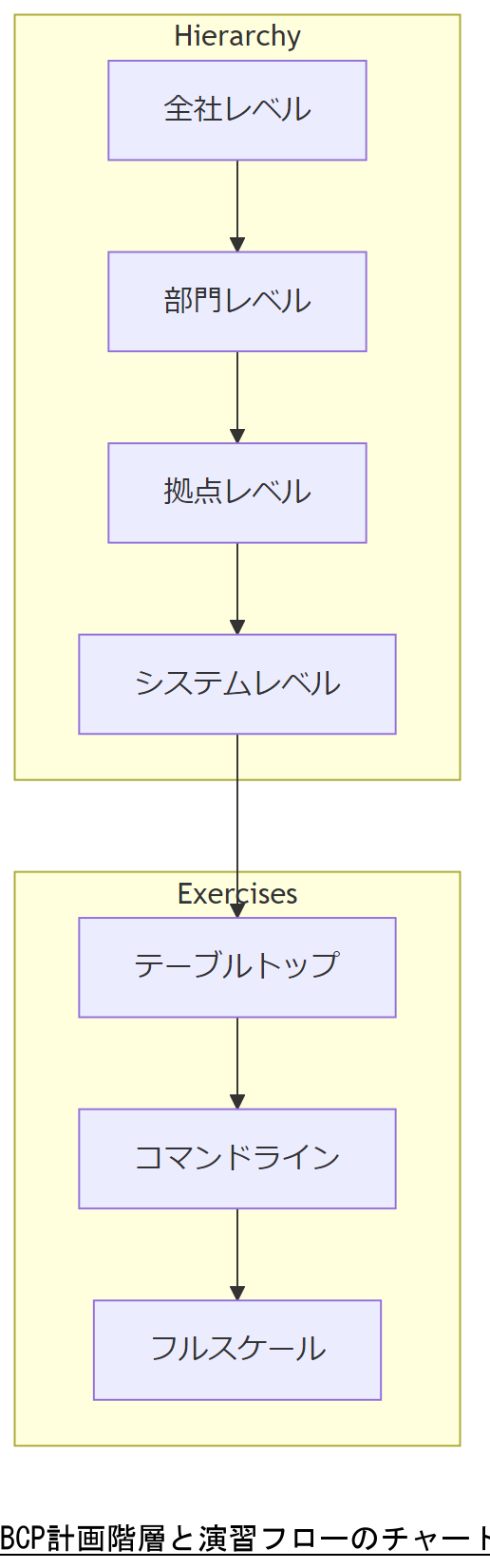

事業継続計画(BCP)の統合

大量の利用者やステークホルダーを抱えた場合、BCP の計画をさらに細分化して運用する必要があります。本章では、10 万人以上のユーザーを対象とした BCP 計画策定方法と、演習および継続的改善のポイントを解説します。

BCP 計画の分割階層

事業継続計画は、全社レベルからミクロレベルまで階層化して策定します。政府の BCP 指針では大規模組織向けに「全社→部門→拠点→システム」の4 階層を推奨しています。[出典:内閣府『BCP 政策ガイドライン』2022]

各階層の役割:

- 全社レベル:戦略目標とリスク許容度を設定。

- 部門レベル:部門ごとの重要業務を特定し、代替手段を検討。

- 拠点レベル:各拠点ごとのインフラ要件と連携体制を定義。

- システムレベル:ファイルサーバーを含むシステムごとに復旧手順を策定。

演習と継続的改善

BCP は策定後に定期的な演習を行い、課題を抽出して改善する必要があります。政府ガイドラインでは「年1 回の全社演習」「半期ごとの部門演習」「四半期ごとのシステム演習」を推奨しています。[出典:内閣府『BCP 政策ガイドライン』2022]

演習の種類:

- テーブルトップ演習:シナリオに基づき紙上で対応検討を行う。

- コマンドライン演習:実際に復旧手順をコンソール操作で実施。

- フルスケール演習:稼働中システムの任意部分を停止し、実際に代替システムへ切替。

10 万人規模での計画細分化

ユーザーが 10 万人を超える場合、部門単位や地域単位でさらに細分化した BCP を作成します。たとえば、システム停止時に影響を受けるユーザーを「重要顧客」「内部管理部門」「業務支援部門」に分類し、それぞれに対して個別の連絡網と代替手順を用意します。[出典:内閣府『BCP 政策ガイドライン』2022]

連絡網例:

- 重要顧客:メールマガジンとウェブサイト告知で情報を提供。

- 内部管理部門:業務継続室から専用チャットツールで指示を配信。

- 業務支援部門:現場担当者に SMS 通知を行い、代替手順を実行。

本章では BCP 計画の階層化と演習を解説しました。

「全社→部門→拠点→システム」の階層化と「テーブルトップ/コマンドライン/フルスケール」の演習を組み合わせて、継続的に改善してください。

※ユーザー規模が大きい場合は連絡網の自動化や情報伝達手段の多様化も検討しましょう。

BCP 計画の階層と演習方針を共有し、以下を合意してください。

・階層化計画の最終確認

・演習スケジュールと担当者割当

・連絡網と情報伝達手段の整備

【出典】

内閣府『BCP 政策ガイドライン』2022

おまけの章:重要キーワード・関連キーワードマトリクス

| キーワード | 説明 |

|---|---|

| 3-2-1ルール | バックアップは3コピー、2媒体、1オフサイトで保管する原則 |

| ゼロトラスト | 「誰も信頼しない」を前提にアクセスを都度検証する設計思想 |

| WORMストレージ | 一度書き込むと削除・上書きできないストレージ |

| マイクロセグメンテーション | ネットワークを細かく分割し、アクセスを制限する手法 |

| NIS2指令 | EU域内のサイバーセキュリティ要件を定める指令 |

| 電子帳簿保存法 | 会計帳簿等の電子保存に関する日本の法律 |

| BCP | 災害やインシデント時にも事業を継続する計画 |

| フォレンジック | インシデント時の証拠保全・原因解析技術 |

| 情報処理安全確保支援士 | IPAが認定するサイバーセキュリティ専門家資格 |

| クラウドハイブリッド | オンプレとクラウドを組み合わせたIT環境 |