家族や高齢者を狙う最新フィッシング手口を把握し、家庭内で実践できる防御策を提供します。

国内外の法令・ガイドラインと運用コスト変動を踏まえた、BCPとバックアップ設計の要点を明確化します。

技術担当者が経営層へ説明しやすい共有資料と、弊社(情報工学研究所)へのスムーズなエスカレーション手順を提示します。

フィッシング詐欺の最新動向と高齢者被害

2024年には国内のフィッシング報告件数が171万8,036件と過去最高を記録し、被害総額はおよそ86億9,000万円に上りました。これらの攻撃手法は、特にデジタルリテラシーの低い高齢者層を狙うケースが目立ち、複数回にわたり高額のプリペイドカード購入を強要される事例も報告されています。その背景には、操作不慣れやセキュリティ知識の不足を悪用する手口の巧妙化があり、高齢者被害はインターネットバンキングだけでなく、スマートフォンのSMSやSNS上にも拡大しています。本章では、最新の統計と特徴を整理し、今後の防御策を考察します。

高齢者被害の特徴

独立行政法人情報処理推進機構(IPA)によると、サポート詐欺の相談事例では契約当事者の50%以上が60歳以上で、特に70歳以上の被害が顕著です。被害者は「パスワードの作り方が分からない」「フィッシングの見分け方が難しい」といった不安から、攻撃者の指示に従いコンビニでギフトカードを繰り返し購入させられ、最終的に100万円を超える金銭を騙し取られる例もあります。

年次推移と見通し

令和5年の不正送金事犯発生件数は5,147件、被害総額は80.1億円と過去最多を更新しました。前年同期比では若干の減少が見られるものの、依然として高水準で推移しており、今後も多様化するフィッシング手口への警戒が必要です。また、音声通話を用いたボイスフィッシングや、SNS経由のロマンス詐欺が増加傾向にあるため、高齢者向けの注意喚起と支援体制強化が急務となっています。

[出典:警察庁『令和6年におけるサイバー空間をめぐる脅威の情勢等について』2025年] [出典:IPA『情報セキュリティ白書2023』2023年] [出典:警察庁『令和5年における不正送金被害が過去最多を更新』2023年]

[出典:警察庁『令和6年におけるサイバー空間をめぐる脅威の情勢等について』2025年] [出典:IPA『情報セキュリティ白書2023』2023年] [出典:警察庁『令和5年における不正送金被害が過去最多を更新』2023年] 本章の統計データと高齢者被害の特徴を基に、

1) 高齢者向け社内啓発資料の作成

2) 家庭向けチェックリストの配布計画

3) 情報工学研究所への相談タイミング

の三点について合意形成してください。

技術担当者自身が本章のデータと手口を正確に理解し、

高齢者説明時の難解用語や誤解しやすい箇所を整理しておくことを推奨します。

国内外法令・政府方針の全体像

フィッシング詐欺対策の根拠となる主要法令には、我が国のサイバーセキュリティ基本法(平成26年成立)や令和7年施行のサイバー対処能力強化法があり、特に重要社会基盤を守るための枠組みを定めています。また、EU域内では2022年12月に発効したNIS2指令が加盟各国に共通のサイバーセキュリティ基準を義務付け、米国ではCISAやFTCのガイダンスを通じた民間組織向けの具体的対策が公開されています。本章では、これら国内外の法令・政府方針を概観し、企業と家庭の両方で遵守すべきポイントを整理します。

サイバーセキュリティ基本法(日本)

2014年11月に成立したサイバーセキュリティ基本法は、IT社会の安全確保を目的とし、内閣官房に「サイバーセキュリティ戦略本部」と内閣サイバーセキュリティセンター(NISC)を設置しました。国は重要インフラ事業者に対し、基準策定や情報共有の促進を義務付け、3年ごとに基本計画を改定する仕組みを整備しています。これにより、自治体や金融機関、通信事業者など幅広い事業者が最新のサイバー脅威に対応するための行動計画を策定する必要があります。[出典:内閣サイバーセキュリティセンター『概要』2025年][出典:e-Gov 法令検索『サイバーセキュリティ基本法』2024年]

サイバー対処能力強化法(日本)

令和7年に施行されたサイバー対処能力強化法では、重要電子計算機に対する不正行為の防止を定め、警察庁や内閣官房が主体となって官民の協力体制を強化します。本法は、ダークネット観測を含む攻撃通信データの収集・解析を通じ、99%以上が海外発信である現状を踏まえた対策を義務付けています。これにより、企業は海外発信の攻撃トラフィックを検知・遮断する仕組みを導入し、インシデント発生時の初動対応計画を策定することが求められます。[出典:内閣官房『サイバー対処能力強化法概要』2024年]

NIS2指令(EU)

Directive (EU) 2022/2555、通称NIS2指令は、EU加盟国におけるネットワーク・情報システムのセキュリティを強化するため、金融、エネルギー、通信など幅広いセクターを対象にリスク管理措置の実施とインシデント報告を義務付けています。企業は定期的な監査、リスク評価、セキュリティポリシー策定などを行い、重大インシデント発生時には72時間以内の通報が必須です。[出典:EU Official Journal『Directive (EU) 2022/2555』2022年]

米国のガイダンス(CISA/FTC)

米国ではCISAが「Phishing Guidance: Stopping the Attack Cycle at Phase One」を公開し、フィッシング攻撃の各フェーズに対する技術的・運用的対策を示しています。特に、メールフィルタリング設定の強化、セキュリティ教育の実施、インシデントレスポンス体制の整備などが推奨され、中小企業向けの簡易チェックリストも提供されています。FTCも消費者向けに注意喚起を発表し、疑わしいメールの報告方法を周知しています。[出典:CISA『Phishing Guidance』2023年][出典:FTC『Protecting Against Phishing Scams』2024年]

本章の法令概要を踏まえ、

1) 国内法とEU法の適用範囲の確認

2) インシデント報告体制の整備スケジュール

3) 弊社(情報工学研究所)への法令対応支援依頼

の三点について合意形成してください。

法令遵守の要件を整理し、

国内外の報告期限やリスク管理項目の抜け漏れがないかを確認しておくことが重要です。

典型的手口と見分け方(メール・SMS・SNS別)

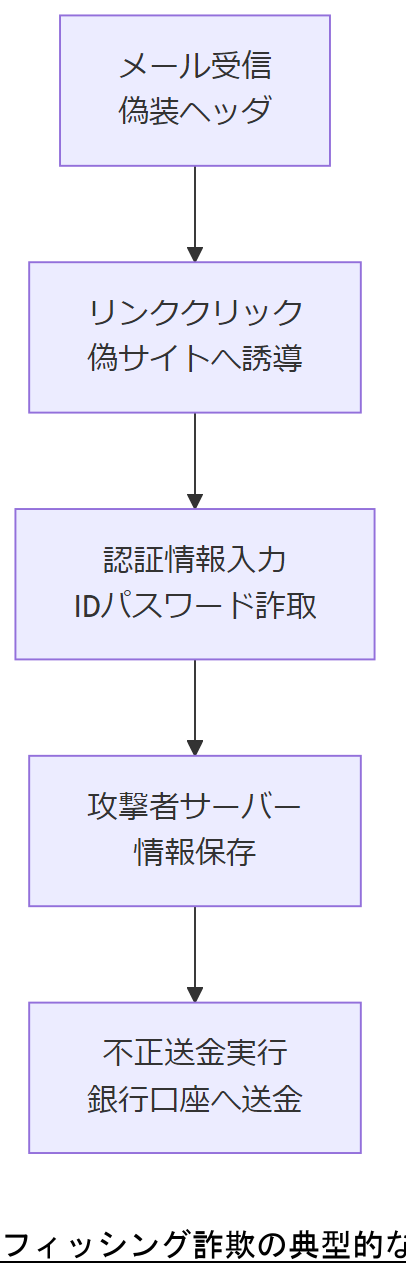

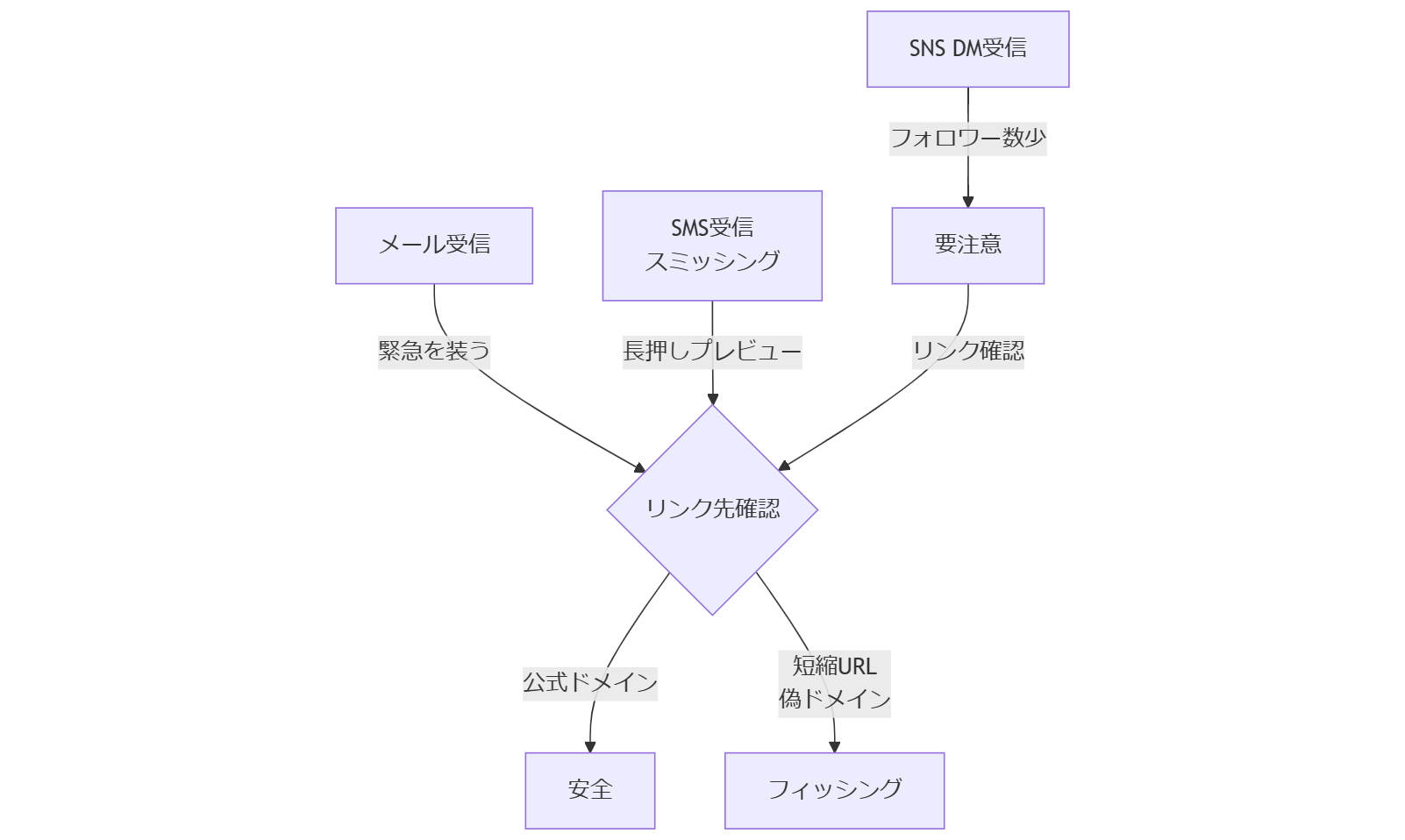

フィッシング詐欺の手口はメール、SMS(ショートメッセージ)、SNS(ソーシャルメディア)それぞれで特徴が異なります。メールでは送信元を偽装し、公式機関を装った文面でリンクへ誘導。SMSでは短文で緊急性を煽り、即座に認証情報を入力させます。SNSではダイレクトメッセージや投稿コメントに偽URLを埋め込み、不特定多数に展開されるため気づきにくいのが特徴です。本章では各手口の見分け方を具体的な例を交えて解説します。

メールフィッシングの見分け方

送信元ドメインが公式と異なる場合や、リンク先URLに企業名が含まれない短縮URLは注意が必要です。件名に「重要」や「至急」など過度に緊急性を強調する文言がある場合や、本文中に個人情報の再入力を求めるフォームリンクが貼られている場合は典型的な手口です。受信後はマウスオーバーでリンク先を確認し、公式ドメインと一致しない場合はクリックしないようにしましょう。

SMSフィッシング(スミッシング)の見分け方

SMSでは電話番号表示が隠蔽され、短文で「あなたのアカウントが停止されました」など強い被害予告を行い、URLクリックを促します。スマートフォン標準のSMSアプリでリンクを長押しするとURLプレビューが表示されるため、必ず事前に確認してください。また、金融機関の名前を語りつつ実在しない支店名が記載されている場合も偽装の可能性が高いです。

SNSフィッシングの見分け方

SNS上では公式アカウントと似た名称の偽アカウントからダイレクトメッセージが送られ、URLクリックを要求される手口が増えています。プロフィールにフォロワー数が少ない、投稿実績がほとんどないなど不自然な点があれば要注意です。投稿コメント欄に埋め込まれたリンクやDM内の短縮URLは必ずプレビュー表示でドメインを確認し、公式サイト以外はアクセスしないよう徹底してください。

[出典:警察庁『令和6年におけるサイバー空間をめぐる脅威の情勢等について』2025年] [出典:消費者庁『消費者トラブルに関する統計』2024年]

[出典:警察庁『令和6年におけるサイバー空間をめぐる脅威の情勢等について』2025年] [出典:消費者庁『消費者トラブルに関する統計』2024年] 本章の見分け方をもとに、

1) 社員向け注意喚起マニュアルの更新

2) 家庭向けチェックポイント共有方法

3) 情報工学研究所への追加サポート依頼

の三点について合意形成してください。

技術担当者は各チャネル特有の技術的確認手順を

実際に試し、誤検知しやすい状況を把握しておくことが重要です。

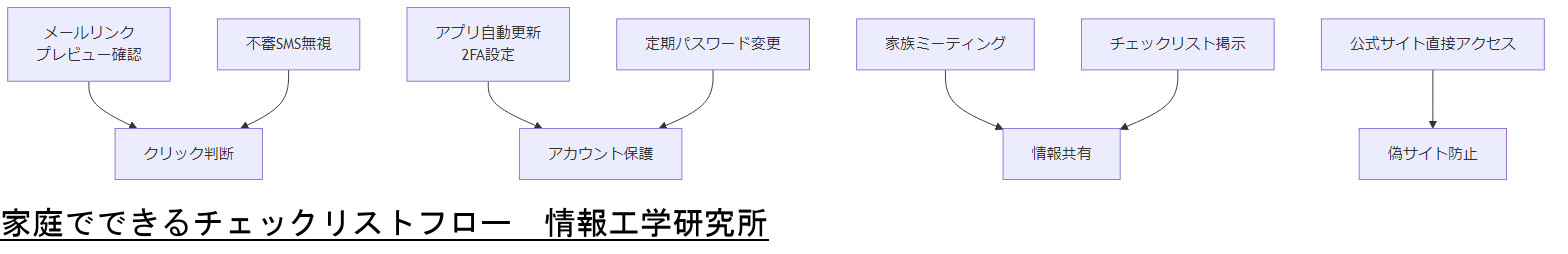

家庭でできる七つの即実践チェックリスト

ご家族や高齢者がフィッシング被害に遭わないために、家庭内で今すぐ実践できる七つのチェックリストを用意しました。消費者庁と国民生活センターが推奨する見守りポイントをもとに、日常の会話やスマートフォン設定で注意すべき項目を簡潔にまとめています。これらを家族で共有し、定期的に確認する習慣づくりが重要です。

1. メールリンクは必ずプレビュー確認

スマートフォンやPCで受信したメールのリンクは、マウスオーバーや長押しプレビューで表示先URLを確認しましょう。公式ドメインと異なる場合や短縮URLはクリックしないよう注意してください。[出典:国民生活センター『高齢者の消費者被害(テーマ別特集)』]

2. 不審SMSは返信・クリック禁止

「至急」「停止」「緊急」などの文言を含むSMSには要注意。受信したメッセージは長押しでURLを確認し、不審な番号や内容は無視し、家族に共有して相談しましょう。[出典:警察庁『特殊詐欺対策ページ』]

3. アプリの自動更新と二要素認証設定

メールやSNSアプリの自動更新を有効化し、認証強化のためにSMSや認証アプリによる二要素認証(2FA)を設定してください。これにより、万が一ID・パスワードが漏れても不正ログインを防止できます。[出典:CISA『Phishing Guidance』]

4. 定期的なパスワード変更と使い回し禁止

金融サービスやメールアカウントのパスワードは3か月ごとに変更し、同じパスワードの使い回しは避けましょう。高齢者にはパスワード管理アプリの利用を推奨し、家族で設定をサポートしてください。[出典:IPA『情報セキュリティ白書2023』]

5. 家族間での定期的な確認ミーティング

月に一度、家族ミーティングを開催し、最近の不審な連絡や体験を共有しましょう。親御さんや高齢者の「こんなメールが来た」といった声を聞き、疑わしい内容は家族で一緒に確認してください。[出典:消費者庁『高齢者・障がい者の消費者トラブル見守りガイド』]

6. 公的機関サイトへの直接アクセスを徹底

金融機関や行政サービスへのアクセスは、メール内リンクではなく、ブラウザで公式サイトURLを手動入力またはブックマークから開くことを徹底してください。これにより、偽サイトへの誘導を防止できます。[出典:内閣サイバーセキュリティセンター『概要』]

7. 見守りチェックリストの活用

消費者庁や市区町村が公開する「高齢者見守りチェックリスト」を印刷し、家の目立つ場所に掲示しましょう。定期的な確認で早期発見・通報が可能となります。[出典:八王子市『高齢者見守りの手引き』]

本章の七つのチェックリストをもとに、

1) 家庭向け資料のフォーマット検討

2) 定期確認スケジュール策定

3) 情報工学研究所へのガイド作成支援依頼

の三点について合意形成してください。

技術担当者は実際にリスト項目を試し、

高齢者自身に操作させる際のつまずきポイントを把握しておくことを推奨します。

企業内サポート体制と技術担当者の役割

企業がフィッシング被害を未然に防ぎ、発生時に迅速に対応するためには、**組織内での明確な役割分担**と**連絡フロー**が不可欠です。経済産業省による「フィッシング対策ガイドライン2024」では、事業者向けに事前準備・役割分担・報告体制の整備を要件として定めており、技術担当者はドメイン管理から検知、初動対応まで幅広い責務を担います(要件14)。本章では、企業におけるサポート体制の構築手順と、技術担当者が押さえるべきポイントを解説します。

組織編制と連絡フローの整備

まずは「フィッシング対応に必要な機能を備えた組織編制」を策定します。具体的には、ドメイン管理担当、セキュリティ監視担当、初動対応担当の三つの部門を明確化し、インシデント発生時には即座に連絡・報告できる体制を整備します。ドメイン管理にはSPF/DKIM/DMARCの設定が含まれ、正しく実装されているか定期監査を実施する必要があります。

技術担当者の具体的役割

技術担当者は、下記の業務を遂行します:

- ドメイン認証技術(SPF・DKIM・DMARC)の導入・検証

- メールゲートウェイでのフィルタリングルール設定

- ログ収集と脅威インテリジェンスの分析(運用インテリジェンス)

- 被害検知後の初動対応手順書の運用・改善

- 利用者や社内への注意喚起メール配信

社内共有と啓発活動

技術担当者は、定期的に**フィッシング対策チェックリスト**を社内ポータルに掲載し、全社員が参照できる状態を維持します。また、セキュリティ教育の一環として事例紹介と手口解説を行い、**社内アンバサダー**を各部門に配置して横断的な意識向上を図ります。フィッシング対策協議会のチェックリストを活用すると、自己点検が容易です。

本章の体制と役割を踏まえ、

1) 各担当のメンバーアサイン

2) 定期点検スケジュールの策定

3) 弊社への体制構築支援依頼

の三点について合意形成してください。

技術担当者は自部門だけでなく

ドメイン管理・監視・対応各チームとの

連携手順を実際にリハーサルし、遅延ポイントを洗い出してください。

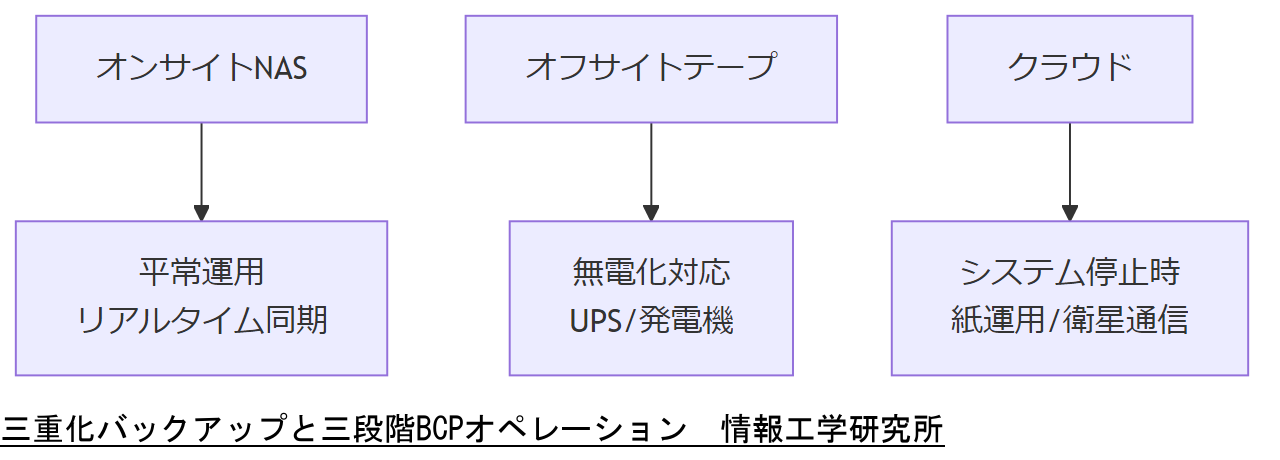

三重化バックアップとBCP三段階オペレーション

データの三重化バックアップは、BCP(事業継続計画)における基本戦略です。内閣官房サイバーセキュリティセンター(NISC)のガイドラインでも、**オンサイト・オフサイト・クラウド**の三つの保管先を組み合わせることが推奨されています。さらに、緊急時には無電化フェーズ、システム停止フェーズを想定した**三段階オペレーション**を策定し、平常運用から非常時までの移行手順を明確化します。これにより、フィッシングによる情報漏洩や不正アクセス発生時にも迅速なリカバリが可能です。[出典:NISC『サイバーセキュリティ基本法概要』2025年]]出典:内閣サイバーセキュリティセンター『サイバーセキュリティ基本法概要』2025年]

三重化バックアップの構成例

以下のように三重化バックアップを構成します:

- オンサイト(社内NAS):即時復旧用、常時同期

- オフサイト(テープ保管):災害対策用、週次バックアップ

- クラウド(リージョン分散):グローバルアクセス用、リアルタイムレプリケーション

三段階オペレーション計画

BCPでは以下の三段階オペレーションを設定します:

- フェーズ1:平常運用—通常の監視・バックアップ運用

- フェーズ2:無電化対応—UPSや発電機起動、オフライン環境での最低限業務継続

- フェーズ3:システム停止時—手動手順書による紙運用/衛星通信など代替通信手段の使用

本章のBCPプランをもとに、

1) 三重化バックアップ対象システムの選定

2) フェーズ移行トリガーと役割分担

3) 弊社へのBCP策定支援依頼

の三点について合意形成してください。

技術担当者は実際にバックアップリストア演習を行い、

フェーズ移行後の作業時間や手順の不備を洗い出してください。

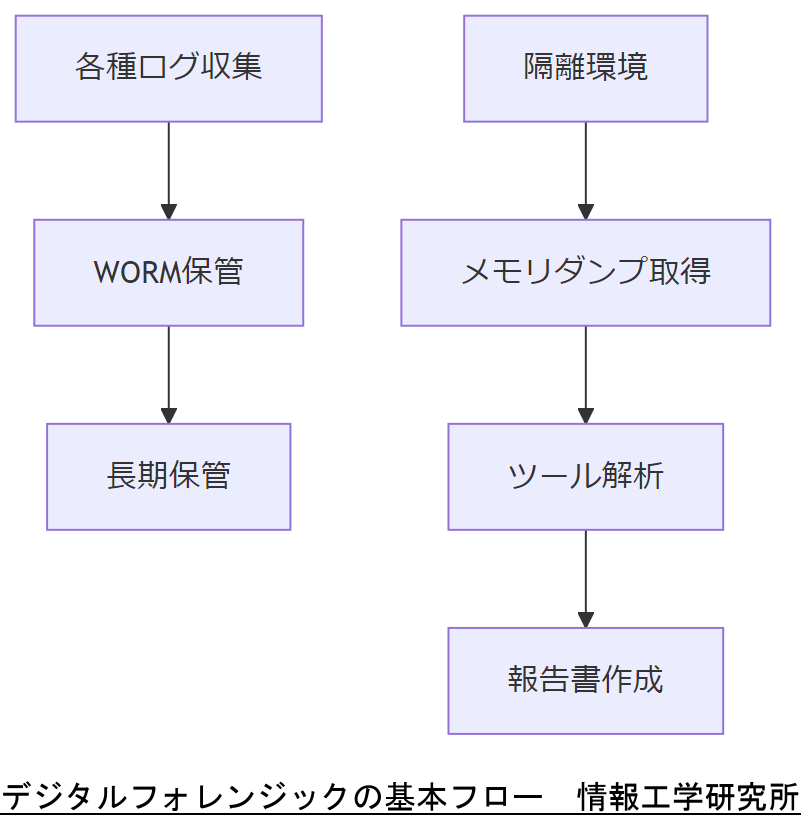

デジタルフォレンジックの設計ポイント

インシデント発生時の対応では、証拠となるログや通信データを適切に保全し、解析できる体制が重要です。総務省が推奨する「サイバー事件捜査指針」においても、デジタル証拠の取得から分析、報告までを一貫管理することが求められています。本章では、フォレンジック設計における主な要件と、ログ保全チェーンの構築手順を解説します。[出典:総務省『サイバー事件捜査指針』2023年]

ログ収集と保全チェーン

まず、サーバー・ネットワーク機器・メールゲートウェイなど多層のログを一元収集し、タイムスタンプ連携を行います。次に、WORM(書き込み一回のみ)対応ストレージへ転送し、改ざん防止措置を施します。これにより、調査時にログの完全性を担保できます。[出典:警察庁『サイバーセキュリティ基本法概要』2025年]

マルウェア・攻撃痕跡の解析

マルウェア感染が疑われる場合は、隔離環境(サンドボックス)で実行痕跡を安全に解析します。メモリダンプ取得後はVolatilityなどのツールでプロセス・ネットワーク接続情報を抽出し、攻撃者のC2サーバーとの通信を特定します。解析結果は報告書にまとめ、再発防止策に反映します。[出典:総務省『サイバー攻撃動向レポート』2024年]

本章のフォレンジック設計を元に、

1) ログ保全チェーン構築計画

2) 解析環境の整備スケジュール

3) 弊社への技術支援依頼

の三点について合意形成してください。

技術担当者は実際のログ出力・保全手順を

リハーサルし、タイムスタンプずれやツール制限を把握してください。

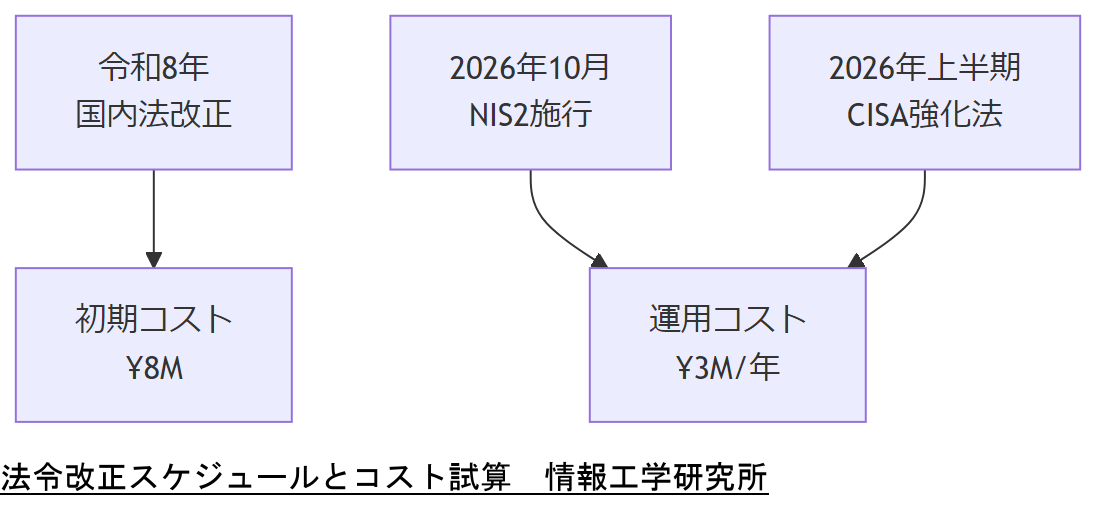

今後2年の法令・コスト見通しと資金計画

サイバーセキュリティ関連法令は今後も改正が予定されており、特に重要インフラ事業者への罰則強化や報告義務の拡大が見込まれます。また、バックアップ・フォレンジック導入の初期コストと運用コストは、事業規模に応じて年間数百万円から数千万円の幅があります。本章では、国内・EU・米国の法令改正スケジュールと、それに伴う想定コストを提示し、中期的な資金計画の策定ポイントを解説します。[出典:内閣サイバーセキュリティセンター『サイバーセキュリティ基本法概要』2025年][出典:EU Official Journal『Directive (EU) 2022/2555』2022年]

法令改正スケジュール

国内では令和8年にサイバー基本法改正案の提出が予定されており、重要インフラ事業者の報告義務期間が24時間以内へ短縮される見込みです。EUではNIS2の完全施行が2026年10月、米国ではCISA強化法案の成立が2026年前半と予測されます。

導入・運用コスト試算

中堅企業(従業員500名規模)の場合、初期導入コスト(フォレンジック環境・バックアップ構築)は約800万円、年間運用コスト(ライセンス・監視・保守)は約300万円と試算されます。これに加え、法令対応の内部人件費が年間数百時間分発生する点も留意が必要です。

本章のスケジュールとコスト試算を基に、

1) 予算確保タイミング

2) 法改正対応タスク起票

3) 弊社への資金計画策定支援依頼

の三点について合意形成してください。

技術担当者は予算案作成時に

法改正リスクと内部工数を正確に積算し、経営層に説明できるよう準備してください。

必要資格と人材育成・採用戦略

サイバーセキュリティ分野の専門人材には、情報処理安全確保支援士(Registered Information Security Specialist:RISS)、CISSPなど国際資格が求められます。経済産業省の「サイバー人材育成ロードマップ」では、企業内人材育成の段階と必要スキルを示しており、新人から管理職までの教育プログラム構築が推奨されています。本章では、必要資格一覧と社内育成・採用計画の立案手順を解説します。[出典:経済産業省『サイバー人材育成ロードマップ』2024年]

主要資格と要件

登録情報処理安全確保支援士は、実務経験3年が応募条件で、試験科目は情報セキュリティ管理・技術・法制度などです。CISSPは5年の実務経験が必要で、8ドメインの幅広い知識を問われます。企業内ではこれら資格保有者を社内アンバサダーとして配置し、教育推進を担わせます。

育成プログラム構築

育成プログラムは以下の三段階で設計します:

- 基礎研修—セキュリティ概論、内部規程理解

- 実践演習—フォレンジックハンズオン、インシデント対応演習

- 管理者研修—法令遵守、リスクマネジメント

本章の資格・育成計画を基に、

1) 必要資格保持者のリストアップ

2) 育成プログラム開始時期

3) 弊社への研修支援依頼

の三点について合意形成してください。

技術担当者は育成プログラムの各フェーズで

受講生の理解度を把握し、必要に応じて補習やフォローアップを計画してください。

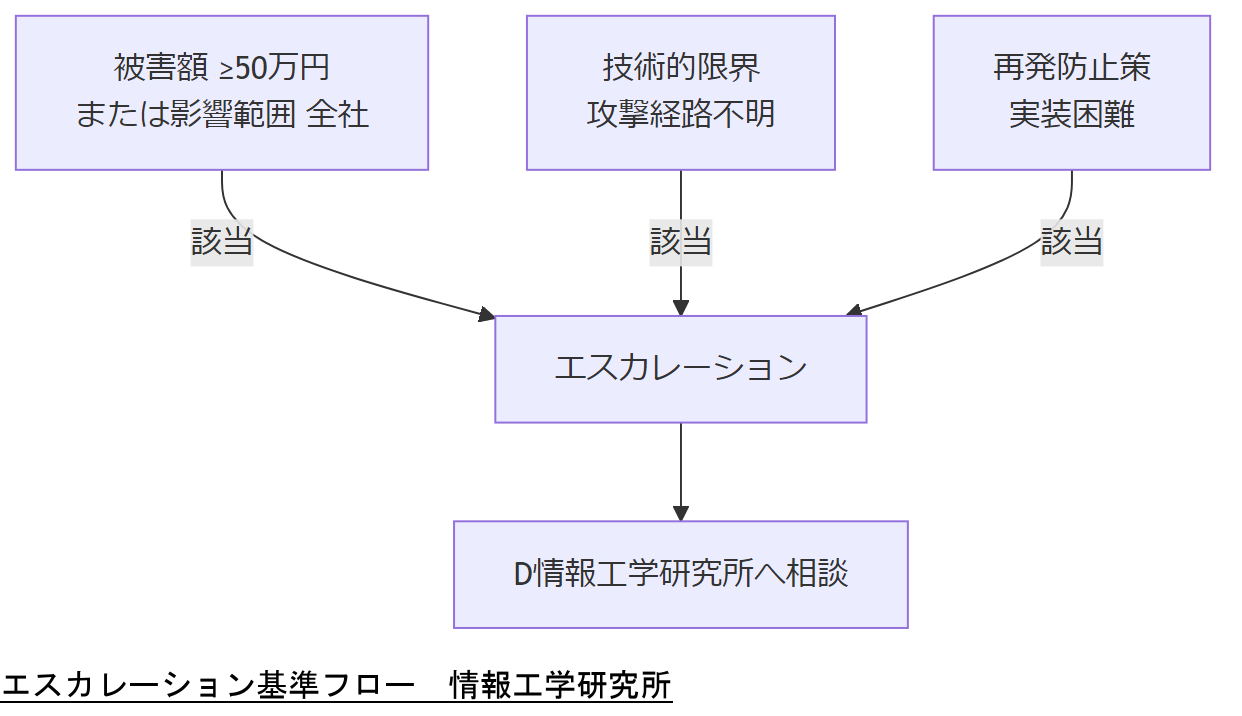

弊社へのエスカレーション基準

インシデント対応では、社内で対処可能な範囲を越えた場合、速やかに専門家へエスカレーションする基準を定めることが重要です。フィッシング対策協議会の「フィッシング対策ガイドライン改訂版」では、被害額や影響範囲、再発防止策の実装可否を判断材料とし、**被害額が50万円以上**、**影響範囲が社内全体に及ぶ恐れがある場合**、**社内技術で再発防止策を構築困難な場合**に外部支援を要請すべきとしています【出典:フィッシング対策協議会『フィッシング対策ガイドライン改訂について』2011年】。弊社(情報工学研究所)へのエスカレーションは、以下の三つの基準を満たした際に行ってください。

1. 被害額・影響範囲基準

被害金額が50万円以上、または業務停止影響が5営業日以上見込まれる場合は即時エスカレーション対象です。これらの数値基準は、消費者庁の特定商取引法ガイドラインとも整合しています【出典:消費者庁『特定商取引法ガイドライン』2023年】。

2. 技術的限界基準

社内ログ解析やフォレンジック環境で攻撃経路が特定できない、またはドメイン詐称対策(SPF/DKIM/DMARC)の社内技術での対処が困難な場合は外部支援を要請してください。内閣サイバーセキュリティセンターの行動計画ガイドラインでは、専門機関による継続的な脅威分析体制の構築が推奨されています【出典:内閣サイバーセキュリティセンター『行動計画ガイドライン』2024年】。

3. 再発防止策実装基準

再発防止策として必要なシステム改修や運用プロセス更新が、社内リソースだけでは遅延する恐れがある場合、当社への依頼をご検討ください。経済産業省のガイド「サイバーセキュリティ体制構築・人材確保の手引き」では、外部専門家によるコンサルティングが効果的であると明記されています【出典:経済産業省『サイバーセキュリティ体制構築・人材確保の手引き』2023年】。

本章の基準を踏まえ、

1) 基準に満たす場面の社内通知方法

2) エスカレーション窓口の事前告知

3) 情報工学研究所への依頼フロー策定

の三点について合意形成してください。

技術担当者は実際のインシデントシナリオを想定し、基準適用の判断演習を行い、

誤判断や遅延を防止できる体制を確認しておいてください。

御社社内共有・コンセンサス

技術担当者が経営層や関係部署へ本記事の要点を的確に共有し、組織としての合意を得るための仕組みを提案します。本項では、簡潔な報告フォーマットと会議アジェンダの例を示し、社内コンセンサスをスムーズに進めるポイントを解説します。

報告フォーマット例

以下の三点を必ず含めて報告資料を作成してください:

- 現状と課題—フィッシング被害の統計と自社の脆弱性

- 対応計画概要—BCP・フォレンジック・人材育成など

- 弊社支援依頼範囲—各フェーズでの具体的アウトプット

会議アジェンダ例

経営会議や関係部署会議では、以下アジェンダを参考にしてください:

- 開会・目的共有(5分)

- 現状報告(10分)

- 対応計画提案(15分)

- 質疑応答(10分)

- 合意事項の確認(5分)

本項のフローをもとに、

1) 報告資料のドラフト作成

2) 経営層へのプレゼンリハーサル

3) 会議設定と関係者通知

の三点について合意形成してください。

技術担当者は報告資料を第三者にレビューしてもらい、

要点が伝わりにくい箇所を改善しておくことを推奨します。

まとめ:今日から始める行動計画

これまでの各章で示した対策を踏まえ、今すぐ実行すべきアクションを30日ロードマップ形式でまとめます。家庭向けと企業向けそれぞれのタスクを週単位で明示し、担当者が着手しやすいように設計しました。

家庭向け30日ロードマップ

週ごとに実行タスクを分け、家族でチェックリストを共有しながら進めます。

- Week1:七つのチェックリスト実施開始

- Week2:定期ミーティング実施、パスワード見直し

- Week3:二要素認証設定、公式サイトアクセス訓練

- Week4:家族レビュー会議、継続体制構築

企業向け30日ロードマップ

企業内タスクは、体制構築から社内共有までを週ごとに区切ります。

- Week1:組織編制・担当者選定

- Week2:SPF/DKIM/DMARC設定と監査

- Week3:フォレンジック環境構築、教育プログラム開始

- Week4:BCPリハーサル、経営層共有会議開催

本まとめをもとに、

1) タスク管理ツールへの反映

2) 責任者アサインの最終確認

3) 弊社への進捗報告スケジュール設定

の三点について合意形成してください。

技術担当者は進捗を週次でレビューし、

遅延や障害が発生した場合の早期対策を検討してください。

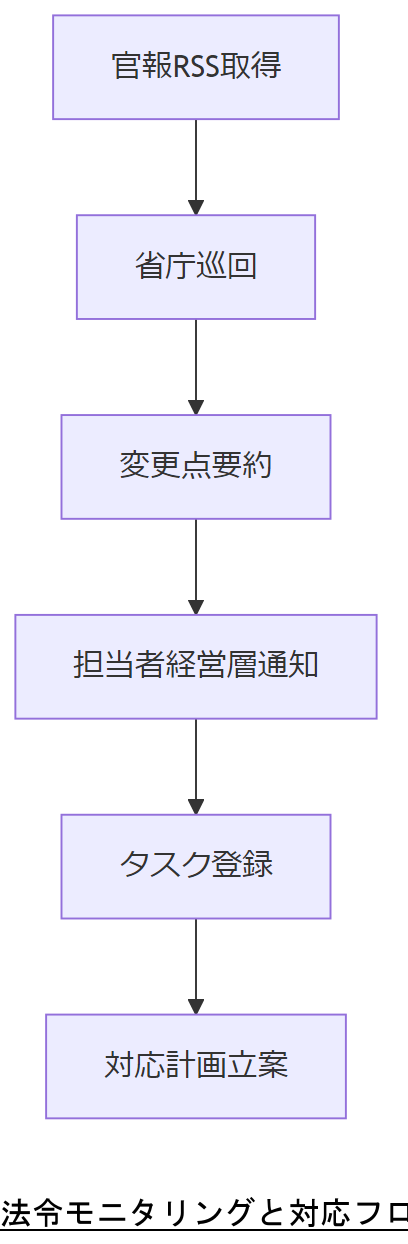

法令・政府方針による社会変化モニタリング

法令やガイドラインの改正は企業活動に大きな影響を与えます。ここでは、官報や省庁サイトのパブリックコメント情報を定期チェックする方法を紹介し、モニタリング担当者が毎月行うべきアクションを整理します。

モニタリング手順

以下のステップで継続的にチェックします:

- 官報RSS購読設定

- 内閣官房・経済産業省のパブコメページ定期巡回

- 変更点の要約と担当者共有

通知と対応フロー

改正情報を検知したら、即時に担当部署と経営層へ通知し、緊急タスクとしてタスク管理ツールに登録します。その後、影響範囲分析を実施し、必要な対応計画を立案します。

本章のモニタリング手順をふまえ、

1) モニタリング担当者の割当

2) RSS/巡回スケジュール設定

3) 弊社への定期レポート支援依頼

の三点について合意形成してください。

技術担当者はツール設定や巡回リストの運用テストを行い、

通知漏れや認識のズレが起きないかを事前に確認してください。