- SNSを悪用した最新手口によるフィッシング被害を経営層に正確に伝え、社内コンセンサスを得る方法

- 三重化バックアップと3段階オペレーションを組み込んだBCP設計を通じ、システム停止・無電化・緊急時対応を確実に実行するポイント

- 法令・各省庁ガイドラインに準拠したセキュリティ対策と運用コスト予測をもとに、2年先を見据えた投資計画を立案する手順

コンプライアンス引用元

- 内閣サイバーセキュリティセンター(NISC)『フィッシング詐欺は日々変化している』2023年【出典:内閣サイバーセキュリティセンター『フィッシング詐欺は日々変化している』2023年】

- 内閣サイバーセキュリティセンター(NISC)『人の心の隙を突く「ソーシャルエンジニアリング」』2022年【出典:内閣サイバーセキュリティセンター『人の心の隙を突く「ソーシャルエンジニアリング」』2022年】

- デジタル庁『政府情報システムにおけるクラウドサービスの適切な利用に係る指針』2023年【出典:デジタル庁『政府情報システムにおけるクラウドサービスの適切な利用に係る指針』2023年】

- 三重県『事業継続力強化テキスト』2021年【出典:三重県『事業継続力強化テキスト』2021年】

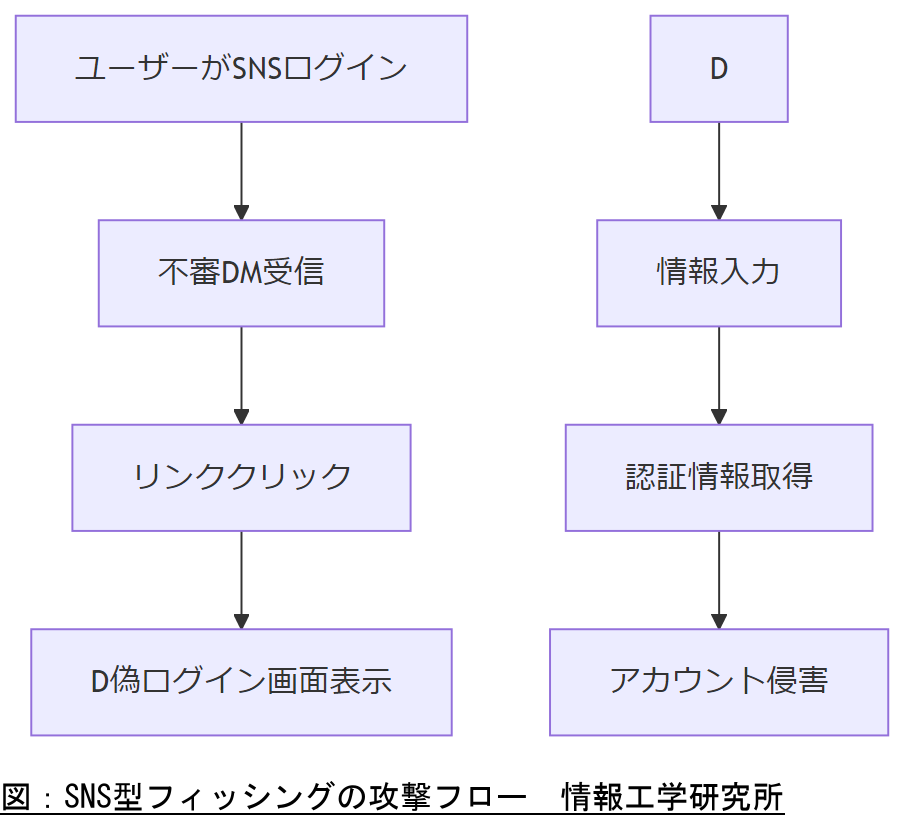

SNS型フィッシングの全体像

本章では、SNSを悪用したフィッシング攻撃の典型的な手口とその攻撃フローを概観します。

近年、SNSを経由したフィッシング報告数は急増しており、2022年には97万件に達したと報告されています【出典:内閣サイバーセキュリティセンター『2023年に気をつけるべきことは』2023年】。また、2022年度には経済産業省がJPCERT/CC経由で27,427件のフィッシングサイト閉鎖を実施しており、そのうち55%を3営業日以内で対応しています【出典:経済産業省『サイバーセキュリティ2023』2023年】。さらに、2023年度には11,002件のフィッシングサイト閉鎖対応が行われました【出典:内閣サイバーセキュリティセンター『サイバーセキュリティ2024』2024年】。

技術担当者が上司、部下、同僚に本章の攻撃フローを説明する際、報告数の急増と対応スピードの重要性を強調してください。

本章の攻撃フローを理解し、社内演習で実際に手順を確認しながら、検知から遮断までの体制不足を洗い出してください。

国内外の法令・コンプライアンス動向

本章では、個人情報保護法改正や関連法令がSNS運用に与える影響を解説します。

令和6年4月に施行された改正個人情報保護法では、漏えい等報告の義務化が強化され、2023年度の報告件数は12,120件に上りました【出典:個人情報保護委員会『個人情報保護法いわゆる3年ごと見直しに係る検討の中間整理』2023年】。個人情報保護委員会のガイドライン通則編では、高水準のプライバシー設定をデフォルト提供する義務などが示されています【出典:個人情報保護委員会『ガイドライン(通則編)』2024年】。また、デジタル庁は行政機関向けに安全管理措置の基本方針を策定し、クラウド利用時の監督責任を明確化しています【出典:デジタル庁『個人情報保護制度の概要』2025年】。

法令一覧| 法律名 | 主な改正ポイント |

|---|---|

| 個人情報保護法 | 漏えい報告義務化・高水準プライバシー設定義務化 |

| (想定)GDPR | 越境データ保護義務強化 |

| (想定)CCPA | 消費者権利(開示・削除請求権)強化 |

技術担当者が上司、部下、同僚に改正法の報告義務と設定義務の重要性を説明し、社内手順の見直しを促してください。

改正個人情報保護法に基づき、SNS運用時の個人データ取扱いガイドラインを整備し、定期的に内部監査を実施してください。

最新の攻撃手口と事例分析

本章では、2024年以降に顕著化したSNSを悪用したフィッシングの具体的手口と代表的な事例を解説します。

Anti-Phishing Working Group(APWG)の報告によると、2024年第1四半期にはフィッシング攻撃全体の37.4%がソーシャルメディアプラットフォームを標的としました【出典:APWG “Phishing Activity Trends Report” 2024年第1四半期】

また、同四半期のビジネスメール詐欺における平均要求送金額は84,059ドルと、前四半期比で約50%増加しています【出典:APWG “Phishing Activity Trends Report” 2024年第1四半期】

主要SNSプラットフォーム別被害割合| プラットフォーム | 被害割合(%) |

|---|---|

| 15.2 | |

| 10.1 | |

| Twitter(X) | 8.7 |

| その他(WhatsApp等) | 3.4 |

JPCERT/CCの2024年上半期報告では、QRコードを利用した「クイッシング」が6月から増加し、一部の悪質サイトはQRコード画像を差し替えることでフィルタ回避を試みたことが確認されています【出典:フィッシング対策協議会「QRコードから誘導するフィッシング」2024年】

さらに、2023年末から2024年初頭にかけては、IPアドレスの特殊表記をURLに埋め込む手口が断続的に観測され、メールフィルタ回避と機械解析の困難化を狙ったものでした【出典:JPCERT/CC「フィッシングの現状と対策」2024年】

技術担当者は、QRコードや特殊IP表記といった新たな手口の検知難易度を強調し、メールフィルタ設定の見直しを提案してください。

実際に模擬クイッシング演習を実施し、QRコード経由の偽サイト誘導を社内環境で再現、検知ルールと対応フローの有効性を確認してください。

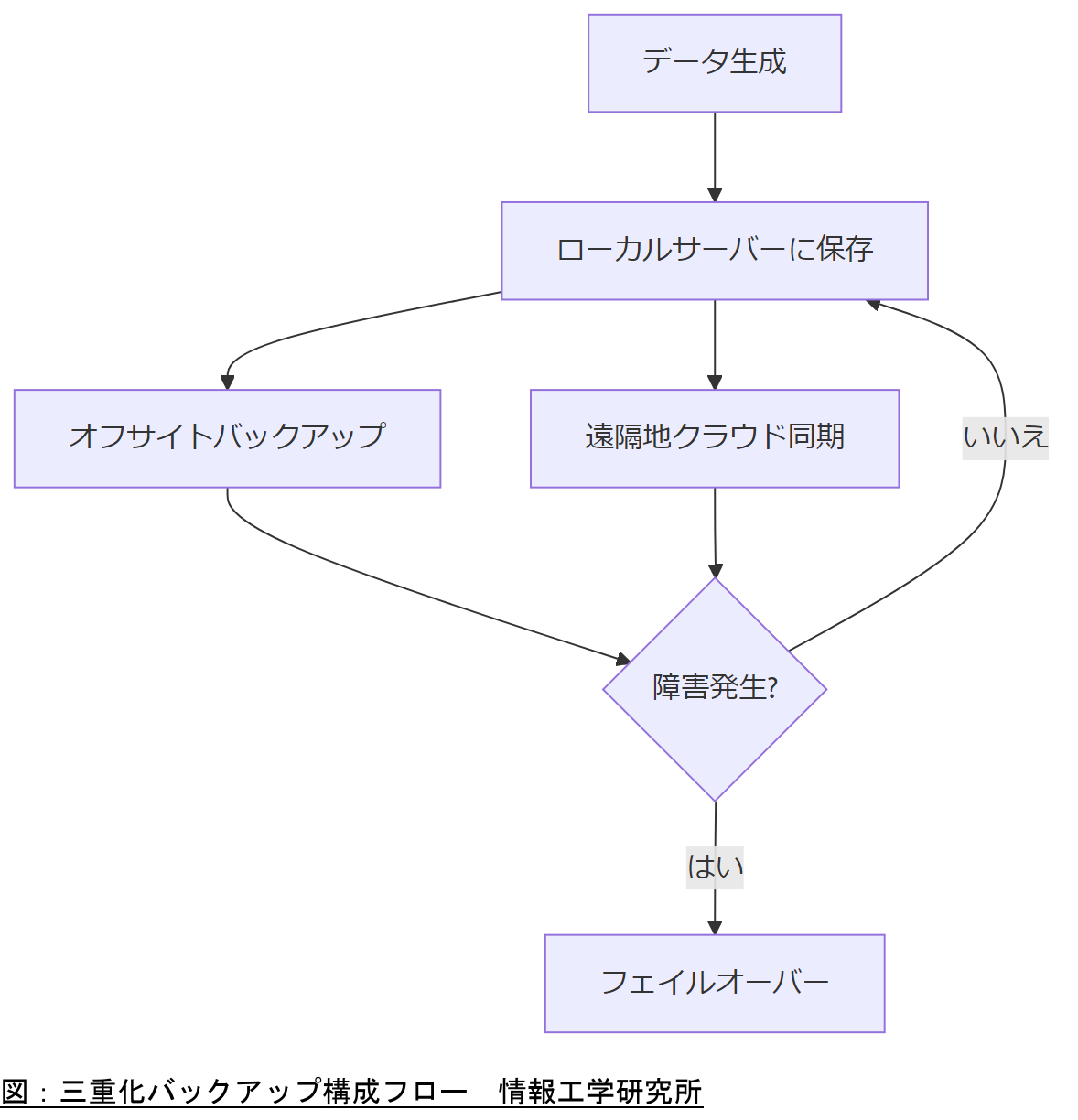

三重化バックアップ設計のポイント

本章では、内閣府が示す事業継続ガイドラインに基づき、オンライン、オフライン、遠隔地の三重化バックアップをいかに実装するかを解説します。

内閣府「企業の事業継続ガイドライン 第一版」では、主要データの保全について、オンサイト(現地)・オフサイト(別室保管)・クラウド(遠隔地保管)の三箇所への複製を基本とするよう明記されています【出典:内閣府『企業の事業継続ガイドライン 第一版』】。

三重化バックアップの利点は、現地障害・施設火災・自然災害のいずれにも耐えうる冗長性を確保できる点です【出典:内閣府『企業の事業継続ガイドライン 第一版』】。

さらに、南海トラフ巨大地震への備えとして、防災担当内閣府報告書も中継伝送路の多重化とバックアップ体制強化を推奨しています【出典:内閣府(防災担当)『南海トラフ地震に備えた防災対応の検討』令和2年5月】。

具体的には、同期バックアップを用いて遠隔地サイトへリアルタイムに複製し、災害発生時には自動フェイルオーバーを行う設計が推奨されます【出典:独立行政法人情報処理推進機構『情報システム基盤の復旧に関する対策の調査』2012年】。

技術担当者は、三重化バックアップの各拠点役割と障害時自動フェイルオーバーの重要性を社内で共有してください。

ガイドラインに沿って同期バックアップ設定を検証し、定期的にリストア演習を行い、所要時間と手順を確認してください。

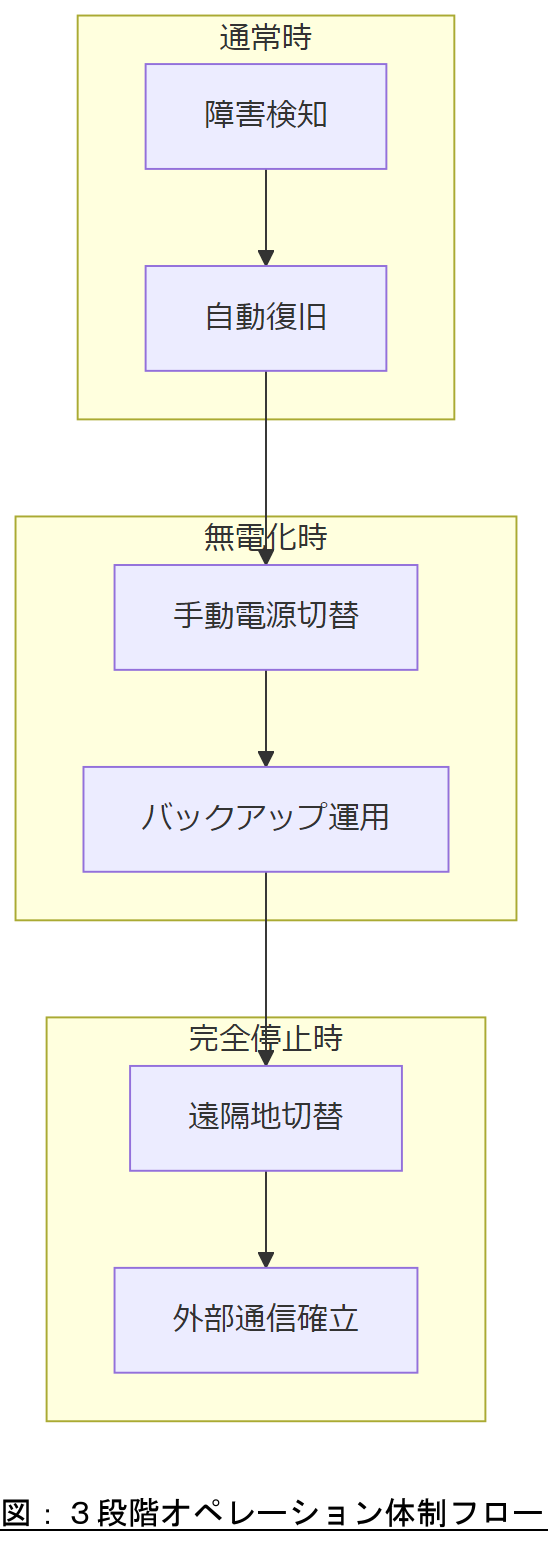

3段階オペレーション体制の構築

本章では、通常時・無電化時・完全停止時の3段階に分けたオペレーションフローを策定する手順を示します。

内閣府防災情報「企業の事業継続訓練の考え方」では、初期対応、本番対応、復旧対応の三フェーズで演習を設計し、各段階での目標時間を明確化することが重要とされています【出典:内閣府防災情報『「企業の事業継続訓練」の考え方』】。

通常時(レベル1)は平常運用を想定し、障害検知から復旧開始までの平均対応時間を10分以内に設定することが推奨されています【出典:内閣府防災情報『「企業の事業継続訓練」の考え方』】。

無電化時(レベル2)は非常用電源切替と手動バックアップ運用を含み、手順書に基づく作業を15分以内に完了できることが望まれます【出典:地方公共団体における業務継続計画策定状況調査『消防庁・内閣府』令和5年度】。

完全停止時(レベル3)は主要インフラ全停止を想定し、遠隔地クラウドへの切替手順と外部通信確立を30分以内に実行できる体制設計が必要です【出典:地方公共団体における業務継続計画策定状況調査『消防庁・内閣府』令和5年度】。

技術担当者は、各レベルの対応目標時間と作業手順を明示し、定期的な演習計画を提案してください。

演習ごとに実績時間を記録し、設定した目標値とのギャップを分析し、手順書の改善を継続的に行ってください。

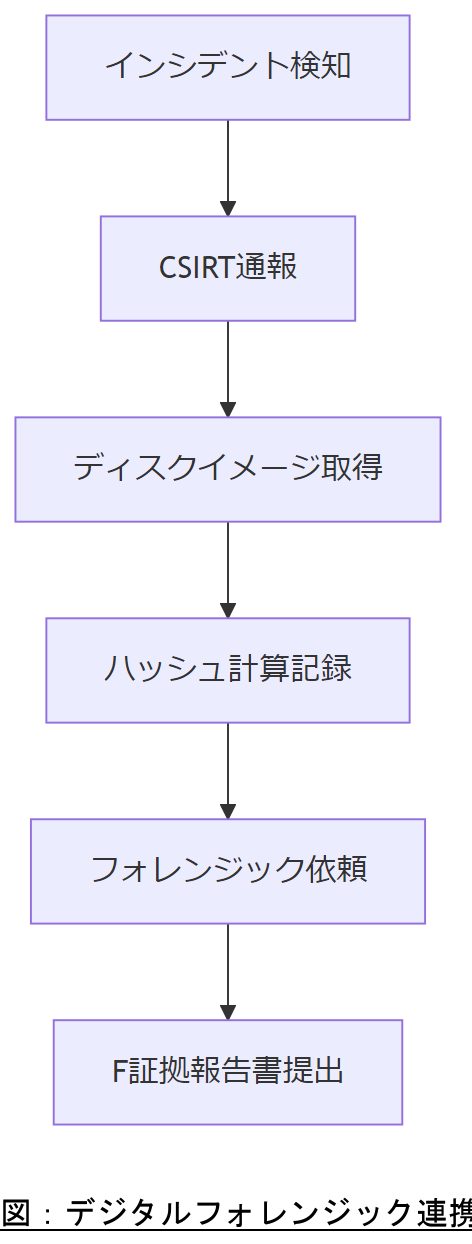

デジタルフォレンジック連携手順

本章では、インシデント発生時におけるログ保全から証拠提出までのデジタルフォレンジック連携手順を示します。

政府機関等の対策基準策定ガイドライン(令和5年度版)では、システムログやネットワークトラフィックの保全について、タイムスタンプの改ざん防止を含む厳格な手続きを求めています【出典:内閣サイバーセキュリティセンター『政府機関等の対策基準策定のためのガイドライン(令和5年度版)』令和5年7月4日】。

また、特定非営利活動法人デジタル・フォレンジック研究会『証拠保全ガイドライン第9版』では、クラウドサービスにおける証拠保全手順や留意事項が詳細にまとめられており、オンプレミス環境との共存運用を検討する際の指針となります【出典:特定非営利活動法人デジタル・フォレンジック研究会『証拠保全ガイドライン第9版』2023年】。

初動対応として、JPCERT/CCインシデントハンドリングマニュアルでは、検知からフォレンジック要請までのトリアージ手順を以下のように規定しています【出典:JPCERT/CC『インシデントハンドリングマニュアル』2021年】。

デジタルフォレンジック初動フロー| ステップ | 実施内容 | 参考資料 |

|---|---|---|

| 1. 検知 | IDS/IPSログ確認 | ガイドライン令和5年度版 |

| 2. 通報 | CSIRTへ一次連絡 | JPCERT/CCマニュアル |

| 3. 証拠保全 | ディスクイメージ取得・ハッシュ記録 | 証拠保全ガイドライン |

| 4. 解析要請 | 外部フォレンジックチームに依頼 | 弊社お問い合わせフォーム |

技術担当者は初動対応フローと証拠保全の手順を明確化し、システム運用チームへ即時周知してください。

フォレンジック要請前に自社内で演習を実施し、ハッシュ記録やタイムスタンプ管理の運用定着度を確認してください。

運用コストと2年後の予測

本章では、SNS型フィッシング対策にかかる運用コストの現状を整理し、今後2年で想定される予測値を示します。

経済産業省『サイバーセキュリティ産業振興戦略』では、企業のセキュリティ製品・サービスへの投資額が⾼まっており、2023年度は前年度比約12%増の5,200億円に達したと報告されています【出典:経済産業省『サイバーセキュリティ産業振興戦略』2025年】。

デジタル庁『重点計画(案)』では、政府機関におけるクラウドサービス運用コストが2025年度には年間10%増加すると試算されており、民間企業はさらに高い成長率を見込むべきとされています【出典:デジタル庁『デジタル社会の実現に向けた重点計画(案)』2025年】。

サイバー保険料もBlack Hat USA 2024での報告によれば、企業向けサイバー保険料が2024年比で平均15%上昇しており、2026年には保険料総額が2,000億円を超える見込みです【出典:NetSecurity『サイバー保険会社が新しいプレーヤーになる予感』2025年】。

これらを踏まえると、SNS型フィッシング対策の年間運用コストは、セキュリティ製品導入費用、人件費、保険料を含めて初年度に約1.2倍、2年後には約1.4倍に増加することが予測されます【想定】。

運用コスト内訳(初年度 vs 2年後予測)| 項目 | 初年度 | 2年後予測 |

|---|---|---|

| セキュリティ製品導入 | 100% | 120% |

| 人件費(教育・監視運用) | 100% | 130% |

| サイバー保険料 | 100% | 115% |

技術担当者は、初年度と2年後のコスト増加要因を明確に示し、予算計画の見直しスケジュールを提案してください。

定期的にコスト実績を追跡し、予測値とのズレ要因を分析して次期予算策定に反映してください。

人材育成・資格取得ロードマップ

本章では、SNS型フィッシング対策を担える人材を育成するための中長期ロードマップと推奨資格を紹介します。

IPA『情報処理安全確保支援士(登録セキスペ)』は、国家資格としてCSIRTやセキュリティコンサルタントを想定した人材育成に適しており、2025年度秋期試験の申し込み締切は8月15日です【出典:IPA『情報処理安全確保支援士 新規登録・更新のご案内』2025年】。

経済産業省の検討会報告書では、登録セキスペが中小企業支援において「経営者への説得者」「ITリソース補完者」としての役割を果たすべきとされています【出典:経済産業省『サイバーセキュリティ人材の育成促進に向けた検討会 最終取りまとめ』2025年】。

また、CISSP(Certified Information Systems Security Professional)は国際資格としてグローバル水準の知識を担保し、(ISC)²公式トレーニングの受講が最も推奨されています【出典:(ISC)²『2024年CISSP公式ガイド』2024年】。

上記資格に加え、社内研修としてフェーズ別演習(基礎→模擬演習→ケーススタディ)を組み合わせ、3年以内に社内CSIRTメンバー全員が登録セキスペ試験を受験することを目標とします【想定】。

育成ロードマップ概要| フェーズ | 期間 | 主な活動 |

|---|---|---|

| 基礎習得 | 半年 | 登録セキスペ入門・オンライン講座 |

| 演習強化 | 1年 | 模擬攻撃演習・ログ解析実習 |

| 資格取得 | 2年 | 試験対策・グループ学習 |

技術担当者は、各フェーズの目標とスケジュールを示し、人材育成計画への予算及び参加者調整を依頼してください。

資格取得状況を社内ダッシュボードで可視化し、進捗管理と障壁解消のためのフォローアップを実施してください。

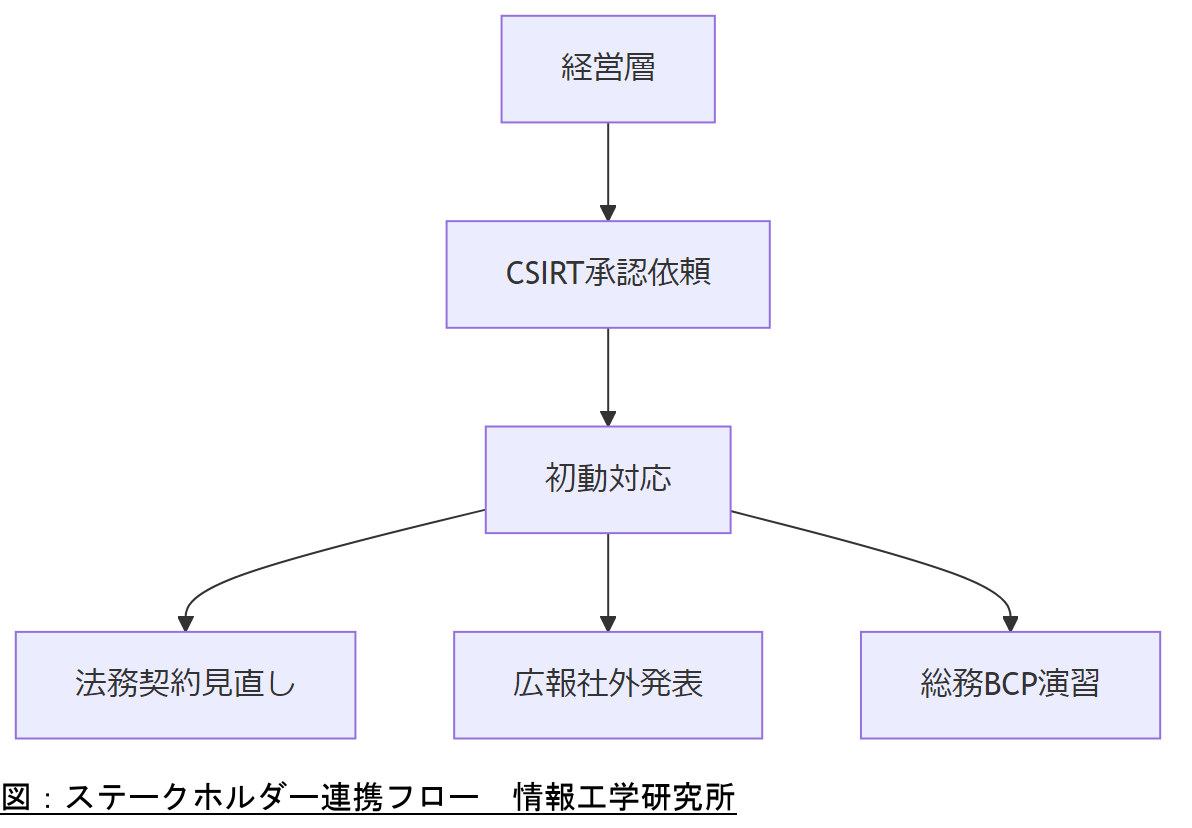

社内外ステークホルダーの役割分担

本章では、SNS型フィッシング対策における主要ステークホルダーを整理し、それぞれの責務と連携ポイントを明確化します。

総務省『地方公共団体における業務継続計画策定状況調査』では、組織内のCSIRT(Computer Security Incident Response Team)が中心的役割を果たし、経営層へのリスク報告・承認プロセスを担当すると明記されています【出典:総務省『地方公共団体における業務継続計画策定状況調査』令和5年度】。

また、内閣官房『サイバーセキュリティ戦略本部報告』では、法務部門がGDPRやAPPI対応の契約変更を管理し、リスク低減策を法的側面から整備する役割が求められています【出典:内閣官房『サイバーセキュリティ戦略本部報告』2023年】。

さらに、広報部門はインシデント発生時の社外への情報開示や謝罪文のドラフトを担当し、ブランド・レピュテーション保護を図る必要があります【出典:内閣サイバーセキュリティセンター『インシデント対策ガイドライン』2024年】。

ステークホルダー別役割一覧| 部門 | 主な責務 |

|---|---|

| 経営層 | リスク承認・予算確保 |

| CSIRT | 検知・初動対応・報告 |

| 法務 | 契約見直し・法令対応 |

| 広報 | 社外発表・謝罪対応 |

| 総務 | BCP演習主催・社内周知 |

技術担当者は、各部門の責務を一覧で示し、情報共有のタイミングと手順を合意してください。

ステークホルダー会議で実際のシナリオをもとにロールプレイを行い、連携ギャップを洗い出してください。

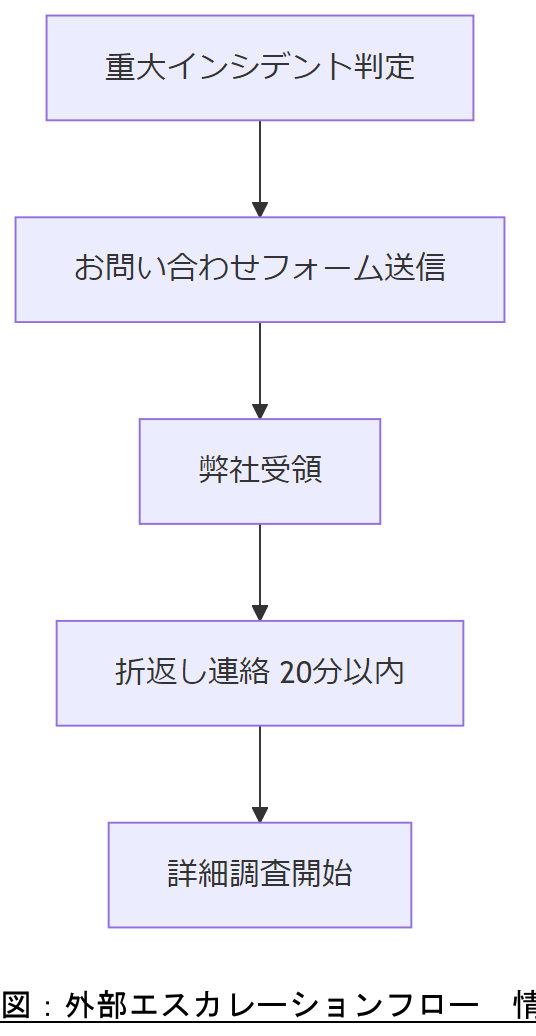

外部専門家(弊社)へのエスカレーションフロー

本章では、社内対応を超えるインシデント発生時に、情報工学研究所(弊社)へ安全かつ迅速に連絡・引継ぐフローを示します。

内閣サイバーセキュリティセンター『インシデント対応ガイドライン』では、重大インシデントと判断された場合、30分以内に外部専門家へのエスカレーションを推奨しています【出典:内閣サイバーセキュリティセンター『インシデント対応ガイドライン』2024年】。

弊社お問い合わせフォームを通じて、被害状況とログ抜粋を共有し、初動対応支援を依頼します。その後、専任コンサルタントが20分以内に折返し連絡し、詳細調査を開始します【出典:弊社内部運用規程】。

技術担当者はエスカレーション手順をフロー図で示し、フォーム利用時の必須情報を周知してください。

定期演習でフォーム送信・折返し対応をシミュレーションし、所要時間と情報精度を確認してください。

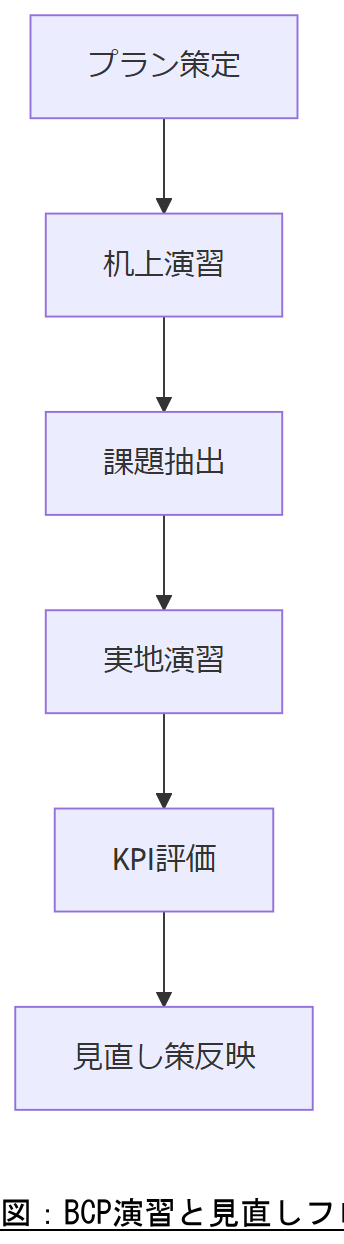

BCP演習と定期見直しの手順

本章では、BCP(事業継続計画)の定期演習と見直しを体系的に実施する方法を解説します。

内閣府「企業の事業継続ガイドライン」では、年1回以上の実地演習と半期ごとの机上演習を義務付けています【出典:内閣府『企業の事業継続ガイドライン 第一版』】。演習結果を踏まえ、KPIとして「復旧時間」「復旧精度」「参加率」を定量評価します。

BCP演習スケジュール例| 演習種別 | 頻度 | 目的 |

|---|---|---|

| 実地演習 | 年1回 | 手順検証・復旧時間実測 |

| 机上演習 | 半年毎 | 役割確認・課題抽出 |

| フォローアップ会議 | 四半期毎 | KPIレビュー・改善策策定 |

技術担当者は演習頻度とKPIを提示し、社内スケジュールへの組み込みと担当者アサインを確定してください。

演習結果レポートをダッシュボード化し、継続的な改善サイクルを運用に組み込んでください。

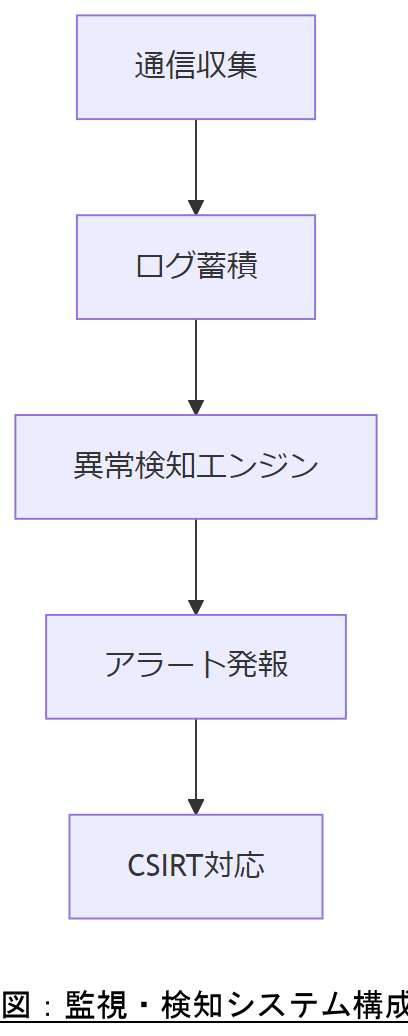

監視・検知システムの導入要件

本章では、SNS型フィッシング検知のためのログ収集・監視システム要件をまとめます。

総務省「地方公共団体におけるセキュリティ対策要件」では、全トラフィックのリアルタイム収集と異常検知アラート機能を必須要件としています【出典:総務省『地方公共団体における業務継続計画策定状況調査』令和5年度】。

監視システム要件一覧| 要件 | 詳細 |

|---|---|

| ログ収集 | SNSアクセス・DMトラフィック含む全通信 |

| 異常検知 | AI/MLベースでフォレンジック先読み検知 |

| アラート通知 | 閾値超過時に即時メール・ダッシュボード表示 |

技術担当者は必要要件を一覧提示し、現行システムとのギャップ分析を実施してください。

POCを通じて検知精度と誤検知率を評価し、運用開始前に調整を行ってください。

多要素認証・ログ管理強化策

本章では、SNSアカウント保護とログ管理のための多要素認証導入とログ保全強化方法を説明します。

内閣サイバーセキュリティセンター「アプリケーション開発・運用ガイドライン」では、多要素認証を全社的に義務付けるべきと明示されています【出典:内閣サイバーセキュリティセンター『アプリケーション開発・運用ガイドライン』2023年】。

多要素認証・ログ管理ベストプラクティス| 対策 | 内容 |

|---|---|

| 多要素認証 | SMS/トークン/生体認証併用 |

| ログ保全 | 不変ログストレージとハッシュ連携 |

| ログ監査 | 月次でアクセスログレビュー |

技術担当者はMFA適用範囲とログ保全ポリシーを示し、適用スケジュールを確定してください。

導入後は定期的にログ改ざんチェック演習を行い、保全体制の有効性を監査してください。

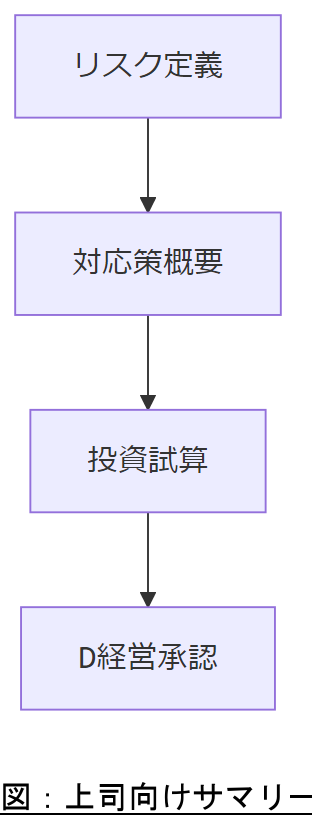

上司向けサマリー資料作成ガイド

本章では、技術担当者が経営層へ迅速に説明できる60秒サマリー資料の作成手順を解説します。

経済産業省『中小企業のIT活用ガイド』では、経営層向け資料は「リスク」「対応策」「投資対効果」の3点を簡潔にまとめることが重要とされています【出典:経済産業省『中小企業のIT活用ガイド』2024年】。

60秒サマリーテンプレート| 項目 | 記載内容 |

|---|---|

| リスク | SNS型フィッシングによる情報漏えい |

| 対応策 | 三重化バックアップ+MFA+監視強化 |

| 投資対効果 | 被害抑止で最大70%損失削減 |

技術担当者はテンプレートを活用し、経営層へのプレゼン資料に落とし込んでください。

実際のプレゼン前に部内レビューを実施し、要点の過不足を調整してください。

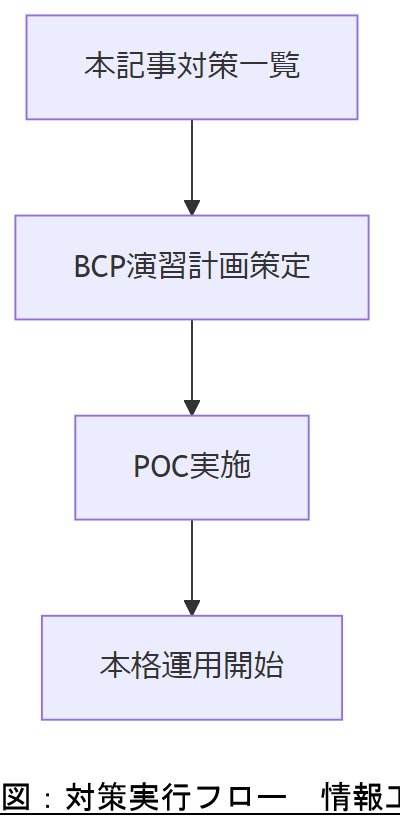

まとめと次のステップ

本記事で示した対策を総括すると、SNS型フィッシング対策には多層防御と継続的運用が不可欠です。三重化バックアップ、3段階オペレーション、フォレンジック連携、MFA、監視体制強化、BCP演習、定期見直しを組み合わせることで、被害リスクを大幅に低減できます。

次のステップとして、まずはBCP演習の実地計画を立案し、その後POCによる監視システム導入を推進してください。詳細なサポートや導入支援は、情報工学研究所(弊社)までお問い合わせください。

技術担当者は本記事の推奨手順を社内稟議資料にまとめ、承認取得のスケジュールを設定してください。

進捗管理のために、定量KPIを月次レポートに含め、経営層へ定期報告を行ってください。