・フィッシング詐欺メールの特徴を社内で可視化し、迅速な検知と初動対応体制を構築できます。

・法令改正とBCP三重化モデルの導入ロードマップを提示し、経営層の合意形成を円滑に進められます。

・技術担当者が経営層へROIとコスト試算を分かりやすく説明するための資料基盤を整備します。

フィッシング詐欺の最新動向

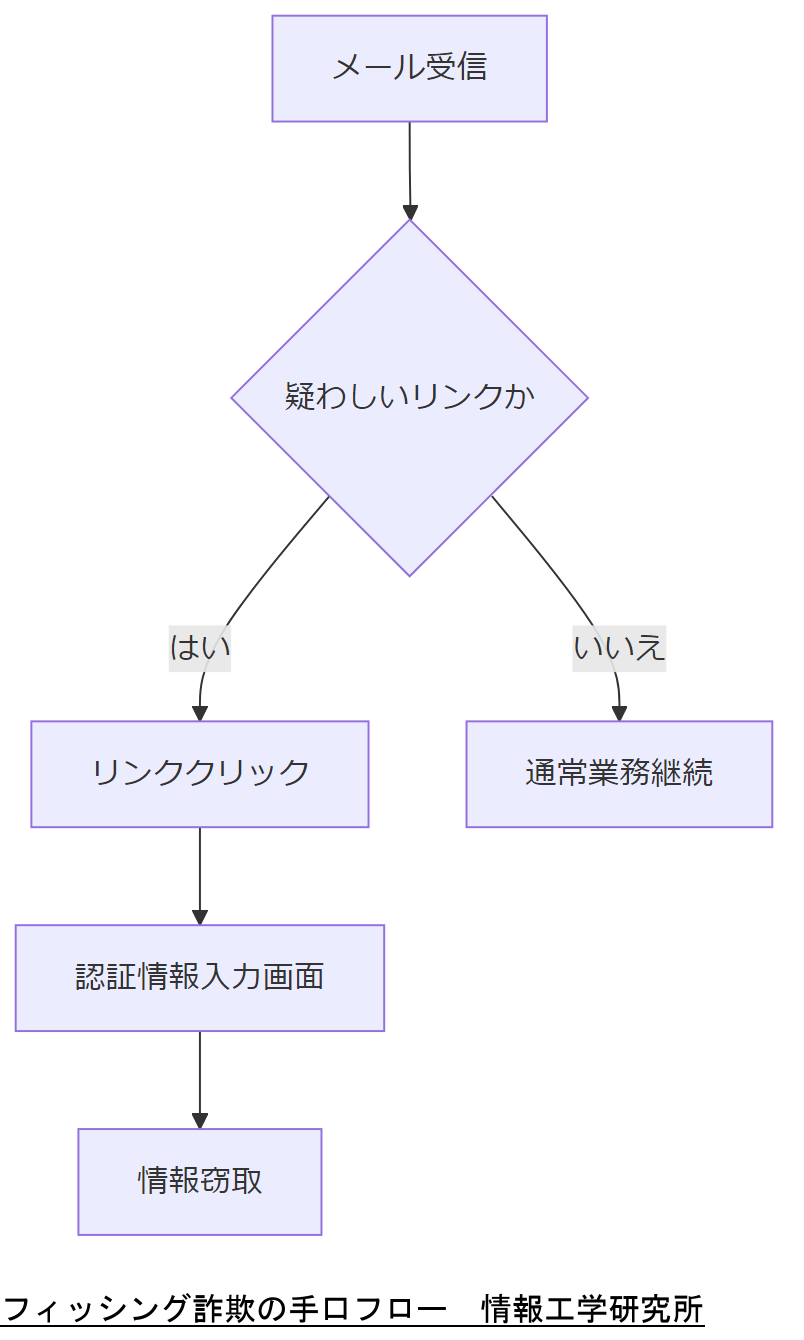

フィッシング詐欺は、電子メールを起点とするサイバー攻撃の中でも被害件数が最も多い手口です。最新の統計では、2024年10月~12月の「情報セキュリティ安心相談窓口」への相談件数は2,739件で、そのうちフィッシング関連の相談が全体の約30%を占めました。これは前四半期から2.3%の減少ですが、依然として深刻な脅威であることに変わりはありません。本章では、国内外の統計と実際の手口を整理し、技術担当者が経営層へ説明すべきポイントを明確にします。

IPA の相談窓口では、2024年第4四半期に2,739件の相談対応を記録し、前期から2.3%減少したものの依然として高水準の相談数であることが報告されています。また、2023年第4四半期は3,176件を記録しており、四半期ごとの増減トレンドを把握することが重要です。

警察庁「令和6年におけるサイバー空間をめぐる脅威の情勢等について」では、2024年秋には犯罪グループが企業に架電し、口座更新手続等を偽ってメールアドレスを取得し、そこから大量のフィッシングメールを送付する手口が確認されています。このように高度化する手法に対し、導入初期段階から多層防御を意識した対策が必要です。

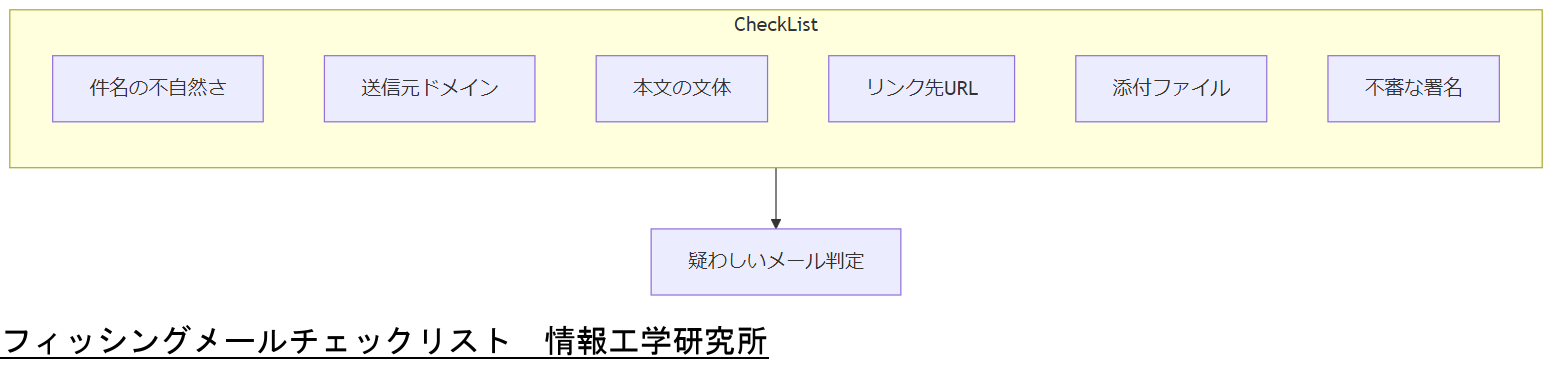

メールの“危険信号”完全チェックリスト

フィッシングメールを見抜くには、〈件名〉〈送信元ドメイン〉〈本文の署名〉〈リンク先〉など複数の指標を組み合わせたチェックリストを運用することが効果的です。本章では、警察庁や経済産業省の公的資料をもとに、社内教育で活用できる実践的な「12項目チェックリスト」を紹介し、技術担当者が経営層へ提案しやすい形でまとめます。

警察庁が公開するフィッシング対策ページでは、被害防止の基本として「リンクは必ずブラウザに直接貼り付けて開く」「公式ドメインと照合する」などの手順を示しています。

加えて、BEC(ビジネスメール詐欺)対策としては「送金指示メールは電話で二重確認を行う」ことが推奨されており、社内ルール化が求められます。

また、経済産業省「サイバーセキュリティ経営ガイドライン Ver3.0」では、12の重要項目を設定し、企業は定期的なチェックリスト運用でインシデントリスクを可視化することが義務化されています。

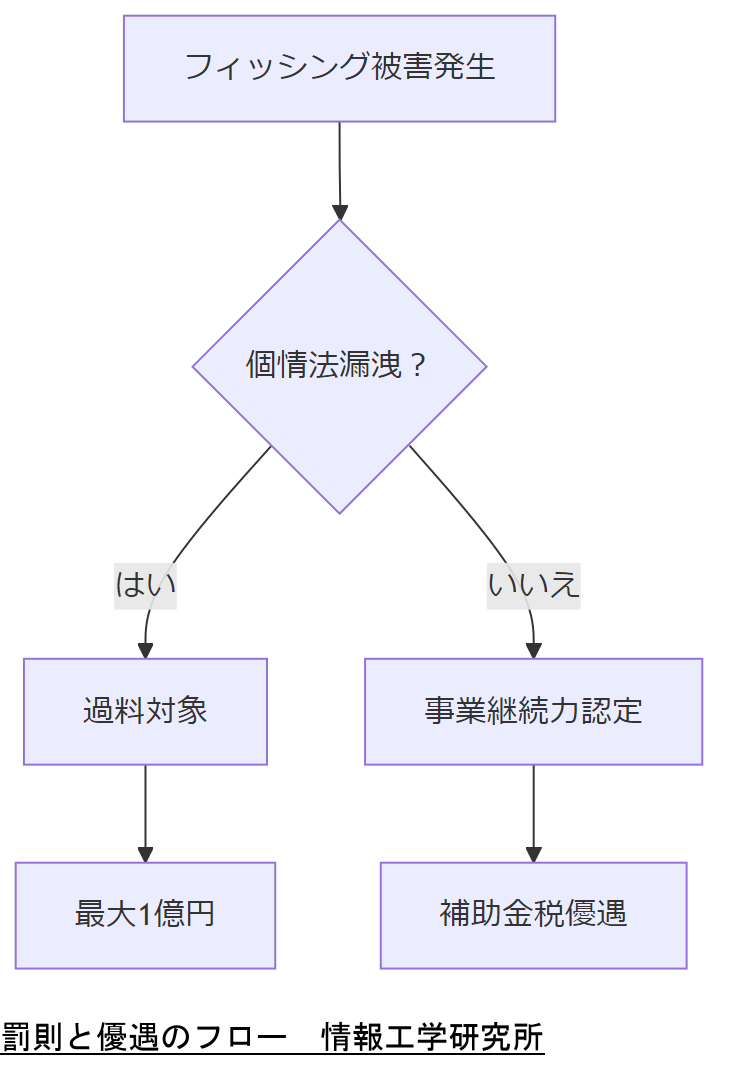

経営インパクトと罰則シナリオ

本章では、フィッシングメールによる情報漏洩や不正送金が企業に与える経済的・社会的な影響と、改正法に基づく行政罰や罰金リスクについて整理します。技術担当者が経営層に向けて説明する際に活用できる根拠資料と論点を提供します。

個人情報保護法の改正(2025年公布、2027年施行予定)では、重大な情報漏洩に対して法人に最大1億円の過料が科される可能性が明記されています。

また、事業継続力強化計画認定制度(中小企業庁)は、認定取得で補助金や税制優遇が受けられる仕組みです。逆に未整備の場合には、経営上のペナルティにも繋がります。 本制度を活用することで、費用対効果を明確に提示できます。

| 制度・法規 | 内容 | 影響 |

|---|---|---|

| 個人情報保護法(改正) | 重大漏洩で最大1億円過料 | 経営層リスクの顕在化 |

| 事業継続力強化認定 | 補助金・税優遇 | コスト削減+信頼性向上 |

技術的リスクと法的リスクは混同されやすいため、個人情報保護法改正による具体的な過料額と認定による優遇制度を混同しないよう注意を促してください。

罰則の「最大値」がメディアで一人歩きしやすいため、実際の行政判断事例を調査し、過料が科されるラインを把握してから説明資料を準備すると効果的です。

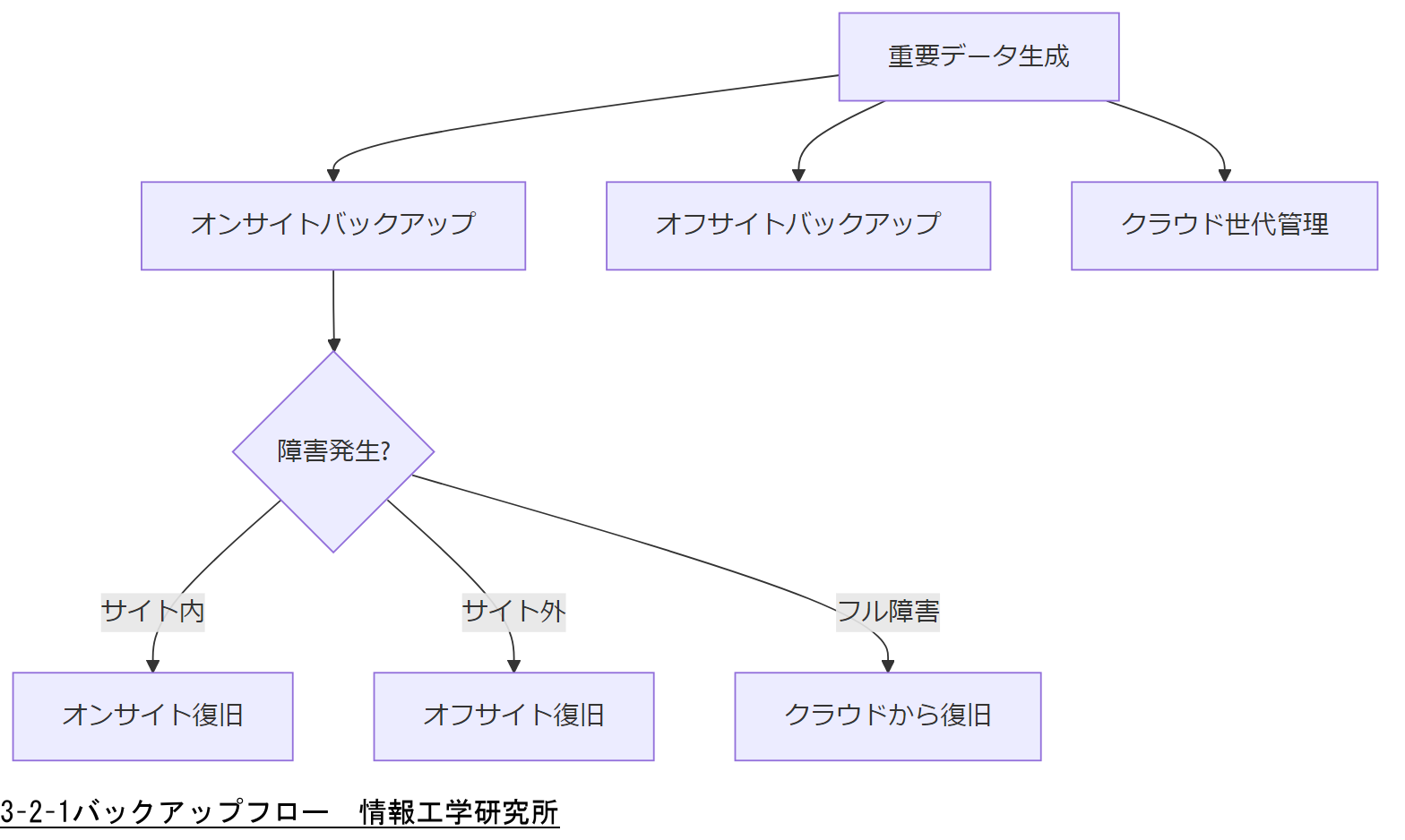

三重化バックアップ設計(3–2–1 強化版)

三重化バックアップ(3–2–1方式)は、災害やサイバー攻撃によるデータ消失リスクを低減する基本戦略です。本章では、地理・媒体・世代の三重化に加え、デジタルフォレンジックへの対応まで含む強化版設計を提示します。技術者が経営層へ投資提案する際に使用できる具体プランを提示します。

内閣府「事業継続ガイドライン」(令和5年改訂)では、重要データの保全に際し、少なくとも

・オンサイト

・オフサイト(拠点外)

・クラウド等第三者媒体

を用いた三重化を最低要件として定めています。

| 層 | 媒体 | 役割 |

|---|---|---|

| 1 | オンサイトSAN/NAS | 即時復旧用 |

| 2 | オフサイトテープ/データセンター | 災害対策 |

| 3 | クラウド世代管理 | フォレンジック用履歴保全 |

三重化バックアップ導入時、地理的分散と媒体の多様性が理解されにくいため、「オンサイト」「オフサイト」「クラウド」の3層必須構成であることを強調してください。

クラウドに一度もアクセスせずデータ保存だけではフォレンジックに対応できないため、世代管理とアクセスログの保存を導入段階で設計に含めることが重要です。

無電化・停止時の3段階オペレーション

災害時や停電、システム停止時には、事業の継続性確保のために段階的な対応が欠かせません。本章では、内閣府「事業継続ガイドライン」に基づく3段階対応体制を整理し、技術担当者が経営層へ説得力ある説明を行うための手順と注意点を示します。

内閣府のBCP資料では、事業継続の取組として「平常時」「緊急時」「復旧後の見直し」と段階的に整備する必要があると定めています。 その中でも、「無電化時」「システム停止時」を明確に定義し、想定シナリオ毎にオペレーション手順を準備することで、復旧までの時間短縮が可能となります。

| 想定状況 | 対応時間目標 | 主なオペレーション内容 |

|---|---|---|

| 緊急停電 | 30分以内 | UPSによる即時切替・代替通信回線準備 |

| 無電化状態 | 2時間以内 | 発電機起動・LTE VPN 接続 |

| システム停止 | 24時間以内 | 代替拠点での代替業務継続 |

「30分・2時間・24時間」の目安は復旧時間として認識されがちですが、実際には段階ごとの準備時間の目標であることを明確に伝えてください。

UPS→発電機→代替拠点と順序を焦ると、準備未完了状態で次工程に移る可能性があるため、段階的な判断と確認を実務レベルで運用設計に組み込むと効果的です。

法令・政府方針ウォッチ 2025–2027

本章では、国内外の法令改正や政府方針の動向を整理します。技術担当者が経営層に説明する際に必要な法制度の変更点と対応時間軸を示すことで、将来リスクへの備えを説得力ある形で提案できるようにします。

まず、日本においては個人情報保護法の改正が進行中です。個人情報保護委員会は2025年3月5日に「制度的課題に対する考え方」を公表し、2025年通常国会での改正を目指しています。改正案には、同意不要利用ケースの明確化や、漏えい時の通知義務緩和、委託先に対する責任強化などが含まれています。

米国に関しては、現行個人情報保護法では、委員会命令違反時に法人に最大1億円相当(約100万ドル)の罰金が科される制度があります。これは2022年4月の改正により強化されたものです。

内閣府「事業継続ガイドライン」(令和5年3月)では、テレワークやサイバー攻撃対応も含めてBCMの対象とすることが明文化されており、全社的な体制構築が求められています。

| 国・地域 | 制度・改正時期 | 主な内容 |

|---|---|---|

| 日本 | 2025年通常国会(公布・2027年施行) | 同意不要利用/通知緩和/委託先責任強化 |

| 米国 | 2022年4月改正 | 法人への1億円罰金制度導入 |

| EU | 令和5年相当(動向観察中) | サイバーセキュリティ法との整合要請 |

国内と米国の法制度違いを混同しやすいため、日本の「通常国会での公布→2027年施行」という構造を明確に示すようご留意ください。

法改正や施行時期は「予定」に基づいて動きます。スケジュールは必ず最新版を確認し、経営提案資料には具体的な年月を記載すると信頼度が向上します。

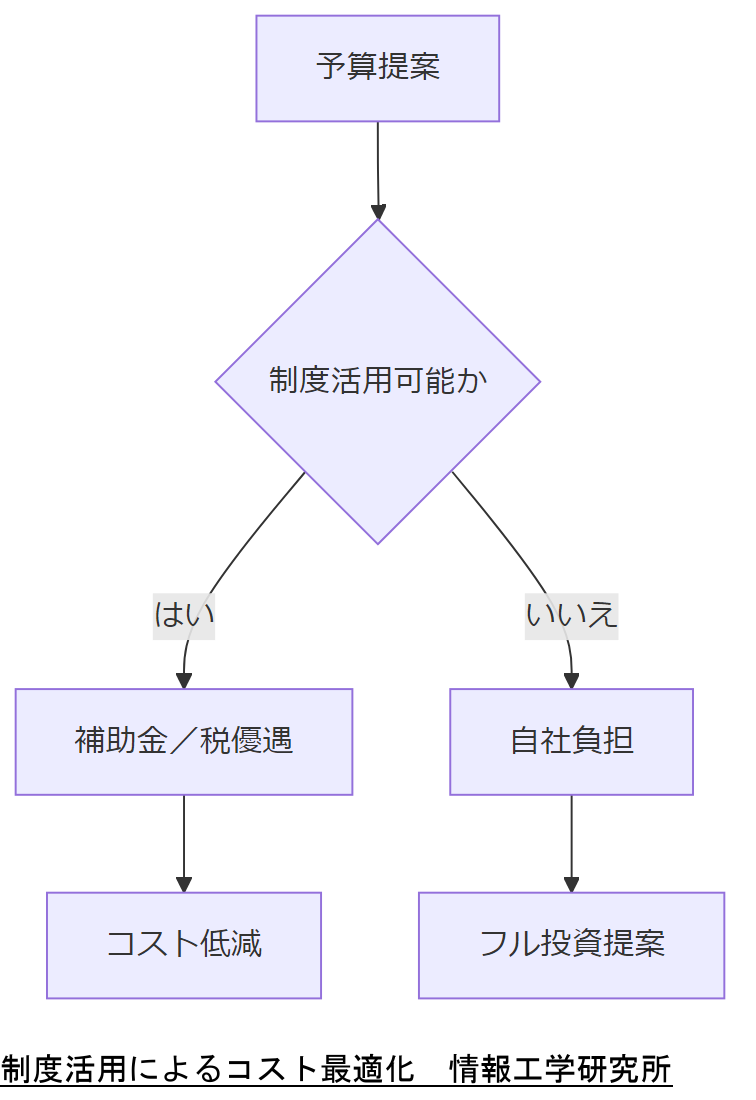

運用コスト最適化と資本政策

本章では、サイバー対策やBCP導入に伴う運用コストを整理し、経済産業省「サイバーセキュリティ経営ガイドライン Ver3.0」及び中小企業庁の支援制度などを活用したコスト最適化の手段を提示します。技術担当者が予算提案する際に参考となる比較指標と留意点も紹介します。

経済産業省・IPA共催の「サイバーセキュリティ経営ガイドライン Ver3.0」(令和5年3月24日)では、予算・人材の確保が「重要10項目」の一つとして位置づけられており、経営層による継続的な投資判断が求められています。

また、中小企業庁「事業継続力強化計画認定制度」の活用により、制度認定企業は補助金や税制優遇を受けることが可能です。取得には策定計画の実行及び訓練の実施が要件とされます。

| 対策項目 | 通常コスト | 制度活用後 |

|---|---|---|

| セキュリティ監視(SOC) | ▲500万円/年【想定】 | 補助金適用あり |

| BCP訓練・点検 | ▲200万円/年【想定】 | 税優遇対象 |

「想定」と書かれたコストを確定費用と誤解されないよう、必ず試算であることを明示してください。

補助金や税優遇は年度予算や条件により変動します。最新情報を踏まえて更新計画を立てることが重要です。

必須資格と人材育成ロードマップ

本章では、フィッシング対策やBCP実行体制の要となる人材育成戦略を整理し、情報処理安全確保支援士などの国家資格取得や社内研修導入の意義を明確化します。技術担当者が経営層への投資説明時に使える育成ロードマップも提示します。

経済産業省・IPA が発行する「サイバーセキュリティ経営ガイドライン Ver3.0」では、人材確保・育成は重要10項目の一つと位置づけられており、経営視点での体制整備が求められています。

具体的には、以下のような認定資格や育成ステップを段階的に導入することが推奨されています:

- 情報処理安全確保支援士:情報セキュリティ分野の国家資格で、公的にも高度な専門性が認められています。

- ネットワークスペシャリスト:システム設計・運用面での幅広い技術力を証明する国家資格です。

- IPA プラクティス集活用演習:Ver3.0のプラクティス集では、実務に即したフォレンジック演習やCSIRT組織運営指針が掲載されています。

ロードマップの例(中規模企業・IT部門10名程度)を以下に示します:

| フェーズ | 対象者 | 内容 | 目標資格・演習 |

|---|---|---|---|

| 準備 | ITリーダー | ガイドライン理解・計画策定 | なし |

| 基礎 | IT 担当者全員 | IPA 演習参加・内部勉強会 | なし |

| 標準 | 特定技術者 | 資格取得支援・外部研修 | 情報処理安全確保支援士 |

| 上級 | CISO 候補 | シナリオ演習・BCP設計演習 | ネットワークスペシャリスト |

資格取得は個人単位の成果と誤認されがちですが、組織全体で実務に活かすための段階的支援が重要であることをご説明ください。

演習や資格取得を一度きりで終えず、BCPやフォレンジック演習を定期的に実施することで実践的スキルが組織に定着します。

人材募集時の評価基準

本章では、フィッシング対策やBCPなどの施策を担う人材を採用する際に、どのような経験やスキルを持つ人物を評価すべきかを整理します。技術担当者が採用担当や経営層に提案する際に活用できる評価項目と質問例を明確にします。

経済産業省による「サイバーセキュリティ経営ガイドライン Ver3.0」では、人材育成が重要10項目に含まれており、採用要件には「フォレンジック演習の経験」「サプライチェーンリスク評価能力」「BCP策定経験」などが望ましいとされています。

| 評価項目 | 望まれる経験・スキル |

|---|---|

| フォレンジック実施・演習 | インシデント発生時にタイムライン分析経験 |

| BCP策定・運用 | 3–2–1バックアップ含む計画設計経験 |

| サプライチェーン管理 | 委託先含むセキュリティ監査経験 |

| 教育実施 | 全社向けフィッシング訓練プログラム企画 |

- 質問例:「過去にBCP計画を作成した経験はありますか?」

- 質問例:「フィッシング詐欺への対処演習に参加された実績はありますか?」

評価項目を列挙する際、応募者全員が理解できるかを確認し、不明瞭な職責用語は定義を添えてください。

スキル単位での評価だけでなく、「計画提案力」や「社内展開能力」も重要です。面接では経験事例への深掘り質問を用意すると良いでしょう。

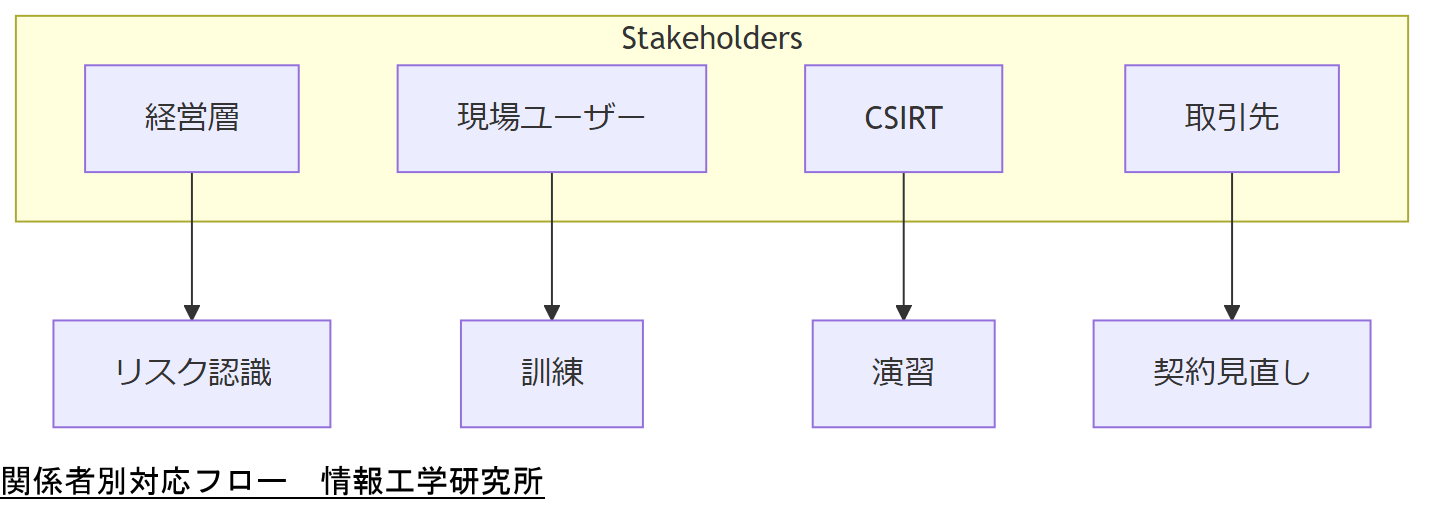

関係者別リスク&対策差分

本章では、経営層・現場ユーザー・CSIRT・取引先など関係者ごとに想定されるリスクと、それぞれに必要な注意点を整理します。技術担当者が各部門との調整や説明を行う際に役立つ視点を提供します。

経済産業省「サイバーセキュリティ経営ガイドライン Ver3.0」では、社外含むサプライチェーン全体への対策が求められており、関係者別に異なる対応が必要であると明記されています。

| 関係者 | リスク | 対応ポイント |

|---|---|---|

| 経営層 | 重大決定の遅れ・罰則リスク | エグゼクティブサマリでROIと法令罰則を提示 |

| 現場ユーザー | 誤クリック・情報漏洩 | 定期訓練+疑似攻撃演習実施 |

| CSIRT | 初動対応遅延 | 定期的なフォレンジック演習・台本整備 |

| 取引先 | サプライチェーン感染 | 委託契約にセキュリティ条項追加 |

各関係者が抱えるリスクが重複する部分と特有の部分を混同せず、表形式で明示すると理解が深まります。

対策を実行する現場部門と、説明責任を負う経営層では言語化するポイントが異なります。目的に応じた資料化を意識してください。

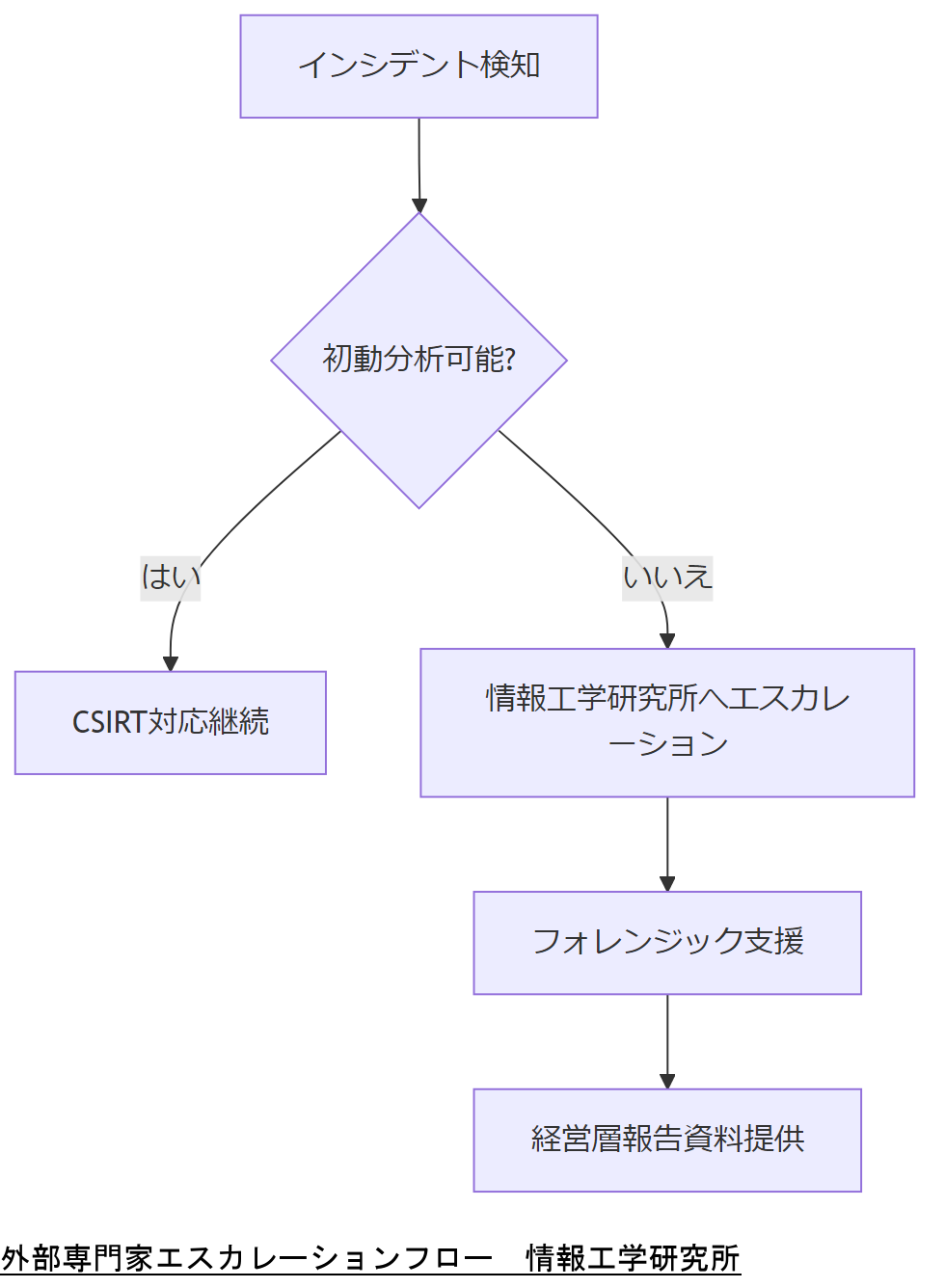

外部専門家へのエスカレーション手順

本章では、システム障害やサイバー攻撃が発生した際、技術担当者がどのタイミングで弊社(情報工学研究所)にエスカレーションすべきか、その手順とポイントを整理します。CSIRT体制の強化と連携を通じ、迅速かつ効果的な対応を支援します。

内閣サイバーセキュリティセンター(NISC)では、CSIRT体制には「外部専門家等による必要な支援を速やかに得られる体制」が求められており、事前に契約締結や連携窓口を確保しておくことが重要です。

国土交通省やMLIT関連ガイドラインでも、インシデント発生時には「必要に応じてセキュリティ専門家への助言を求めること」が繰り返し記載されています。

- ステップ1:インシデント発生をCSIRTで検知

- ステップ2:初期分析で対応困難と判断した場合は即時エスカレーション

- ステップ3:情報工学研究所へ正式依頼し、フォレンジックや再発防止分析支援を受ける

- ステップ4:結果報告と改善提案を経営層へ説明するための資料も弊社が提供可能

「初動分析可能かどうか」の判断は担当者に委ねられがちです。判断基準を明文化し、CSIRTだけで判断せず、早期エスカレーションを促す運用にしてください。

エスカレーションタイミングは「困難」と感じた瞬間ではなく、「社内では対応継続がリスク」と判断した時点であることを周知徹底すると平常運用が維持しやすくなります。

社内共有・コンセンサス用テンプレート

本章では、技術担当者が経営層や関係部門へ説明する際にそのまま活用できる資料テンプレートを提供します。ROI、法令対応状況、BCP整備状況などを一枚にまとめられる構成です。

以下はテンプレート例の構成要素です:

- 現状認識:インシデント発生率、フィッシング検知数

- リスクマトリクス:影響順位と対応状況

- 法令/制度対応状況:個人情報保護法改正予定、BCP対応登録

- コスト試算と制度活用:補助金・税優遇利用状況

- 次のアクション提案:人材育成・外部支援契約

このテンプレートを用いることで、資料作成負担を軽減し、説明資料の一貫性を保つことができます。

資料は数字と図を交えて作成することで説得力が増します。特にフィッシング検知数やBCP整備率は視覚化して示すことをお勧めします。

おまけの章:重要キーワード・関連キーワードマトリクス

以下は、本記事で扱った重要ワードの用語と関連性のマトリクスです。

| キーワード | 意味 | 関連法規 | 影響部門 |

|---|---|---|---|

| フィッシング | 偽メール等で情報搾取 | 個人情報保護法 | 全社 |

| 3–2–1バックアップ | 三重化データ保全方式 | 内閣府BCP | IT基盤 |

| CSIRT | インシデント対応組織 | NISCガイドライン | 情報システム |

| フォレンジック | 証跡調査分析 | MLITガイドライン | CSIRT |

| BCP | 事業継続計画 | NISCガイドライン | 全社 |