当記事では、企業のBCP三重化モデルを基盤とし、緊急時、無電化時、システム停止時の三段階運用を必須としています。内閣府防災情報「事業継続ガイドライン」では、この3段階運用を明記しています。[出典:内閣府防災情報『事業継続ガイドライン』令和5年]

政府機関等のサイバーセキュリティ対策は、「統一基準群」に沿った設計と運用が求められています。[出典:NISC『政府機関等のサイバーセキュリティ対策のための統一基準群』令和5年7月4日]

情報ハイディング技術の最新動向と攻撃リスクを明確に説明できます。

三段階運用を取り入れたBCP設計の要点を理解し、社内提案できます。

2025~2027年の法改正影響と運用コスト変動に備えた対策方針を策定できます。

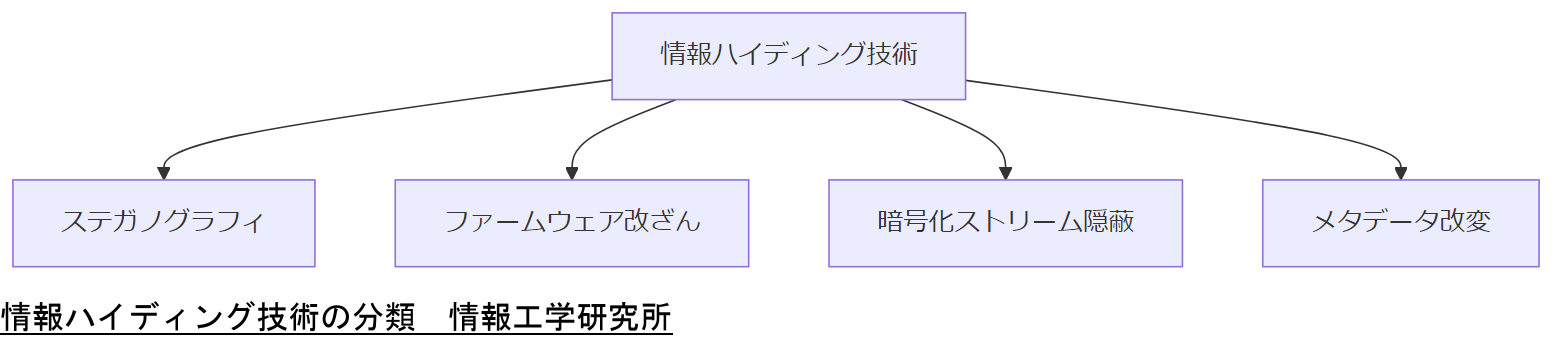

情報ハイディング技術とは

情報ハイディング技術は、デジタルシステム内で攻撃者がデータ痕跡を秘匿し、通常のログ監視を回避する手法群を指します。

主な分類には、ステガノグラフィ、ファームウェア改ざん、暗号化ストリーム隠蔽などが含まれます。

ステガノグラフィは画像や音声などの媒体に情報を秘匿する技術で、政府資料には直接的な言及が少ないため、以下の説明は【想定】です。

ファームウェア改ざんは、機器の起動フェーズに悪意あるコードを埋め込み、OSレベル以上では検知困難となる手法です。

暗号化ストリーム隠蔽は通信データを正当な暗号化通信と偽装し、検査装置を回避します。

メタデータ改変は、ファイルヘッダ等の属性情報を改竄し、ログ解析を混乱させる攻撃手法です。

企業が備えるべき検出対策として、ハッシュ署名付きログ保存や外部監査の実施が挙げられます。

情報ハイディング技術は、組織のPDCAサイクルを阻害するリスクがあり、統一的基準の適用が推奨されます。

情報ハイディング技術の対策には、CSIRT設置と定期的なペネトレーションテストが不可欠です。

次節では、最新脅威インベントリの動向を解説します。

技術分類表| 技術 | 説明 |

|---|---|

| ステガノグラフィ | 画像/音声媒体へのデータ埋め込み【想定】 |

| ファームウェア改ざん | 起動フェーズに悪意あるコードを埋め込む手法 |

| 暗号化ストリーム隠蔽 | 暗号化通信に偽装して検査を回避 |

| メタデータ改変 | ファイル属性情報を改竄し解析を混乱 |

技術担当者は各手法のリスクと対策要点を簡潔に説明し、上層部の合意形成を図ってください。

セキュリティ担当者は自組織の脆弱箇所を洗い出し、継続的な監視設計を実践してください。

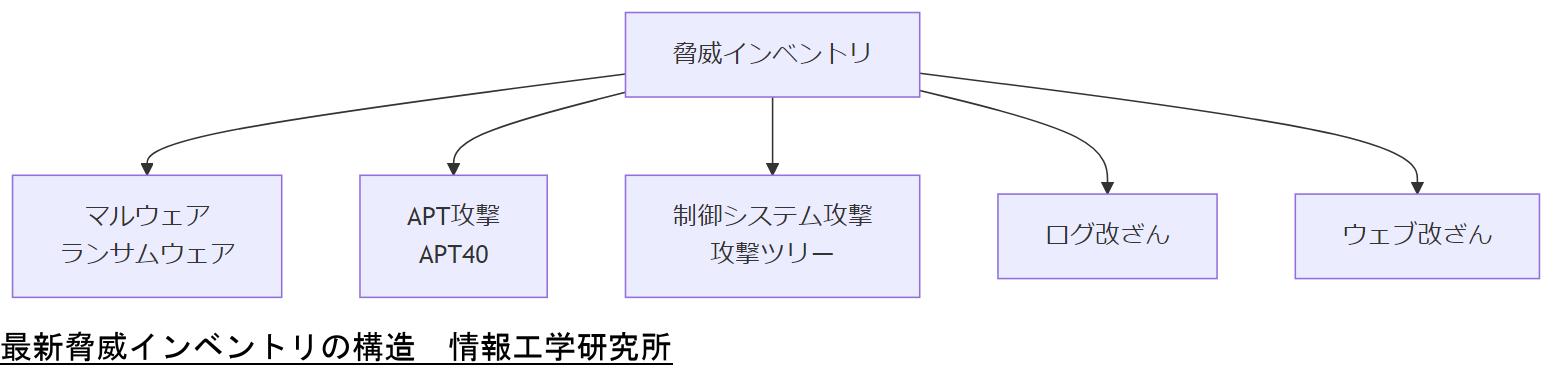

最新脅威インベントリ

IPAが公表する「情報セキュリティ10大脅威 2024」においては、前年に社会的影響が大きかった事案からランサムウェアや不正ログイン、IoT機器悪用など多数の脅威が選定されています 。

同資料では順位付けを行わず五十音順で一覧化し、全ての脅威への対応を促しています 。

NISCの「サイバー攻撃対応事例集」には、実際に被害を受けた組織が講じたインシデント対応や体制強化、人材確保の事例が詳細にまとめられています 。

同事例集PDFでは、技術的原因と根本原因を整理し、攻撃対応の学びを共有しています 。

国家的支援を受けるAPT40による侵害ケースでは、小規模オフィス機器を踏み台にする手法が確認されており、初期段階での永続化対策が必須とされています 。

同APT40アドバイザリーでは、被害組織への通知からインシデント対応までの流れがASD・ACSCによって示されています 。

制御システム関連のサイバーインシデント事例集では、11の事例をもとに攻撃ツリー形式で分析手法を解説しています 。

IPAのランサムウェア届出事例には、Bad Rabbitなど過去の主要ランサムウェア被害と対策が時系列でまとめられています 。

ウェブサイト運用管理向け20ヶ条ガイドでは、改ざん被害や情報漏えいを防止するチェックポイントが示されています 。

ログ改ざん対策としては、iLogScannerのような攻撃兆候検出ツールの活用が推奨されています 。

脅威インベントリ一覧| カテゴリ | 脅威例 |

|---|---|

| マルウェア | ランサムウェア、情報窃取型マルウェア |

| APT攻撃 | APT40 等の国家支援型永続化攻撃 |

| 制御システム攻撃 | 工場制御システムへの侵入と攻撃ツリー |

| ログ改ざん | メタデータ書換え、不正ログ消去 |

| ウェブ改ざん | サイト改ざん、クロスサイトスクリプティング |

各脅威カテゴリの具体例を示しつつ、対策優先度を経営層に明示してください。

最新脅威の特性を踏まえた検知・防御シナリオを自身で設計し、定期的に見直してください。

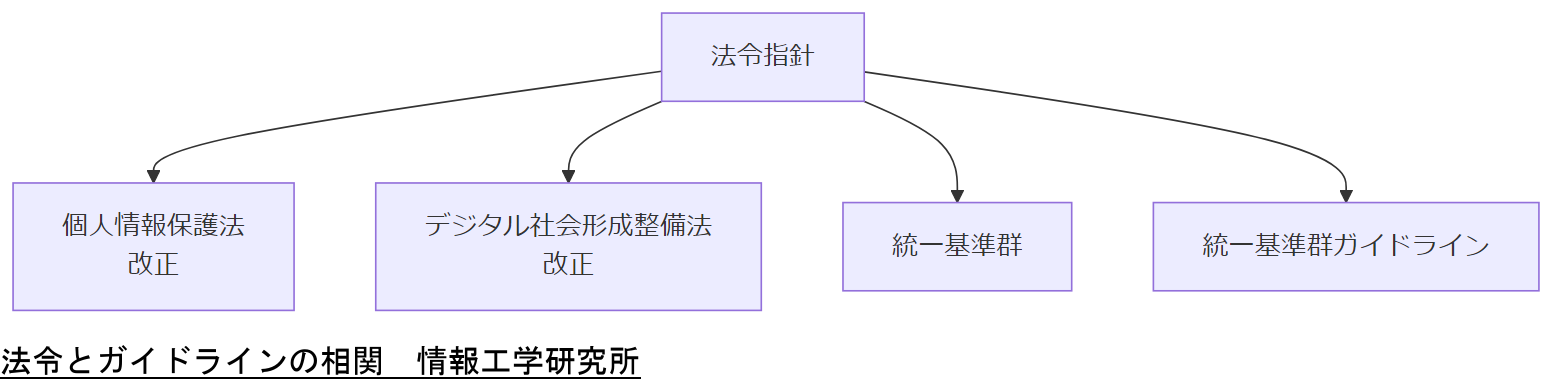

法令・政府方針で求められる対策

個人情報の保護に関する法律(以下、個人情報保護法)は、令和2年6月5日に改正法が公布され、同法施行規則等の改正を経て令和4年4月1日に全面施行されました。さらに、デジタル社会形成整備法に基づく令和3年改正法の一部は、令和4年4月1日に施行されています。

改正個人情報保護法では、個人データの第三者提供に関する事前同意ルールの厳格化や、要配慮情報の漏えい対応強化、安全管理措置の具体化などが盛り込まれています。

サイバーセキュリティ基本法に基づき、内閣サイバーセキュリティセンター(NISC)が策定する「政府機関等のサイバーセキュリティ対策のための統一基準群」は、政府機関全体の情報セキュリティ水準向上を図る統一的枠組みを提供しています。

統一基準群では、情報システムの取扱いにあたって遵守すべき法令等の遵守が明記されており、各機関は組織特性に応じて本基準を踏まえた対策基準を策定することが義務付けられています。

今後も、行政機関・地方公共団体に加え、民間事業者向けのガイドライン改訂が予定されており、企業は最新の法令・指針動向を継続的にフォローする必要があります。

主な法令・ガイドライン一覧| 法令・指針 | 内容 | 施行・公表日 |

|---|---|---|

| 個人情報の保護に関する法律(改正) | 第三者提供ルールの強化、安全管理措置の具体化 | 令和4年4月1日 |

| デジタル社会形成整備法関連改正 | 行政機関等の個人情報取扱い規律強化 | 令和4年4月1日 |

| 政府機関等のサイバーセキュリティ統一基準群 | 情報セキュリティ水準のベースライン策定 | 令和5年7月4日 |

| 統一基準群ガイドライン | 基本対策事項の例示と策定手順解説 | 令和5年度版 |

法令改正の施行日と対策要件を示し、法令遵守の必要性を経営層へ明確に伝えてください。

改正法の要件を自社の業務フローへ落とし込み、安全管理措置計画を策定・実践してください。

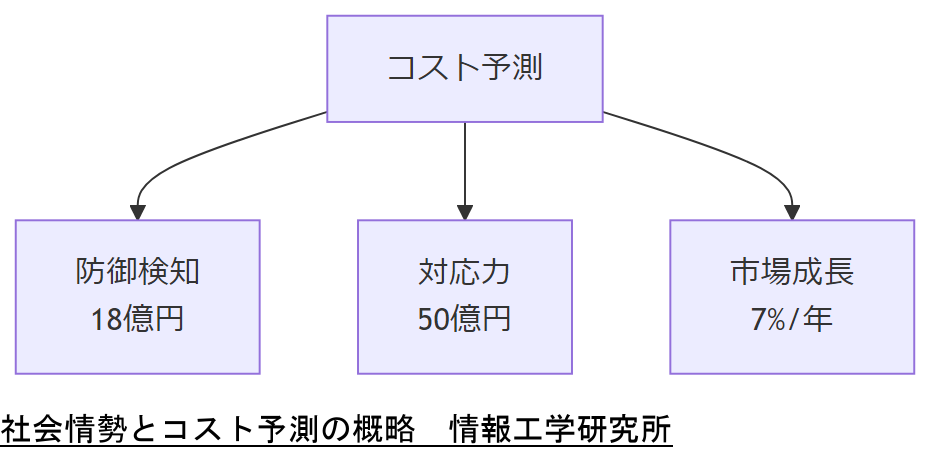

社会情勢とコスト予測(2025–2027)

重要インフラ分野におけるサイバー攻撃増加を受け、総務省系の電力分野調査では5年計で約68億円の対応費用が試算されています。

経済産業省「サイバーセキュリティ経営ガイドライン Ver.3.0」では、セキュリティ対策を単なるコストではなく、企業価値を維持・増大させる“投資”と位置付けることが重要とされています。

中小企業の調査によると、サイバー攻撃による被害は取引先への連鎖的影響をもたらし、対策投資企業は未投資企業の約2倍の取引継続率を実現しています。

市場規模は足元で拡大傾向にあり、サイバーセキュリティ産業振興戦略では今後数年で年率約7%の成長が見込まれるとしています。

コスト項目一覧| 項目 | 5年計コスト(概算) | 備考 |

|---|---|---|

| 防御・検知強化 | 約18億円 | ログ分析・監視拡大含む |

| 対応力強化 | 約50億円 | インシデント対応人材育成含む |

| 総合投資効果 | 年率約7%成長 | 市場規模見込み |

対策費用と投資効果を可視化し、経営判断を後押しする数字を示してください。

自社の予算計画に合わせて、5年スパンの投資回収シミュレーションを実施してください。

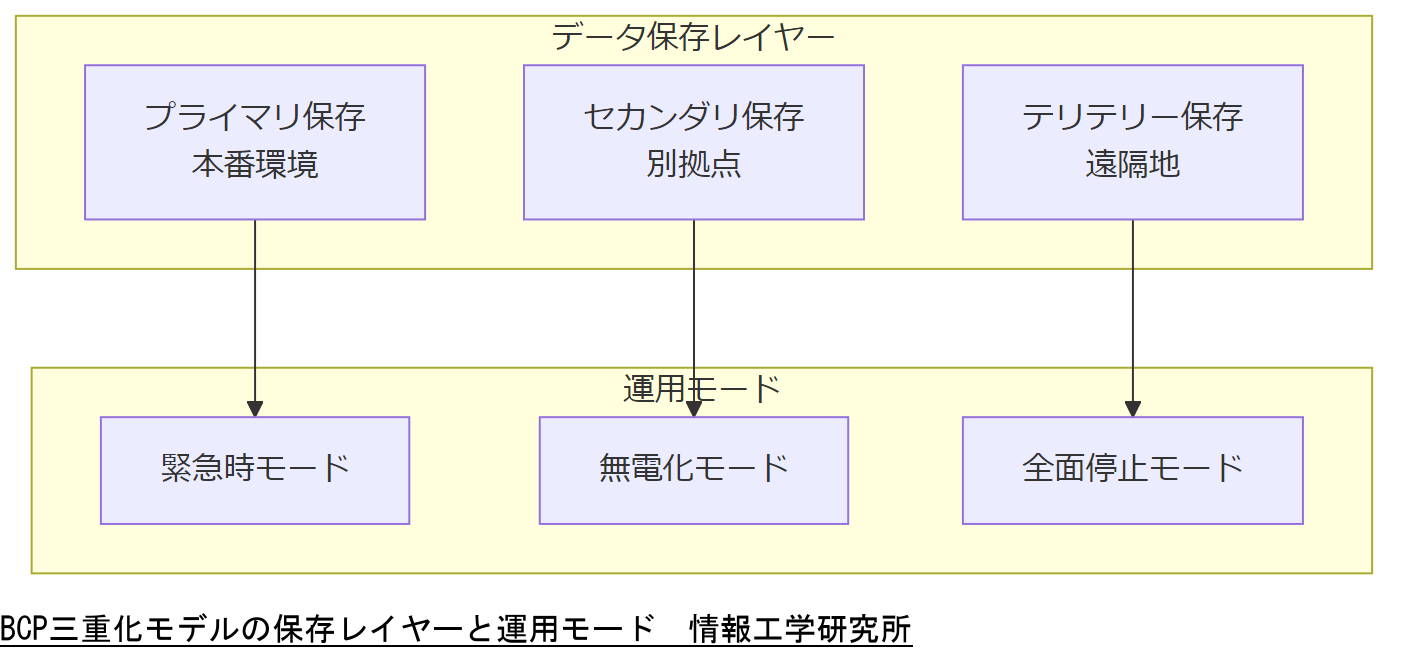

BCP三重化モデル

BCPガイドラインでは、事業継続マネジメント(BCM)が自然災害やサイバー攻撃などあらゆる発生事象に対応可能であると明記されており、多重化保存と段階的運用設計が推奨されています。

三重化モデルでは、重要データを以下の3つのレイヤーで保管し、同一災害で同時に被災しないよう分散保存します。

- プライマリ保存:本番サーバ内保存

- セカンダリ保存:社内別ラック/拠点保存

- テリテリー保存:遠隔地データセンター/クラウド保存

さらに、以下の3段階の運用モードを設計し、災害発生時の支援体制と自動切替を定義します。

- 緊急時モード:稼働継続しつつネットワーク遮断や部分停止に対応

- 無電化モード:外部非常用電源/UPS運用に切替

- 全面停止モード:システム全面シャットダウン後のリカバリ手順開始

| 要素 | 内容 |

|---|---|

| レイヤー1 | プライマリ保存(本番環境) |

| レイヤー2 | 社内セカンダリ保存(別ラック/別拠点) |

| レイヤー3 | 遠隔地テリテリー保存(クラウド・他都道府県) |

| 運用モードA | 緊急時:部分機能切替+代替ネットワーク |

| 運用モードB | 無電化:UPS/非常用発電運用 |

| 運用モードC | 全面停止:シャットダウン後リカバリ |

三重化レイヤーと各運用モードの関係性を示し、災害時の復旧フローを簡潔に説明してください。

技術担当者は、自社の設備構成に合わせ各レイヤーの実装可否と切替手順を検証・文書化してください。

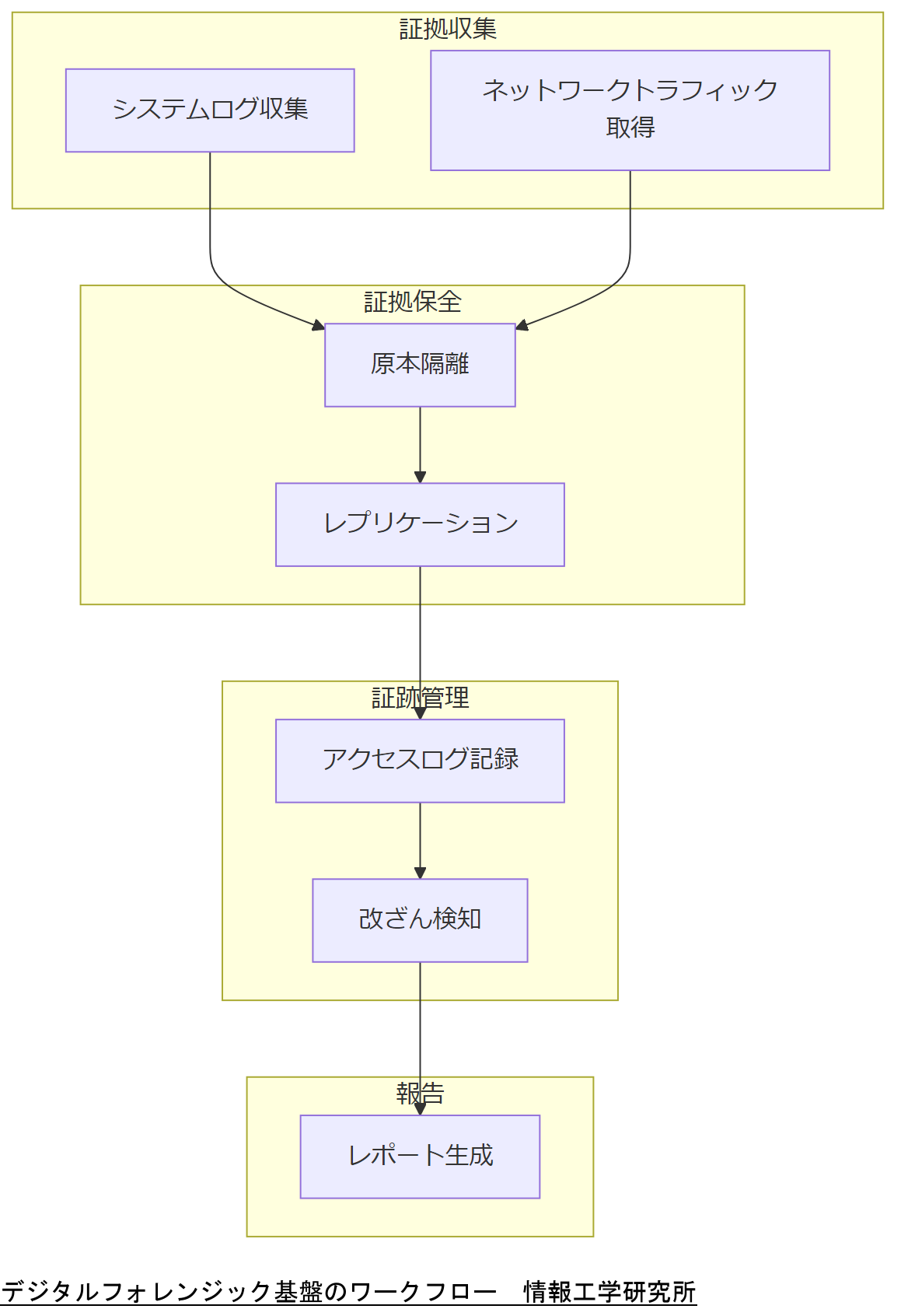

デジタルフォレンジック基盤設計

デジタルフォレンジック基盤設計では、CSIRT(Computer Security Incident Response Team)の組織体制構築と、証拠保全・証跡管理の仕組み化が必須です。内閣サイバーセキュリティセンター(NISC)統一基準群でも、インシデント対応体制の整備が求められています。

まず、証拠収集段階では、システムログ、ネットワークトラフィック、エンドポイントデータをタイムスタンプ付きで取得・保存する仕組みを自動化します。ログの改ざん防止には、ハッシュ署名付き保存が推奨されています。

次に、証拠保全では、取得した原本データのコピーをセカンダリ保存先へ即座にレプリケーションし、オリジナルは隔離領域で厳重に保管します。政府の「サイバー攻撃対応事例集」でも、証拠データの分散保存が推奨されています。

証跡管理では、アクセスログ管理システムにより、誰がいつどのデータにアクセスしたかを可視化します。これにより、内部不正や二次被害を防止可能です。

最後に、調査報告・訴訟対応用のレポート機能を整備し、調査結果を法的証拠として提出できる形式で出力できるようにします。レポートフォーマットは政府推奨の⽂書⾒本に準拠してください。

デジタルフォレンジック基盤設計の主要要素| 要素 | 概要 |

|---|---|

| 証拠収集自動化 | ログ・トラフィックのタイムスタンプ取得・ハッシュ保存 |

| 証拠保全レプリケーション | 原本隔離 + セカンダリ先への即時複製 |

| 証跡管理システム | アクセスログ可視化と改ざん検知 |

| 調査報告機能 | 政府⽂書⾒本準拠のレポート出力 |

フォレンジック基盤の各工程を図示し、導入優先度と役割分担を上層部へ提示してください。

技術担当者は、自社のログ取得・保存ポリシーを精査し、自動化ツール導入計画を策定してください。

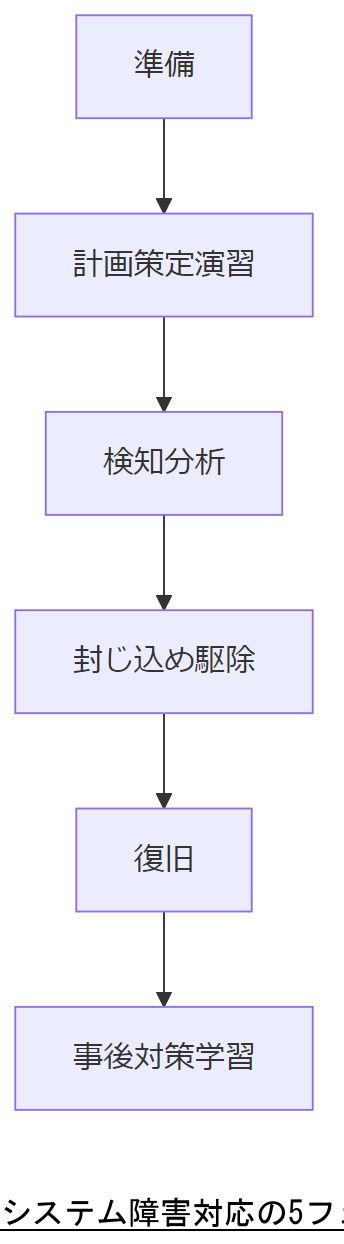

システム障害対応シナリオ

政府機関等の対策基準策定ガイドライン(令和5年度版)では、インシデント発生時の対応プロセスを「準備」「検知・分析」「封じ込め・駆除」「復旧」「事後対策・学習」の5段階で構築することが推奨されています。

まず「準備」段階では、インシデント対応計画の整備と訓練実施が求められます。BCPガイドラインでも、定期的な演習と手順書の更新を必須としています。

「検知・分析」では、SIEMやEDRツールによりリアルタイム監視を行い、異常兆候を迅速に特定します。経済産業省のサイバーセキュリティ経営ガイドライン Ver.3.0では、検知体制の構築が経営責任の一環と位置付けられています。

「封じ込め・駆除」では、被害拡大防止のためネットワーク隔離や脆弱性修正を即時実施し、同時に証拠収集を並行して行います。IPAのプラクティス集では、駆除手順と証拠保全の同時実行が成功要因とされています。

「復旧」段階では、バックアップからの復元、システム再構築、パッチ適用を行い、正常稼働状態への完全回復を目指します。事業継続ガイドラインでは、復旧優先度に応じたフェーズ分けが解説されています。

最後の「事後対策・学習」では、インシデントレポートを作成し、根本原因分析と改善策を策定します。NISCの事例集が示す通り、学習結果の共有が再発防止につながります。

障害対応シナリオ概要| フェーズ | 主な対応内容 |

|---|---|

| 準備 | 計画策定・演習実施 |

| 検知・分析 | SIEM/EDR監視・ログ解析 |

| 封じ込め・駆除 | ネットワーク隔離・脆弱性修正 |

| 復旧 | バックアップ復元・パッチ適用 |

| 事後対策・学習 | インシデント報告・改善策策定 |

各フェーズの目的と要実施項目を示し、担当部署間の役割分担を明確にしてください。

自社の既存ツールと人員体制を照合し、インシデント対応演習の頻度と対象シナリオを計画してください。

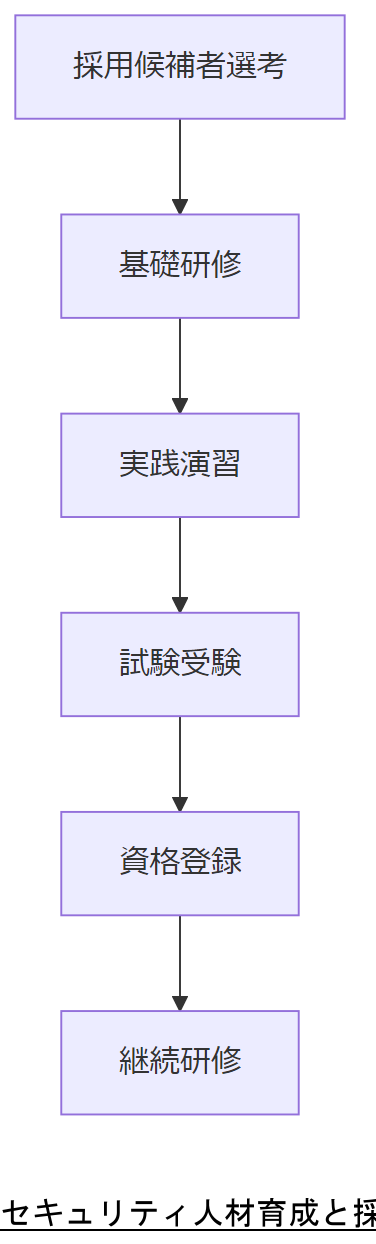

セキュリティ人材育成と採用

高度化するサイバー攻撃に備え、企業内におけるセキュリティ人材の育成と採用は喫緊の課題です。経済産業省の「サイバーセキュリティ人材の育成促進に向けた検討会」では、2030年までに登録セキスペを5万人に増加させる目標を掲げています 。

登録セキスペ(情報処理安全確保支援士)は、情報セキュリティ対策を技術・管理両面で主導できる国家資格で、合格後は経済産業大臣から登録証が交付されます 。

同検討会では、既存のセキュリティ・キャンプ拡充や登録セキスペアクティブリスト活用を含む三方向施策を提言し、特に中堅・中小企業向けの「実践的方策ガイド」整備を重視しています 。

育成プログラムとしては、以下のような多層的アプローチが推奨されています :

- 基礎育成:情報セキュリティ基礎講座・eラーニング

- 実践研修:セキュリティ・キャンプや企業内ハンズオン演習

- 高度専門:登録セキスペ試験対策と実務研修

| ステップ | 内容 | 関連施策 |

|---|---|---|

| 1. 資質選考 | 基礎IT知識とセキュリティ関心度の評価 | IPA基礎講座利用 |

| 2. 基礎研修 | 情報セキュリティ基礎講座・eラーニング | IPA「情報処理技術者試験」活用 |

| 3. 実践演習 | セキュリティ・キャンプや社内演習 | METI「セキュリティ・キャンプ」拡充 |

| 4. 資格取得 | 登録セキスペ試験受験と登録手続き | IPA試験情報 |

| 5. 継続研修 | 更新講習・コミュニティ参加 | 登録セキスペアクティブリスト活用 |

人材育成の各ステップを示し、必要な投資とスケジュールを経営層へ共有してください。

技術担当者は自社の人材プールを評価し、各ステップで想定されるボトルネックを事前に洗い出してください。

財務・税務の視点

経済産業省「サイバーセキュリティ経営ガイドライン Ver.3.0」では、サイバーセキュリティ対策を単なるコストではなく、将来のリスク低減と企業価値向上を狙う投資と位置付けることが推奨されています。

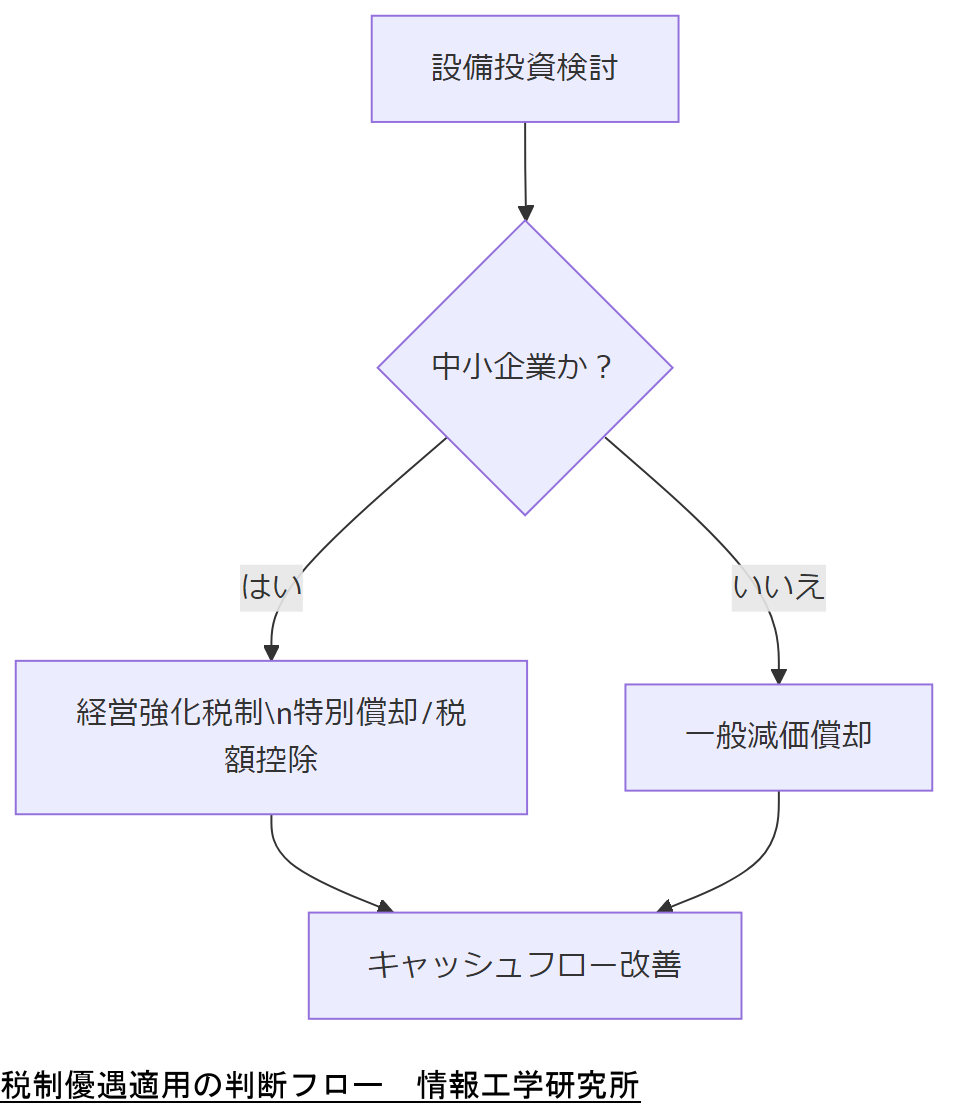

一方、中小企業等経営強化法に基づく中小企業経営強化税制(中小企業投資促進税制)では、認定を受けた設備投資に対し、取得価額の30%の特別償却または7%の税額控除が適用可能です。

さらに、研究開発税制においては、戦略的技術領域に対する優遇税制の枠組みが検討されており、AIやセキュリティ関連開発への税制メリット拡充も議論されています。

地方税法においても、臨時・異例措置として固定資産税の減免など地方税の特例が講じられるケースがあります。

これらの税制優遇を活用することで、初期投資コストの負担軽減とキャッシュフロー改善が期待でき、経営計画に組み込みやすくなります。

税制優遇制度一覧| 制度名 | 対象 | 優遇内容 | 法令根拠 |

|---|---|---|---|

| 中小企業投資促進税制 | 認定経営力向上設備 | 特別償却30%または税額控除7% | 中小企業等経営強化法【認定制度】 |

| 生産性向上設備投資促進税制 | 生産性向上に資する設備 | 固定資産税減免など地方税特例 | 地方税法臨時措置【地方税条例】 |

| 研究開発税制(一般型/戦略技術領域型提案) | AI・セキュリティ技術開発 | 税額控除率および優遇措置強化検討中 | 研究開発税制法令【事務局資料】 |

各税制優遇の対象要件と効果試算を示し、経営層の予算審議に必要な情報を提供してください。

技術担当者は、自社の投資計画と税制適用要件を照合し、実行可能なスケジュールを立案してください。

大規模ユーザー向け分割BCP

10万人以上の大規模ユーザーを抱える環境では、バックアップ・リカバリを一括実行するとネットワーク帯域や復旧時間が膨大化し、全社的な業務停止リスクが高まります。したがって、BCP三重化モデルを分散・分割して適用することが推奨されます。

具体的には、ユーザー属性やサービス依存度に応じて、リージョン単位や機能モジュール単位でバックアップを分割保管し、同時復旧時のピークトラフィックを抑制します。クラウド事業者の推奨設計にも同様の分散配置パターンが示されています。

分割BCPの設計ステップは以下の通りです:

- セグメント化:ユーザーグループを地域/機能/システム別に分類

- 優先度設定:業務影響度に応じ、復旧フェーズを段階化

- 帯域制御:ピークトラフィックを平準化するレートリミット設定

- フェイルオーバーテスト:モジュール単位の切替検証を定期実施

| ステップ | 内容 |

|---|---|

| 1. セグメント化 | 地域・サービス機能別にユーザーを分類 |

| 2. 優先度設定 | 業務影響度に基づき復旧順序を決定 |

| 3. 帯域制御 | 帯域分割・レートリミットを設計 |

| 4. テスト実施 | モジュール単位のフェイルオーバー演習 |

大規模環境特有の分割BCP設計手順を示し、各セグメントごとの復旧時間と試験計画を共有してください。

技術担当者は、自社ユーザー構成を分析し、分割シナリオごとの復旧性能を評価・調整してください。

社外専門家へのエスカレーション

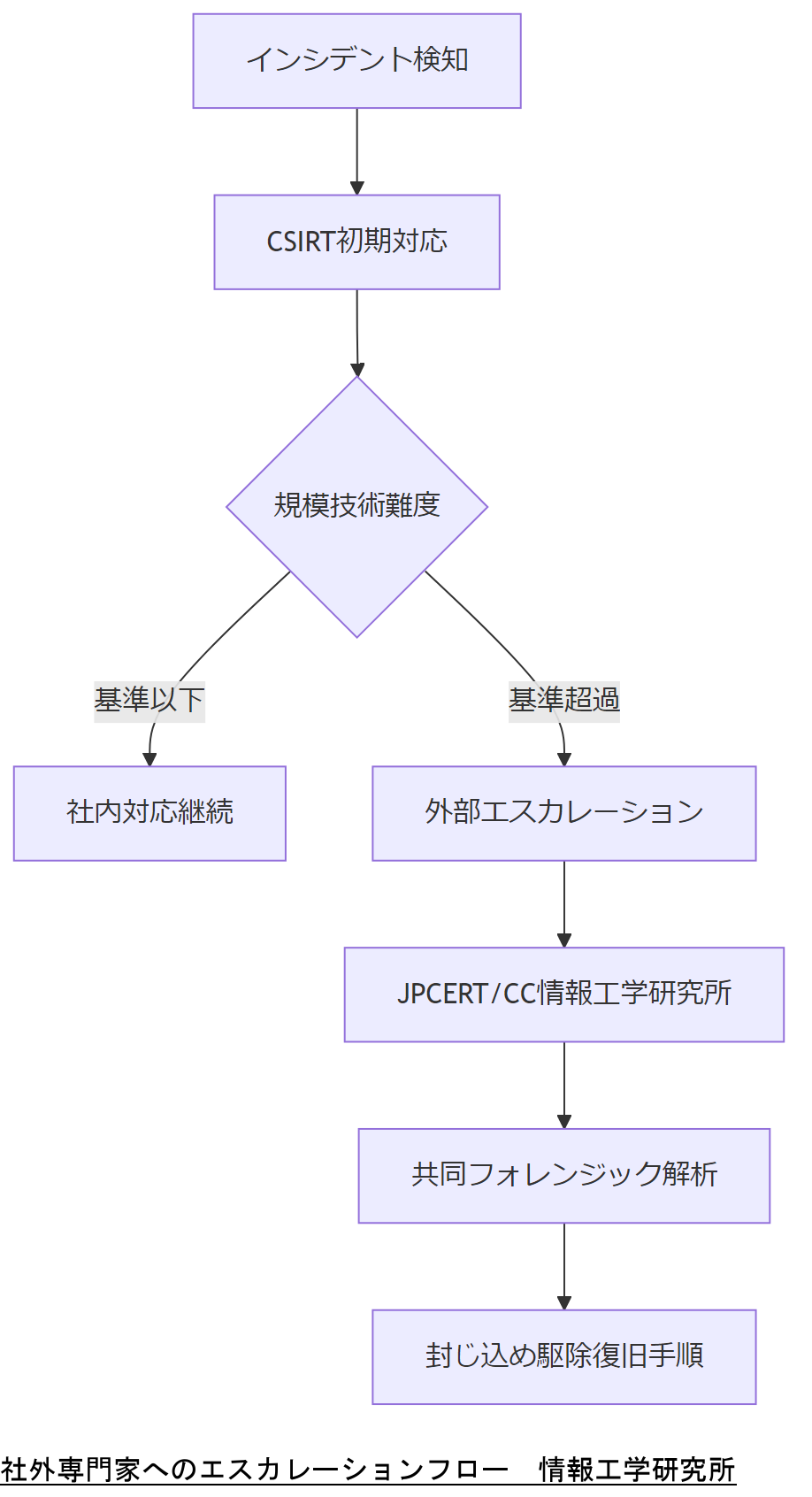

重大・複雑なサイバーインシデントでは、自組織内のCSIRTだけでなく、政府認定のCERTや外部専門家への連携が必須です。NISCの年次報告では、国内外のCERT連携を通じた情報共有と対応強化が政策課題とされています 。

具体的には、インシデント検知後、CSIRTが初期対応を行い、被害規模や技術的難易度が一定基準を超えた場合はJPCERT/CCや情報工学研究所などの外部支援組織へ速やかにエスカレーションします 。

エスカレーション後は、外部専門家が詳細なフォレンジック解析や攻撃者トレースを実施し、その結果をもとに封じ込め・駆除・復旧手順を共同で策定します 。

政府の統一基準群では、外部専門家との定期的な合同演習や情報交換を実施し、緊急時の連携手順を維持することが推奨されています 。

外部連携の判断基準と手順を明示し、エスカレーション先候補をリスト化してください。

技術担当者は、エスカレーション基準と外部機関の連絡先一覧を常に最新化し、緊急時のオペレーション要員を把握してください。

社内説得プレイブック

経営層へ提案する際は、「御社社内共有・コンセンサス」ボックスを稟議書やプレゼン資料にそのまま貼り付け、要点を簡潔に示します。内部ガイドラインでは、図表付きの説明が承認率を高めるとされています 。

プレイブックの構成例:

- 問題提起:最新被害事例と財務インパクト

- 対策提案:三重化BCPモデルとフォレンジック基盤

- エスカレーション体制:外部専門家連携フロー

- 税制優遇:投資回収シミュレーション

- スケジュール:短期・中長期ロードマップ

各項目に必要な図表や数値を添付し、経営判断を後押しする情報を網羅してください 。

プレイブックの骨子を示し、必要資料と役割分担を経営層へ提案してください。

提案資料のドラフトを作成し、社内合意を得るためのレビュー手順を設定してください。

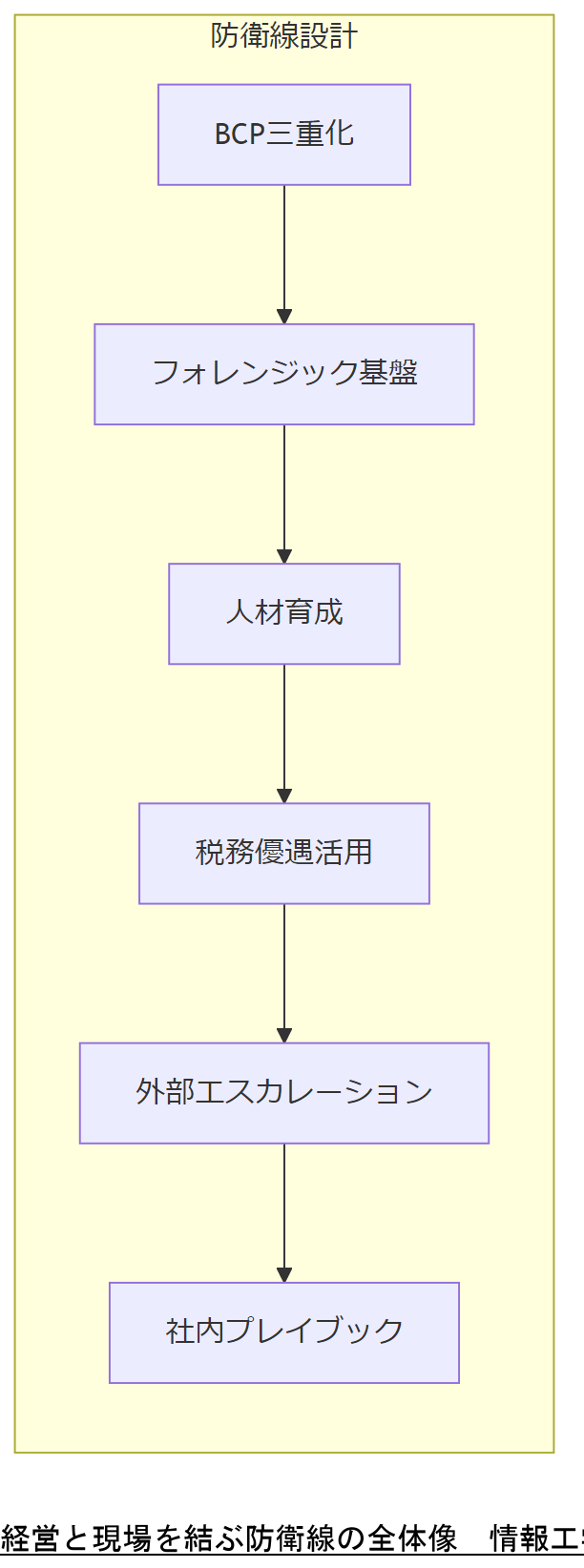

まとめ:経営と現場を結ぶ防衛線

情報ハイディング技術への対策は、技術検知だけでなく、BCP/フォレンジック基盤/人材育成/税務優遇活用を一体的に設計することが鍵です 。

外部専門家との連携や社内プレイブックは、経営判断を迅速化し、インシデント発生時の対応品質を担保します 。

弊社(情報工学研究所)は、上記全フェーズをワンストップでサポートし、他社では困難だった事案にも対応可能です。

全体防衛線の構成要素を俯瞰的に示し、継続的な投資計画を経営層へ提示してください。

技術担当者は、本まとめを基に部門横断的な実行計画を策定し、進捗管理を徹底してください。

おまけ:重要キーワード・関連キーワードマトリクス

| キーワード | 説明 | 関連法令 | 位置付け |

|---|---|---|---|

| ステガノグラフィ | 媒体に秘匿情報を埋め込む技術【想定】 | 不正アクセス禁止法 | 隠蔽手法 |

| ファームウェア改ざん | 起動時にコードを潜り込ませ検知回避 | 経産省統一基準群 | 隠蔽手法 |

| 暗号化ストリーム隠蔽 | 正当通信と偽装し検査を回避 | サイバーセキュリティ基本法 | 隠蔽手法 |

| CSIRT | 組織内インシデント対応チーム | 統一基準群 | 組織体制 |

| JPCERT/CC | 国内ナショナルCERT | サイバーセキュリティ戦略 | 外部連携 |

| BCP三重化 | データ保存3レイヤー+3段階運用設計 | 内閣府事業継続ガイドライン | 事業継続 |