・組織向け「情報セキュリティ10大脅威2025」を踏まえた脅威全体像を把握し優先度設定が可能

・BCPの三重化保存および緊急・無電化・停止時運用の具体設計イメージを獲得

・政府補助金・減税枠を反映した運用コスト試算と人材育成戦略のロードマップを提示

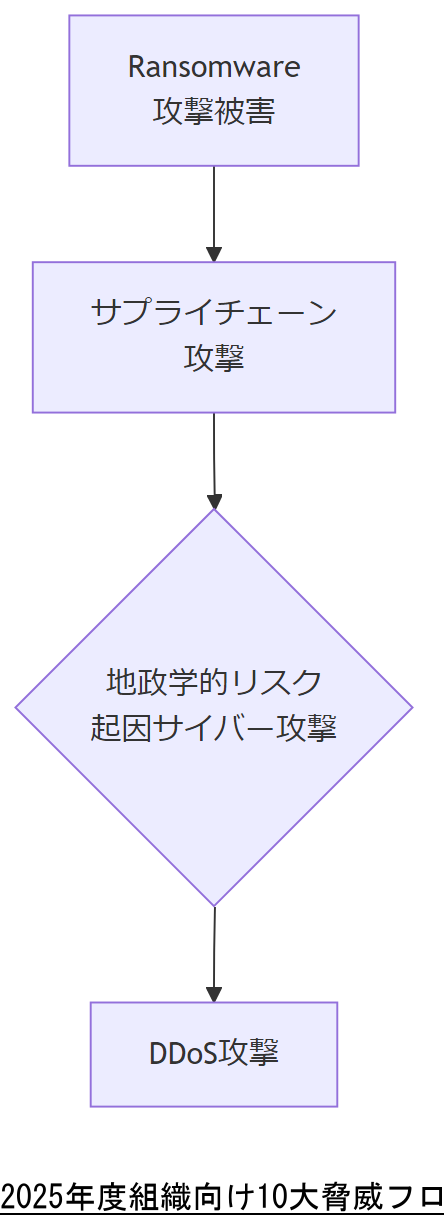

2025年度サイバー脅威の俯瞰

本章では、IPAが公表する「情報セキュリティ10大脅威2025」組織編をもとに、2024年に顕在化した主要脅威の概要と動向を整理します。10大脅威は順位ではなく五十音順で示され、ランサム攻撃やサプライチェーン攻撃が上位を占めています[出典:独立行政法人情報処理推進機構『情報セキュリティ10大脅威2025』2025年]。

本章で示した脅威分類は経営層への説明に資するデータとなります。優先度の解釈に誤解がないよう、影響度と資産分類を併せてご共有ください。

技術担当者は、各脅威の業務影響範囲を明確化し、脆弱性診断やセキュリティ教育計画と紐づけて設計を進めることを意識してください。

国家方針と規制強化

サイバー対処能力強化法及び同整備法は、国家と国民の安全を守るため、令和7年5月16日に成立し、同年5月23日に公布されました。法案成立により、官民連携体制の強化や能動的なサイバー防御の法的根拠が整備されました。

同整備法では、基幹インフラ事業者に対し、重要電子計算機の届出やインシデント報告の義務化、通信情報の取得・共有などが規定され、未然防止から早期対応を狙いとしています。

内閣サイバーセキュリティセンター(NISC)は、令和6年7月10日に「サイバーセキュリティ2024」(2023年度年次報告・2024年度年次計画)を公表し、官公庁間の情報共有強化や脅威動向の共通認識形成を推進しています。

防衛省は令和6年7月2日に「防衛省サイバー人材総合戦略」を策定し、特定・確保・育成・維持・管理の五つの柱でサイバー人材を統合的に強化する方針を示しました。cite

法律と計画の施行日は経営層の決定に直結します。公布・公表日を正確に押さえ、社内共有時に誤認がないようご注意ください。

技術担当者は、法令要件と自社インフラが整合するよう実装スケジュールを調整し、報告体制や連絡窓口を社内規程に反映することを心がけてください。

産業・金融セクター特有のリスク

サプライチェーン攻撃は、部品やサービスの提供停止による事業継続性リスクと、情報漏洩・改ざんによる機密性リスクの双方をもたらします。経済産業省は2025年4月14日に「サプライチェーン強化に向けたセキュリティ対策評価制度」を発表し、全事業者が共通のリスク分析に基づく対策を講じる枠組みを提示しました。

サプライチェーン評価制度の概要

本制度では、サプライチェーン全体を構成する企業が直面する以下のリスクを対象としています。

- 調達途絶リスク:部品やクラウドサービスの停止による事業提供停止

- 機密性・完全性リスク:取引先の情報漏洩や改ざんによるデータ保護侵害

- 不正侵入リスク:サプライチェーンを介したマルウェア感染や不正アクセス

| リスク分類 | 影響内容 | 代表的インシデント |

|---|---|---|

| 調達途絶 | 部品・サービス提供停止によるシステム停止 | 半導体サプライヤ停止による生産ライン停止 |

| 情報漏洩・改ざん | 顧客データ漏洩、改ざんによる信頼失墜 | ERPシステムのデータ改ざん |

| 不正侵入 | マルウェア感染、内部からの横展開 | 取引先ネットワークからのランサムウェア拡散 |

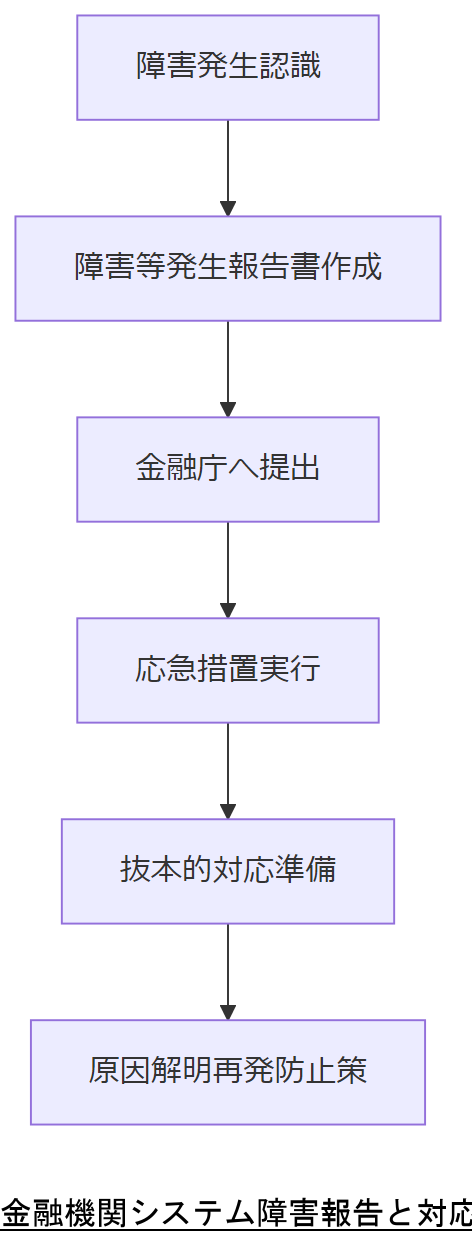

金融セクターのシステム障害報告要件

金融機関は、銀行法や金融庁のガイドラインに基づき、システム障害発生時に「障害等発生報告書」を提出し、被害状況・応急措置・復旧計画を報告する義務があります。

また、オペレーショナル・レジリエンス確保に向けた考え方では、重要なサードパーティを含めたマクロ視点でのレジリエンス強化を求めています。

- 障害分類コードの記載(サイバー攻撃、ウイルス感染 等)

- 被害状況(利用者影響、業務停止時間)

- 復旧までの対応(応急措置、抜本的対応準備期間)

- 連絡体制(警察、セキュリティ関係機関への報告状況)

報告義務の範囲とタイミングを正確に把握し、事案発生時に迅速に社内外対応が取れるよう準備体制の確認をお願いします。

技術担当者は、サプライチェーンリスクと業務影響度を可視化し、金融機関向け報告フォーマットを社内規程へ組み込む運用設計を意識してください。

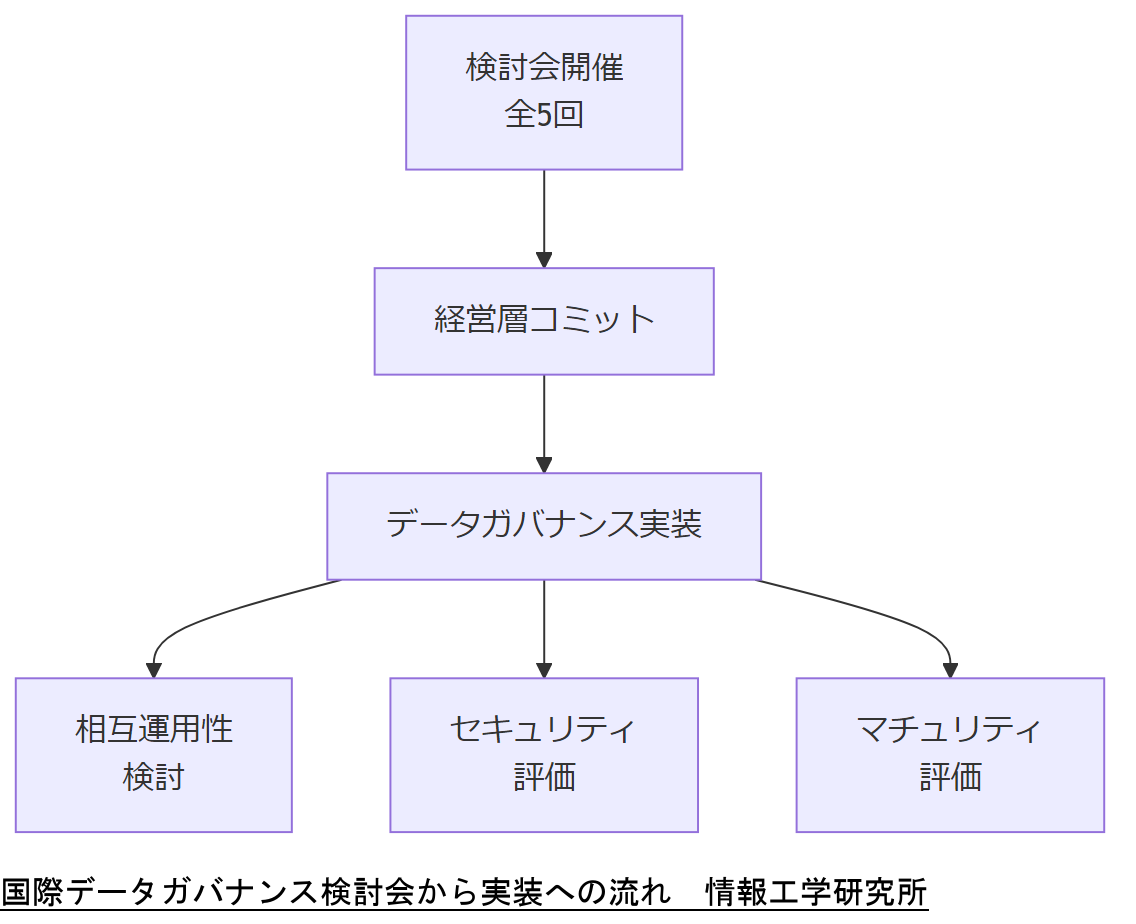

個人情報・データガバナンス最前線

デジタル庁は「国際データガバナンス検討会」を2024年1月から開催し、多国間のルール調和や相互運用性を議論しています。

厚生労働省は医療・介護分野における個人情報適切取扱いガイドラインを策定し、医療機関等での安全管理や患者情報の保護要件を明確化しています。

国際データガバナンス検討会の動向

検討会は2024年1月30日に第1回を開催し、その後も断続的に会合を重ね、2025年1月28日までに5回実施されています。議論ではデータの国際連携に伴う法制度整合性、技術的相互運用性、セキュリティ基準の標準化が中心テーマとなっています。

医療・介護分野の個人情報ガイドライン

本ガイドラインは、①医療機関、②介護事業者を対象とし、生成AI利用時の注意、アクセス制御、記録の保全方法を定めています。2025年5月には第6.0版が公開され、Q&Aに生成AI利用時の入力制限が追加されました。

医療・介護分野における個人情報保護ガイドライン対象範囲| 対象事業者 | 主な規定内容 |

|---|---|

| 医療機関等 | 患者情報のアクセス制御、ログ保全、AI利用時の入力制限 |

| 介護関係事業者 | 利用者データの適切取扱い、契約委託先の遵守確認 |

ガイドライン適用範囲と更新履歴を正確に把握し、関係部署への通知・承認手続きを速やかに進めてください。

技術担当者は、各検討会結論やガイドライン要件をシステム設計に反映し、内製・外注の境界を明確にした運用ルールを整備してください。

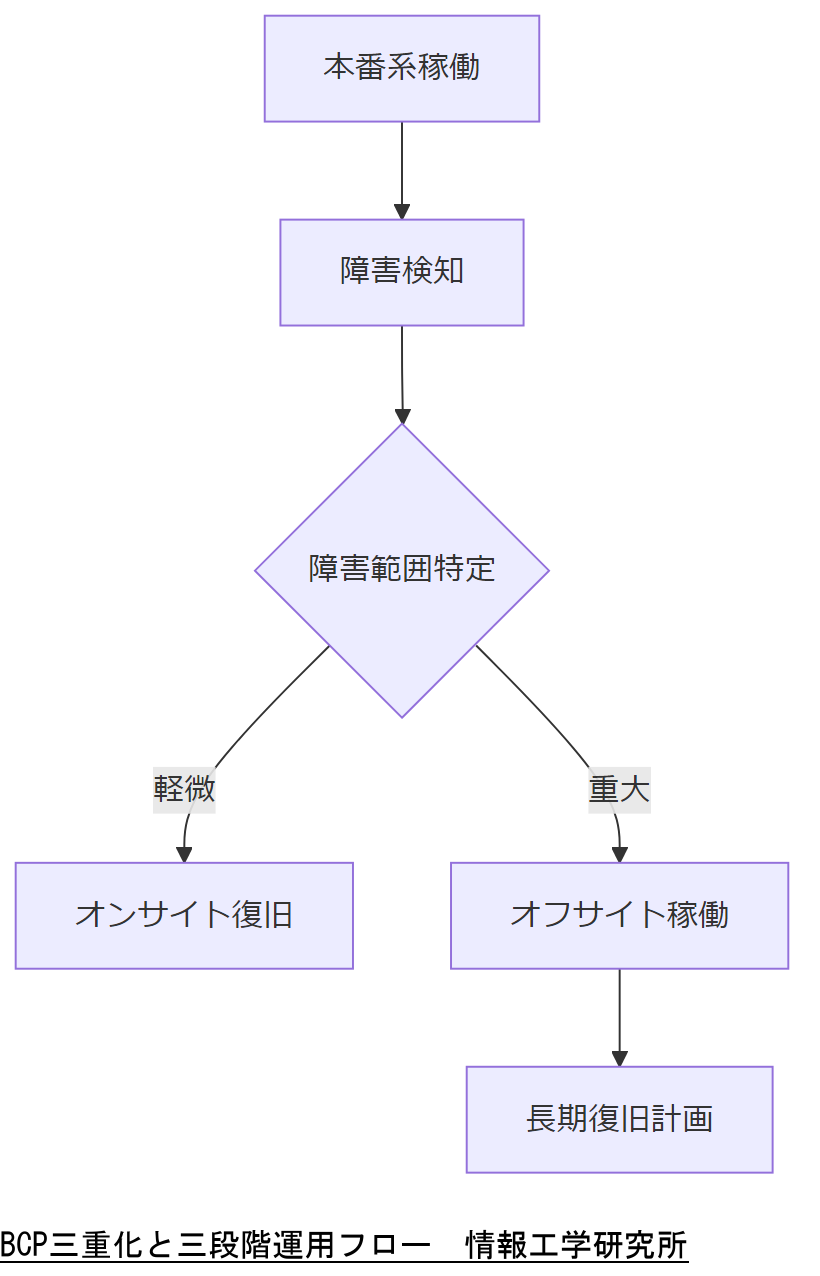

BCPの再定義:三重化+三段階運用

内閣府の「事業継続ガイドライン(令和5年改定)」では、BCP設計の基本としてデータ保存の三重化と、緊急時・無電化時・システム停止時の三段階に分けた運用整備を求めています。これにより、電源喪失や主要設備故障、サイバー攻撃など多様なリスクに対し、事業継続性を確保できます。

三重化保存の設計

三重化とは、本番系・オンサイトバックアップ・オフサイトバックアップの三系統でデータを保持する方式です。本番系はリアルタイム処理用、オンサイトは同一拠点内の別サーバ、オフサイトは遠隔地の安全拠点での保存を指します。

三重化保存モデル| 系統 | 役割 | 保管場所 |

|---|---|---|

| 本番系 | 業務処理用 | データセンター内 |

| オンサイト | 即時復旧用 | 同一ビル内 |

| オフサイト | 災害対応用 | 遠隔地サイト |

三段階運用の体制

- 緊急時:障害発生直後、影響範囲を特定しオンサイト切替を実施

- 無電化時:電源喪失時のオフグリッド運用手順起点を明確化

- システム停止時:長期停止想定での復旧優先順位とリソース配分

三重化保存および各運用段階の切替条件を経営層と共有し、スイッチオーバー基準を誤解なく定義してください。

技術担当者は、各段階での手順書と実運用テスト計画を整備し、定期的な訓練で手順精度を維持することを重視してください。

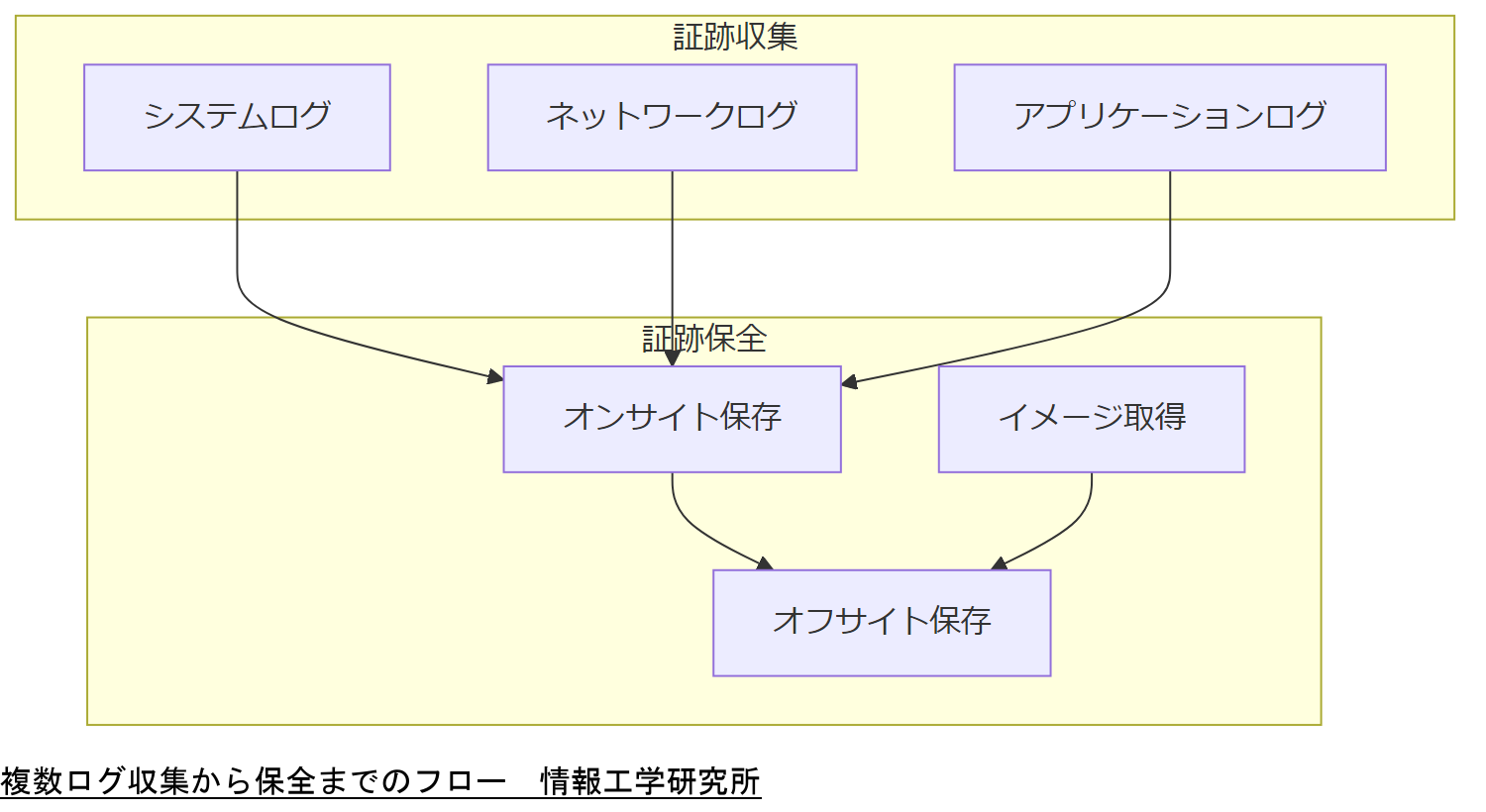

デジタルフォレンジック設計と証跡保持

警察庁の「脅威情勢」資料では、証拠保全の観点からログ・イメージ・メタデータの多層保存が必須とされています。これにより、サイバー攻撃の侵入経路や被害範囲を後で再構築できるようになります。

マルチレイヤー証跡保存

ログをシステムログ、ネットワークフロー、アプリケーションログに分け、各ログをオンサイトとオフサイトの両方で保持します。また、ディスクイメージを定期的に取得し、書き戻し不可能なストレージに保管します。

政府ガイドラインの要件

総務省の「サイバーセキュリティ対策ガイドライン(2024年版)」では、証跡の保全要件として以下を規定しています。

- 時刻同期:NTP等で全機器の時計を同期

- 改ざん防止:WORMストレージやハッシュチェーンで保全

- アクセス制御:証跡への書き込み・閲覧権限を分離

証跡の収集対象と保全手段を明確化し、インシデント発生時に証跡欠落がないよう権限設定を必ず確認してください。

技術担当者は、証跡取得・保全プロセスを運用手順書に落とし込み、改ざん検知テストを定期実施して技術的信頼性を維持してください。

運用コストと財務・税務インパクト

サイバーセキュリティ対策には、初期投資(CAPEX)と運用維持費(OPEX)の両方を見積もる必要があります。オペレショナル・レジリエンスの基本原則では、重要業務継続性を担保するためのリソース配分を経営層が説明責任を果たせる形で可視化することが求められています。

中小企業や地方公共団体向けには、IT導入補助金「セキュリティ対策推進枠」による支援が利用可能で、サイバー対策ツール導入費用の一部(最大2年分)が補助されます。

また、骨太方針2024では、DX推進やサイバーセキュリティ強化への投資促進を明記し、補助金や税制優遇の拡充を図るとしています。

税務面では、サイバー設備に関して即時償却や研究開発税制の適用が検討対象となりうるため、財務計画策定時に税効果を加味したシミュレーションが重要です【想定】。

サイバーセキュリティ対策費用モデル| 費用種別 | 内訳例 | 政府支援 |

|---|---|---|

| CAPEX | 専用ハードウェア・ライセンス購入 | 税制優遇(想定) |

| OPEX | 運用人件費・監視サービス | 補助金(IT導入補助金) |

CAPEX と OPEX の範囲・計上時期を経理部門とすり合わせ、補助金適用条件と税制要件を確実に押さえてください。

技術担当者は、導入・運用コスト試算を複数シナリオで比較し、経営層へ提示する際の根拠資料を揃えることを重視してください。

人材育成・募集戦略

経済産業省の「サイバーセキュリティ人材育成促進検討会」ワーキンググループ2では、地域・中小企業向けの育成プログラムや民間教育機関との連携方策を2025年5月に最終取りまとめました。

同会議では、企業内でのロール別スキルマトリクス作成や、OJT/Off-JTを組み合わせたハイブリッド学習モデルが推奨されています。

また、防衛省サイバー人材総合戦略に準拠し、セキュリティオペレーションからフォレンジック、脅威ハンティングまで幅広い役割を対象とする人材確保施策が示されています。

- 情報処理安全確保支援士など国家資格の取得支援

- 連携教育プログラムによる実技訓練の実施

- 継続的スキル評価とキャリアパス設計

必要な資格と学習モデルの導入時期を人事・教育担当とすり合わせ、社内承認を得るスケジュールを整備してください。

技術担当者は、自部門のスキルギャップを定量化し、教育プランの効果測定指標(KPI)を設定してPDCAを回すことを心がけてください。

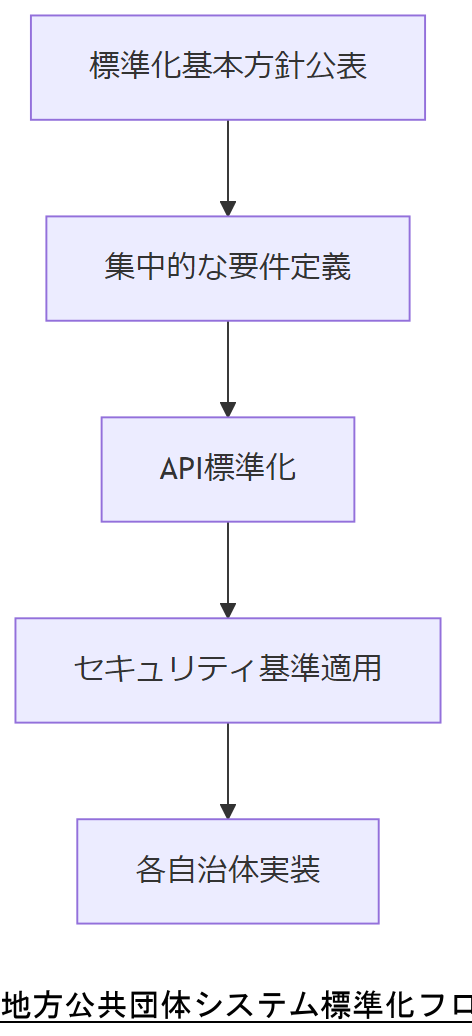

地方・公共インフラの特殊要件

総務省とデジタル庁は令和6年12月に「地方公共団体情報システム標準化基本方針」を策定し、データ連携やサイバーセキュリティ等の共通基準を示しています。自治体横断のシステム標準化により、災害時や停電時でも迅速に行政サービスを継続できる基盤整備を推進しています。[出典:デジタル庁『地方公共団体情報システム標準化基本方針』2024年]

消防庁は令和6年3月に「消防業務システム標準仕様書(第2版)」を公表し、消防本部向けクラウド実装ガイドも同時に提供しています。これに基づき、消防指令システムや防災情報統合システムの共通仕様が定められ、調達や導入・運用コストの透明化が図られています。[出典:消防庁『消防業務システム標準仕様書』2025年]

自治体DX推進体制のポイント

- 共通化対象業務の定義と優先順位付け

- データ連携基盤(API標準・認証方式)の統一

- セキュリティ標準(ISMAP等)適用の推奨

| 対象業務 | 標準化内容 |

|---|---|

| 住民台帳 | データフォーマット統一 |

| 防災情報 | インターフェイス共通化 |

| マイナンバー連携 | 認証・アクセス制御方式 |

標準化方針の適用範囲とスケジュールを関係部署と共有し、要件定義の段階で抜け漏れがないよう確認してください。

技術担当者は、標準化要件をシステム設計書に明示し、API仕様書や認証設計を早期にレビューにかけることを重視してください。

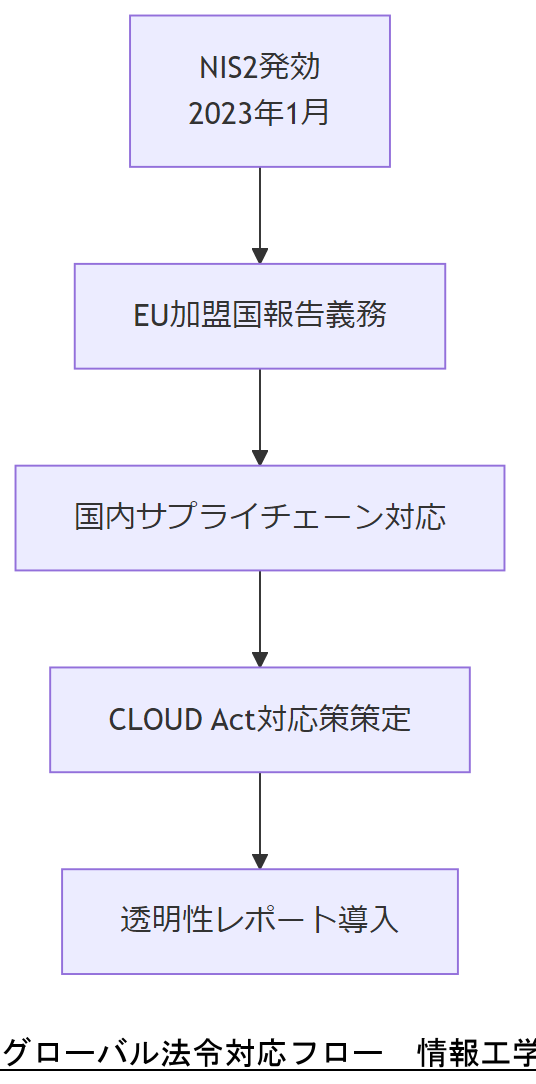

法令・政府方針で社会活動はどう変わるか

内閣サイバーセキュリティセンター(NISC)が公表した「サイバーセキュリティ2024」では、EUのNIS2 Directive(2022/2555)が2023年1月16日に発効し、加盟国に厳格なリスク管理・報告義務を課すことが報告されています。今後、日本企業もサプライチェーン管理や報告体制をEU基準に合わせる動きが加速する見込みです。[出典:内閣サイバーセキュリティセンター『サイバーセキュリティ2024』2023年]

アメリカのCLOUD Actは2018年3月に成立し、米国に拠点を置くクラウド事業者が国外の法執行機関からの電子データ開示要請に応じられる枠組みを定めました。2019年には日本政府も同法に基づく透明性レポートの導入を検討し、対応方針の策定が進んでいます。[出典:U.S. Department of Justice『CLOUD Act Resources』2019年][出典:警察庁『米国クラウドアクトの評価と対応』2024年]

グローバル法令対応の主な論点

- NIS2:サプライチェーン全体のリスク管理と年次報告

- CLOUD Act:海外法執行機関への電子証拠開示手順

- 国内法改正:個人情報保護法・電気通信事業法の改定見通し

海外法令対応の影響範囲を部門横断で洗い出し、報告・開示ルールを社内規程に取り込むスケジュールを調整してください。

技術担当者は、海外法令対応プロセスを運用マニュアル化し、監査トレイルを残す仕組みを設計・実装してください。

おまけの章:重要キーワード・関連キーワード

キーワードマトリクス| キーワード | 説明 | 関連章 |

|---|---|---|

| NIS2 Directive | EUが定めるサイバーリスク管理・報告強化法令 | 10章 |

| CLOUD Act | 米国のクラウド事業者向け電子データ開示法 | 10章 |

| DX推進計画 | 自治体におけるデジタル化推進指針 | 9章 |

| 三重化保存 | BCPにおけるデータ本番・オンサイト・オフサイト保存モデル | 5章 |

| 証跡保持 | フォレンジックに必須のログ・ディスクイメージ保全 | 6章 |

| 補助金枠 | サイバー対策IT導入補助金など政府支援制度 | 7章 |

| 人材育成WG | 経済産業省サイバー人材育成検討会 | 8章 |

| サプライチェーン攻撃 | 部品・サービス提供網を狙った侵入手法 | 3章 |

| 個人情報ガイドライン | 医療・介護分野の情報適切取扱い指針 | 4章 |

| サイバーセキュリティ基本法 | 日本のサイバーセキュリティ政策枠組み | 2章 |